Advanced Threat Protection Test 2021 – Consumer

Enhanced Real-World Test 2021 - gezielte Attacken

| Datum der Veröffentlichung | 2021-11-09 |

| Datum der Überarbeitung | 2021-11-05 |

| Prüfzeitraum | September - Oktober 2021 |

| Anzahl der Testfälle | 15 |

| Online mit Cloud-Konnektivität |  |

| Update erlaubt |  |

| False-Alarm Test inklusive |  |

| Plattform/OS | Microsoft Windows |

Einführung

"Advanced Persistent Threat" (fortgeschrittene anhaltende Bedrohung) ist ein Begriff, der allgemein verwendet wird, um einen gezielten Cyberangriff zu beschreiben, bei dem eine Reihe komplexer Methoden und Techniken eingesetzt wird, um in Informationssysteme einzudringen. Die verschiedenen Ziele solcher Angriffe können darin bestehen, vertrauliche Informationen zu stehlen/auszutauschen/zu beschädigen oder Sabotagefähigkeiten aufzubauen, wobei letzteres zu einer finanziellen Schädigung und einer Schädigung des Ansehens der betroffenen Organisationen führen kann. Solche Angriffe sind sehr zielgerichtet, und in der Regel werden hochspezialisierte Tools eingesetzt. Zu den eingesetzten Tools gehören stark verschleierter Schadcode, die böswillige Verwendung gutartiger Systemtools und nicht dateibasierter Schadcode.

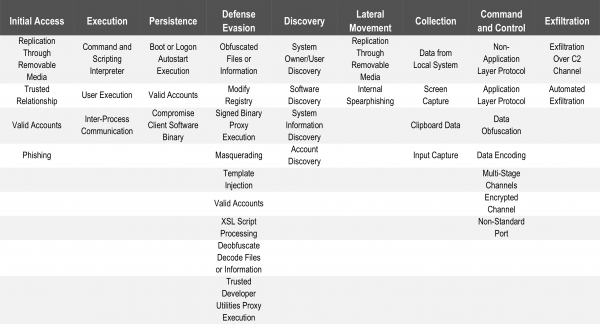

In unserem Advanced Threat Protection Test (Enhanced Real-World Test) verwenden wir Hacking- und Penetrationstechniken, die Angreifenden den Zugriff auf interne Computersysteme ermöglichen. Diese Angriffe lassen sich in die Cybersecurity Kill Chain von Lockheed Martin und sieben verschiedene Phasen unterteilen - jede mit einzigartigen IOCs (Indicators of Compromise) für die Opfer. Alle unsere Tests verwenden eine Teilmenge der TTP (Tactics, Techniques, Procedures), die in der MITRE ATT&CK Frameworkgelistet sind. Ein False-Alarm Test ist ebenfalls in dem Bericht enthalten.

Bei den Tests wird eine Reihe von Techniken und Ressourcen eingesetzt, die die in der realen Welt verwendete Malware nachahmen. Einige Beispiele dafür sind hier aufgeführt. Wir setzen Systemprogramme ein, um die signaturbasierte Erkennung zu umgehen. Es werden gängige Skriptsprachen (JavaScript, Batch-Dateien, PowerShell, Visual Basic-Skripte usw.) verwendet. Die Tests umfassen sowohl inszenierte als auch nicht inszenierte Malware-Samples und setzen eine Verschleierung und/oder Verschlüsselung des schadhaften Codes vor der Ausführung ein (Base64, AES). Für die Verbindung zum Angreifenden werden verschiedene C2-Channels verwendet (HTTP, HTTPS, TCP). Es werden bekannte Exploit-Frameworks verwendet (Metasploit Framework, Meterpreter, PowerShell Empire, Puppy usw.).

Um das Zielsystem darzustellen, verwenden wir vollständig gepatchte 64-Bit-Windows-10-Systeme, auf denen jeweils ein anderes AV-Produkt installiert ist. In dem Enterprise-Test für Unternehmen hat die Zielgruppe ein Standard-Benutzerkonto. Im Consumer-Test für Privatanwender wird ein Administratorkonto das Ziel. Aus diesem Grund und aus anderen Gründen (z.B. möglicherweise unterschiedliche Einstellungen) sollten die Ergebnisse des Consumer-Tests nicht mit denen des Enterprise-Tests verglichen werden.

Sobald der Payload vom Opfer ausgeführt wird, wird ein Befehls- und Kontrollkanal (C2) zum System des Angreifenden geöffnet. Damit dies geschehen kann, muss auf der Seite des Angreifenden ein Listener ausgeführt werden. Dies könnte zum Beispiel ein Metasploit-Listener auf einem Kali Linux-System sein. Über den C2-Channel hat der Angreifende vollen Zugriff auf das kompromittierte System. Die Funktionalität und Stabilität dieses etablierten Zugriffs wird in jedem Testfall überprüft.

Der Test besteht aus 15 verschiedenen Angriffen. Er konzentriert sich derzeit auf den Schutz, nicht auf die Erkennung, und wird vollständig manuell durchgeführt. Obwohl das Testverfahren notwendigerweise komplex ist, haben wir es in diesem Bericht relativ einfach beschrieben. Dies entspricht dem Feedback der Leser und wir hoffen, dass es dadurch für ein breiteres Publikum verständlich wird.

Die Anbieter in den AV Consumer Main-Test Series hatten vor Testbeginn die Möglichkeit, sich von diesem Test abzumelden, weshalb nicht alle Anbieter in diesem Test enthalten sind. Einige Anbieter arbeiten noch an der Perfektionierung ihrer Produkte, bevor sie an diesem erweiterten Test teilnehmen. Wir beglückwünschen alle Anbieter, die an dem Test teilgenommen haben, auch diejenigen, deren Produkte nicht die beste Punktzahl erreicht haben, da sie sich bemühen, ihre Software zu verbessern.

Anwendungsbereich des Tests

Der Advanced Threat Protection (ATP) Test untersucht, wie gut die getesteten Produkte vor ganz bestimmten gezielten Angriffsmethoden schützen. Er berücksichtigt nicht die allgemeine Sicherheit, die jedes Programm bietet, oder wie gut es das System vor Malware schützt, die aus dem Internet heruntergeladen oder über USB-Geräte eingeschleust wird.

Er sollte als Ergänzung zum Real-World Protection Test und zum Malware Protection Test betrachtet werden, nicht als Ersatz für diese beiden Tests. Folglich sollten die Leser auch die Ergebnisse der anderen Tests in unserer Main-Test Series berücksichtigen, wenn sie den Gesamtschutz eines einzelnen Produkts bewerten wollen. Dieser Test hier konzentriert sich darauf, ob die Security-Produkte vor bestimmten Angriffs-/Ausbeutungstechniken schützen, die bei Advanced Persistent Threats verwendet werden. Leser, die über solche Angriffe besorgt sind, sollten die an diesem Test teilnehmenden Produkte in Betracht ziehen, deren Hersteller sich sicher waren, dass sie vor diesen Bedrohungen schützen können.

Unterschiede zwischen dem MITRE ATT&CK®-Test und unserem ATP-Test

Unser Advanced Threat Protection Test greift zwar auf Elemente des ATT&CK-Frameworks zurück, unterscheidet sich aber deutlich von dem ATT&CK-Test. Beim ATT&CK-Test werden hauptsächlich Enterprise Security-Produkte mit Ermittlungs- und Reaktionsfähigkeiten in Situationen bewertet, in denen die jeweiligen Anbieter den durchgeführten Angriff selbst aktiv und in Echtzeit überwachen. Dies wird manchmal auch als "red and blue team testing" bezeichnet. Der Schwerpunkt liegt auf der Erkennung und Protokollierung von Angriffsprozessen (Visibilität), der Warnmeldungen an Administratoren und der Bereitstellung von Daten zur Unterstützung manueller Maßnahmen zur Bedrohungsabwehr und -bekämpfung.

Für den ATT&CK-Test schalten die Hersteller ihre Produkte in den "log-only"-Modus, um so viel wie möglich über die Angriffskette herauszufinden. Solche Tests haben durchaus ihre Berechtigung und liefern wertvolle Daten. Der Schutz einzelner Systeme vor einer Infektion und damit vor System-/Datenschäden ist jedoch nicht das Hauptziel eines solchen Tests. Wir weisen auch darauf hin, dass ATT&CK-Test kein abschließendes Bewertungs- oder Rangsystem liefert, sondern Rohdaten für die Analyse bereitstellt.

Unser ATP-Test zielt hingegen darauf ab, festzustellen, wie gut ein Security-Produkt das System, auf dem es installiert ist, im täglichen Gebrauch schützt. Die entscheidende Frage ist, ob das Produkt das System vor dem Angriff schützt, wobei es nicht wichtig ist, welche Schutzkomponente den Angriff blockiert oder in welchem Stadium der Angriff gestoppt wird, solange das System nicht kompromittiert wird. Wir berücksichtigen in unserem Test auch die Fehlalarme.

Geprüfte Produkte

Die folgenden Hersteller haben an dem Advanced Threat Protection Test teilgenommen. Dies sind die Anbieter, die von den Schutzfunktionen ihrer Produkte gegen gezielte Angriffe überzeugt waren, dass sie an diesem öffentlichen Test teilnahmen. Alle anderen Anbieter der Consumer Main-Test Series haben sich gegen die Teilnahme am Test entschieden.

Informationen über zusätzliche Engines/Signaturen von Drittanbietern, die in den Produkten verwendet werden: G Data und VIPRE verwenden die Bitdefender-Engine. AVG ist eine Version von Avast.

Alle Consumer-Produkte wurden mit Standardeinstellungen getestet.

Testverfahren

Skripte wie VBS, JS oder MS Office-Makros können ausgeführt werden, eine dateilose Hintertür auf den Systemen der Opfer installieren und damit einen Control-Channel (C2) zum Angreifer schaffen, der sich in der Regel an einem anderen physischen Ort und vielleicht sogar in einem anderen Land befindet. Abgesehen von diesen bekannten Szenarien ist es möglich, Malware über Exploits, Remote Aufrufe (PSexec, wmic), Task Scheduler, Registry-Entries, Arduino-Hardware (USB RubberDucky) und WMI-Aufrufe zu verbreiten. Dies kann mit integrierten Windows-Tools wie PowerShell erfolgen. Diese Methoden laden die eigentliche Malware direkt aus dem Internet in den Speicher des Zielsystems und breiten sich mit systemeigenen Tools weiter im lokalen Netzwerk aus. Auf diese Weise können sie sich sogar dauerhaft auf den Rechnern festsetzen. Der diesjährige Test verwendet keine "portable executable" (PE) Malware. Da sich die Art der Advanced Persistent Threats jedoch ständig weiterentwickelt, werden wir in Zukunft gegebenenfalls ein oder zwei Beispiele dieser Art einführen.

Dateilose Angriffe

Im Bereich der Malware gibt es viele (sich möglicherweise überschneidende) Klassifizierungskategorien, und es kann unter anderem zwischen dateibasierter und dateiloser Malware unterschieden werden. Seit 2017 ist eine deutliche Zunahme von dateilosen Bedrohungen zu verzeichnen. Ein Grund dafür ist die Tatsache, dass sich solche Angriffe aus Sicht der Angreifenden als sehr erfolgreich erwiesen haben. Ein Faktor für ihre Effektivität ist die Tatsache, dass dateilose Threats nur im Speicher des kompromittierten Systems operieren, was es für Security-Lösungen schwieriger macht, sie zu erkennen. Es ist wichtig, dass dateilose Bedrohungen sowohl von Security-Programmen für Privatanwender als auch von Produkten für Unternehmen erkannt werden, und zwar aus den unten genannten Gründen.

Angriffsvektoren und -ziele

Bei Penetrationstests stellen wir fest, dass bestimmte Angriffsvektoren von Security-Programmen noch nicht ausreichend abgedeckt werden und viele gängige AV-Produkte immer noch keinen ausreichenden Schutz bieten. Einige Security-Produkte für Unternehmen verbessern sich jetzt in diesem Bereich und bieten in einigen Szenarien einen besseren Schutz. Wie bereits erwähnt, sind wir der Meinung, dass auch die Produkte für Privatanwender ihren Schutz vor solchen schädlichen Angriffenverbessern müssten. Auch ausserhalb eines Unternehmens können Sie auf dieselbe Weise angegriffen werden und werden es auch. Jeder kann aus einer Vielzahl von Gründen angegriffen werden, einschließlich "Doxing" (Veröffentlichung vertraulicher persönlicher Informationen) als Racheakt. Ein Angriff auf die Privatrechner von Geschäftsleuten ist ebenfalls ein naheliegender Weg, um an die Daten ihres Unternehmens zu gelangen.

Angriffsmethoden

Der Advanced Threat Protection Test umfasst auch verschiedene Befehlszeilen-Stacks, CMD/PS-Befehle, mit denen Malware aus dem Netz direkt in den RAM heruntergeladen (staged) oder base64-kodiert aufgerufen werden kann. Mit diesen Methoden wird der Zugriff auf die Festplatte, die (normalerweise) gut von Security-Produkten geschützt wird, vollständig vermieden. Manchmal verwenden wir einfache Verschleierungsmaßnahmen oder ändern auch die Methode des Stager-Aufrufs. Sobald die Malware ihre zweite Stufe geladen hat, wird eine http/https-Verbindung zum Angreifer hergestellt. Dieser Inside-Out-Mechanismus hat den Vorteil, dass ein C2-Kanal zum Angreifenden aufgebaut wird, der den Schutzmaßnahmen der meisten NAT- und Firewall-Produkte entgeht. Sobald der C2-Tunnel aufgebaut ist, kann der Angreifende alle bekannten Kontrollmechanismen der gängigen C2-Produkte (Meterpreter, PowerShell Empire, etc.) nutzen. Dazu gehören z.B. Datei-Uploads/Downloads, Screenshots, Keylogging, Windows-Shell (GUI) und Webcam-Snapshots. Alle verwendeten Tools sind frei verfügbar. Ihr Quellcode ist offen und wurde zu Forschungszwecken erstellt. Allerdings missbrauchen die Angreifenden diese Tools oft für kriminelle Zwecke. Wir erwarten, dass Angriffe blockiert werden, unabhängig davon, wo/wie sie gehostet werden und woher/wie sie ausgeführt werden. Wenn ein Angriff nur unter ganz bestimmten Umständen erkannt wird, würden wir sagen, dass das Produkt keinen wirksamen Schutz bietet.

False Positives (False Alarm) Test

Ein Security-Produkt, das 100% bösartige Angriffe blockiert, aber auch legitime (nicht schädliche) Aktionen blockiert, kann eine enorme Störung darstellen. Daher führen wir im Rahmen des Advanced Threat Protection Test einen False Positives Test durch, um zu prüfen, ob die getesteten Produkte in der Lage sind, schädliche von nicht schädlichen Aktionen zu unterscheiden. Andernfalls könnte ein Security-Produkt leicht 100% der schädlichen Angriffe blockieren, die z.B. E-Mail Anhänge, Skripte und Makros verwenden, indem es solche Funktionen einfach blockiert. Für viele Nutzer könnte dies die Erledigung ihrer normalen täglichen Aufgaben unmöglich machen. Daher werden die Ergebnisse des False-Alarm Tests in der Bewertung des Produkts berücksichtigt.

Wir stellen außerdem fest, dass eine Warnung, z.B. vor dem Öffnen harmloser E-Mail-Anhänge, zu einem "Junge, der Wolf rief"-Szenario führen kann. Nutzer, die mit einer Reihe unnötiger Warnungen konfrontiert werden, gehen früher oder später davon aus, dass alle Warnhinweise Fehlalarme sind, und ignorieren daher eine echte Warnung, wenn sie auftaucht.

Testfälle

Wir haben fünf verschiedene Initial Access Phasesauf die 15 Testfälle verteilt (z.B. kamen 3 Testfälle per Anhang über E-Mail/Spear-Phishing).

- Trusted Relationship: "Angreifende können in Organisationen eindringen oder diese anderweitig ausnutzen, die Zugang zu den beabsichtigten Opfern haben. Der Zugang über die Beziehung zu vertrauenswürdigen Dritten nutzt eine bestehende Verbindung aus, die möglicherweise nicht geschützt ist oder weniger sorgfältig geprüft wird als die Standardmechanismen, mit denen man sich Zugang zu einem Netzwerk verschafft."

- Valid accounts: "Angreifende können die Anmeldedaten eines bestimmten Privatnutzer- oder Dienstkontos mithilfe von Credential-Access-Techniken stehlen oder Anmeldedaten zu einem früheren Zeitpunkt in ihrem Erkundungsprozess durch Social Engineering abfangen [...]."

- Replication Through Removable Media: "Angreifende können in Systeme eindringen [...], indem sie Malware auf Wechseldatenträger kopieren [...] und sie so umbenennen, dass sie wie eine legitime Datei aussieht, um Benutzer dazu zu bringen, sie auf einem anderen System auszuführen. [...]"

- Phishing: Spearphishing Attachment: "Spearphishing Attachment ist [...] die Verwendung von Malware im Anhang einer E-Mail. [...]"

- Phishing: Spearphishing Link: "Beim Spearphishing mit einem Link [...] werden Links verwendet, um in E-Mails enthaltene Malware herunterzuladen [...]."

Die 15 Testszenarien, die in diesem Test verwendet wurden, werden im Folgenden kurz beschrieben:

- Diese Bedrohung wird über Valid Accounts eingeführt. PowerShell Empire wurde verwendet, um eine HTA-Datei zu erstellen, die eine enthaltene Staged PowerShell-Nutzlast ausführt.

- Dieser Threat wird über Trusted Relationship eingeführt. PowerShell Empire wurde verwendet, um ein JavaScript-Skript zu erstellen, das ein mit base64 verschlüsseltes PowerShell Payload ausführt.

- Diese Bedrohung wird über Trusted Relationship eingeführt. Es wird ein PowerShell-Skript verwendet, das eine AMSI-Umgehung und eine separate PowerShell Empire-Nutzlast enthält.

- Diese Bedrohung wird über gültige Konten eingeführt. Das vertrauenswürdige Windows-Dienstprogramm MS Build wird zur Ausführung einer PowerShell Empire Payload (einschließlich einer AMSI-Umgehung) verwendet, indem ein bösartiges Makro aktiviert wird.

- Diese Bedrohung wird über gültige Konten eingeschleust. Mit einer BAT-Datei wird eine verschlüsselte und teilweise verschleierte Staged PowerShell Empire-Nutzlast ausgeführt.

- Dieser Threat wird über eine Trusted Relationship eingeführt. Ein PowerShell-Skript das ein PoshC2 Payload und einen separaten AMSI-Bypass verwendet.

- Dieser Threat wird über Removable Media eingeschleust. Ein verschleiertes PoshC2 PowerShell Payload wird mithilfe von Microsoft Office-Makros ausgeführt.

- Dieser Threat wird über Removable Media eingeschleust. Ein VBScript wird verwendet, um ein Base64-kodiertes PoshC2 PowerShell Payload herunterzuladen und auszuführen.

- Dieser Threat wird über Removable Media eingeschleust. Eine .LNK-Verknüpfungsdatei wird zum Herunterladen und Ausführen eines stark verschleierten PoshC2 benutzt. Dieser Threat wird über einen Spearphishing-Anhang eingeschleust. Ein VBScript wird zum Laden und Ausführen eines verschleierten PoshC2 .XSL Payload, in den RAM des Clients, genutzt.

- Dieser Threat wird über ein Spearphishing Attachment eingeschleust. Es wird eine saubere ausführbare x64-PuTTY-Datei, die mit einem vorgetäuschten x64 Metasploit-Shellcodehinterlegt ist, verwendet.

- Dieser Threat wird über ein Spearphishing Attachment eingeschleust. Eine PE-Datei, die die Metadaten von adobe.exe zur Maskerade verwendet, führt einen Metasploit Meterpreter Shellcode aus.

- Dieser Threat wird über einen Spearphishing-Link eingeführt. Es wird ein JavaScript verwendet, das einen Metasploit Meterpreter Shellcode durch DLL-Sideloading ausführt.

- Dieser Threat wird über einen Spearphishing-Link eingeschleust. Eine PE-Datei, die die Metadaten von werfault.exe zur Maskerade verwendet, führt einen XOR- Metasploit Meterpreter inszenierten Shellcode aus.

- Dieser Threat wird über einen Spearphishing-Link eingeschleust. Ein JavaScript-Skript, das rundll32 verwendet, um einen Metasploit Meterpreter Shellcode unter Verwendung von DLL-Sideloading auszuführen.

False Alarm Test: Es wurden verschiedene Fehlalarmszenarien getestet, um festzustellen, ob ein Produkt bestimmte Aktionen übermäßig blockiert (z.B. durch Blockieren von E-Mail-Anhängen, Kommunikation, Skripte usw.). In diesen False-Alarm Testszenarien zeigte keines der getesteten Produkte ein Over-Blocking Verhalten.

Sollten wir im Laufe des Tests feststellen, dass die Produkte ihren Schutz an unsere Testumgebung anpassen, würden wir Gegenmaßnahmen einsetzen, um diese Anpassungen zu umgehen. Damit stellen wir sicher, dass jedes Produkt den Angriff auch ausserhalb der Testsituation wirklich erkennen kann.

Was wird von den verschiedenen Testfällen abgedeckt?

Unsere Tests verwenden eine Teilmenge der TTP (Tactics, Techniques, Procedures), die in der ATT&CK Frameworkgelistet sind. In diesem Jahr decken die oben genannten 15 Testfälle die in der nachstehenden Tabelle aufgeführten Punkte ab:

Das vollständige MITRE ATT&CK-Framework für Windows kann hier eingesehen werden: https://attack.mitre.org/matrices/enterprise/windows/

Test-Ergebnisse

Nachfolgend finden Sie die Ergebnisse für die 15 Angriffe, die in diesem Test verwendet wurden:

| Test-Szenarien |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | FPs | Ergebnis | |

| Avast | N | 14 | |||||||||||||||

| AVG | N | 14 | |||||||||||||||

| Bitdefender | N | 9 | |||||||||||||||

| ESET | N | 13 | |||||||||||||||

| G Data | N | 10 | |||||||||||||||

| Kaspersky | N | 13 | |||||||||||||||

| McAfee | N | 13 |

|||||||||||||||

| VIPRE |

N | 7 |

| Key | ||

| Bedrohung blockiert, keine C2-Session, System geschützt | 1 Punkt | |

| Kein Alert angezeigt, aber keine C2-Session aufgebaut, System geschützt | 1 Punkt | |

| Bedrohung nicht blockiert, C2-Session aufgebaut | 0 Punkte | |

| Schutzergebnis ungültig, da auch nicht-schädliche Skripte/Funktionen blockiert wurden | N/A |

Unserer Meinung nach sollte das Ziel eines jeden AV/EPP/EDR-Systems darin bestehen, Angriffe oder andere Malware so schnell wie möglich zu erkennen und zu verhindern. Mit anderen Worten: Wenn der Angriff vor, bei oder kurz nach der Ausführung erkannt wird und damit z.B. die Öffnung eines Befehls- und Kontrollkanals verhindert wird, besteht keine Notwendigkeit, Aktivitäten nach der Ausnutzung zu verhindern. Eine gute Alarmanlage sollte losgehen, wenn jemand in Ihr Haus einbricht, und nicht warten bis die Sachen gestohlen werden.

Ein Produkt, das bestimmte legitime Funktionen (z.B. E-Mail-Anhänge oder Skripte) blockiert, würde nur als "Tested" eingestuft werden.

Beobachtungen zu Consumer-Produkten

In diesem Abschnitt geben wir einige zusätzliche Informationen, die für die Leser von Interesse sein könnten.

Erkennungs-/Blockierungsphasen

Vor der Ausführung (Pre-execution - PRE): wenn der Threat noch nicht ausgeführt wurde und auf dem System inaktiv ist.

Bei der Ausführung (On-execution - ON): unmittelbar nachdem der Threat ausgeführt wurde.

Nach der Ausführung (Post-execution - POST): nachdem der Threat ausgeführt wurde und ihre Aktionen erkannt wurden.

| Test-Szenarien | |||||||||||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | |

| Avast | PRE | ON | ON | ON | PRE | ON | ON | ON | POST | ON | ON | – | ON | POST | ON |

| AVG | PRE | ON | ON | ON | PRE | ON | ON | ON | POST | ON | ON | – | ON | POST | ON |

| Bitdefender | PRE | PRE | – | PRE | ON | – | ON | ON | PRE | ON | PRE | – | – | – | – |

| ESET | ON | ON | ON | PRE | ON | POST | ON | POST | POST | ON | – | – | ON | PRE | ON |

| G Data |

PRE | PRE | ON | PRE | ON | – | ON | ON | PRE | ON | PRE | – | – | – | – |

| Kaspersky | ON | PRE | ON | PRE | ON | PRE | ON | ON | PRE | ON | PRE | ON | – | – | POST |

| McAfee |

ON | ON | ON | ON | ON | ON | ON | ON | ON | ON | PRE | ON | – | ON | – |

| VIPRE |

PRE | PRE | – | PRE | ON | – | ON | – | – | ON | PRE | – | – | – | – |

Avast, AVG: In einem Fall kam die Sandbox zu dem Ergebnis, dass die Datei sicher sei. Dann wurde die Bedrohung, während sie bereits im Speicher lief, erkannt, aber eine stabile C2-Verbindung blieb trotzdem offen, und der Angriff wurde ohne Einschränkungen fortgesetzt.

Bitdefender: In einem Fall wurde die Bedrohung erkannt, während sie bereits im Speicher lief, aber eine stabile C2-Verbindung blieb trotzdem offen, und der Angriff wurde ohne Einschränkungen fortgesetzt.

ESET: Einige Erkennungen erfolgten erst nach der Ausführung.

G Data: Die Erkennungen erfolgten entweder vor oder bei der Ausführung.

Kaspersky: Einige Erkennungen erfolgten vor der Ausführung. In einem Fall, in dem der Threat gelöscht wurde, wurde ein ungewöhnliches Verhalten beobachtet das von Kaspersky untersucht wird.

McAfee: Die meisten Erkennungen erfolgten bei der Ausführung.

VIPRE: VIPRE hatte ähnliche Fehlschlüsse wie Bitdefender und G Data (da beide neben ihren eigenen Engines auch die Bitdefender-Engine nutzen).

Alle getesteten Anbieter führen laufend Produktverbesserungen durch, so dass zu erwarten ist, dass viele der im Test verwendeten Attacken inzwischen abgedeckt sind.

ATP - Advanced Threat Protection Test - Awards

Aus unserer Erfahrung wissen wir, dass viele AV-Programme für Endverbraucher keinen wirksamen Schutz gegen die in diesem Test verwendeten Bedrohungen vorsehen. Aus diesem Grund ist eine Consumer Security-App, die sogar 5 von 15 Bedrohungen erkennt, eine Auszeichnung für "Advanced Threat Protection" (ATP) wert. Die genauen Kriterien für die Awards in diesem Test sind unten aufgeführt:

| Blockierte Threats (von 15) |

||||

| 0-4 | 5-8 | 9-12 | 13-15 | |

| Keine Fehlalarme/Funktionsblockierung | TESTED | STANDARD | ADVANCED | ADVANCED+ |

| Fehlalarme/Funktionsblockierung gesehen |

TESTED | TESTED | TESTED | TESTED |

Über diesen Test

Der Advanced Threat Protection Test für Consumer-Produkte ist ein optionaler Teil der Public Main-Test Series. Wir gratulieren den Anbietern, die sich zur Teilnahme entschlossen haben. Sie haben offensichtlich hart an ihren Produkten gearbeitet und nutzen diese öffentlichen Tests von Drittanbietern als unabhängigen Nachweis dafür, dass ihre Produkte das tun, was sie behaupten. Aufgrund der Komplexität des Tests ist eine Automatisierung nicht möglich, und er muss vollständig manuell durchgeführt werden, was seine Durchführung kostenintensiv macht. Die Anbieter der Consumer Main-Test Series hatten jedoch die Möglichkeit, ohne zusätzliche Kosten an dem Public Advanced Threat Protection Test von 2021 teilzunehmen.

Da einige der im Test verwendeten Angriffsmethoden legitime Systemprogramme und -techniken nutzen, wäre es für den Anbieter relativ einfach, solche Angriffe zu stoppen, indem er z.B. einfach die Verwendung dieser legitimen Prozesse blockiert. Dies würde jedoch dazu führen, dass das betreffende Produkt wegen der False-Positives Rate herabgestuft werden würde, so wie ein Security-Programm herabgestuft werden würde, das z.B. alle der unbekannten ausführbaren Programmdateien blockiert. Ebenso wäre in diesem Test die Verhinderung eines Angriffs, z.B. durch einfaches blockieren von verwendeten Servern, Dateien oder E-Mails, die von einem bestimmten Domainnamen stammen, als Mittel zur Verhinderung eines gezielten Angriffs nicht zulässig. Ebenso wenig akzeptieren wir einen Ansatz, der nicht zwischen schädlichen und nicht schädlichen Prozessen unterscheidet, sondern z.B. die Administration auffordert, diejenigen auf eine Whitelist zu setzen, die erlaubt sein sollen.

In unserer Consumer Main-Test Series werden die Produkte mit ihren Standardeinstellungen getestet. In der Business Main-Test Series dürfen die Anbieter die Produkte nach eigenem Ermessen konfigurieren - wie es bei Security-Produkten für Unternehmen in der Praxis üblich ist. Für alle Tests der Reihe wird jedoch genau das gleiche Produkt und die gleiche Konfiguration verwendet. Würden wir nicht darauf bestehen, könnte ein Anbieter die Schutzeinstellungen erhöhen oder Funktionen aktivieren, um in den Real-World und Malware-Protection Tests gut abzuschneiden, sie aber für die Performance- und False-Alarm Tests herunterfahren/deaktivieren, um schneller und weniger fehleranfällig zu erscheinen. Im wirklichen Leben können die Nutzer nur eine Einstellung gleichzeitig haben, so dass sie in der Lage sein sollten, zu erkennen, ob hohe Schutzwerte eine langsamere Systemperformance oder niedrigere False-Positives Rate einen geringeren Schutz bedeuten.

Einige Anbieter baten um genaue Angaben zu Tag und Uhrzeit der Testdurchführung, damit sie die Angriffe in Echtzeit überwachen und mit ihren Produkten interagieren können, wenn sie es für sinnvoll halten. Da das Ziel des Tests die Messung der Schutzfähigkeiten und nicht die Analyse der Angriffsmethoden ist, haben wir den Anbietern keine Vorabinformationen darüber gegeben, wann der Test durchgeführt werden würde. Im wirklichen Leben teilen die Angreifer ihren Opfern auch nicht mit, wann sie angreifen werden, so dass die Produkte die ganze Zeit über Schutz bieten müssen. Wir hatten auch Anfragen von Anbietern bezüglich der Angriffsmethoden, die in dem Test verwendet werden sollten. Da es bei dem Test eher um den Schutz als um die Analyse/Sichtbarkeit geht, haben wir auch hier keine spezifischen Details zu den Angriffsmethoden bekannt gegeben. Nach dem Test stellen wir aber jedem teilnehmenden Anbieter ausreichend Daten zur Verfügung, um sie bei der Untersuchung ihrer verfehlten Testfälle zu unterstützen.

Der Test ist sehr anspruchsvoll, spiegelt aber gleichzeitig auch realistische Szenarien wider. Wir haben positives Feedback von den technischen Abteilungen vieler Anbieter erhalten. Penetrationstester sehen ja die realen Fähigkeiten von Produkten in ihren Tests jeden Tag. Mit unserem Vergleichstest versuchen wir, gleiche Bedingungen zu schaffen, die es uns ermöglichen, die Schutzfunktionen der verschiedenen Produkte gegen solche Angriffe fair zu vergleichen. So können Nutzer sehen, wie gut sie geschützt sind, und Hersteller können ihre Produkte gegebenenfalls in Zukunft verbessern.

Copyright und Haftungsausschluss

Diese Veröffentlichung ist Copyright © 2021 von AV-Comparatives ®. Jegliche Verwendung der Ergebnisse, etc. im Ganzen oder in Teilen, ist NUR nach ausdrücklicher schriftlicher Zustimmung der Geschäftsführung von AV-Comparatives vor einer Veröffentlichung erlaubt. AV-Comparatives und seine Tester können nicht für Schäden oder Verluste haftbar gemacht werden, die sich aus der Verwendung der in diesem Dokument enthaltenen Informationen ergeben könnten. Wir bemühen uns mit aller Sorgfalt um die Richtigkeit der Basisdaten, eine Haftung für die Richtigkeit der Testergebnisse kann jedoch von keinem Vertreter von AV-Comparatives übernommen werden. Wir übernehmen keine Gewähr für die Richtigkeit, Vollständigkeit oder Eignung für einen bestimmten Zweck der zu einem bestimmten Zeitpunkt bereitgestellten Informationen/Inhalte. Niemand, der an der Erstellung, Produktion oder Lieferung von Testergebnissen beteiligt ist, haftet für indirekte, besondere oder Folgeschäden oder entgangenen Gewinn, die sich aus der Nutzung oder der Unmöglichkeit der Nutzung der auf der Website angebotenen Dienste, Testdokumente oder damit zusammenhängenden Daten ergeben oder damit zusammenhängen.

Für weitere Informationen über AV-Comparatives und die Testmethoden besuchen Sie bitte unsere Website.

AV-Comparatives

(November 2021)