Android Test 2018 - 200+ Apps

| Datum der Veröffentlichung | 2018-03-29 |

| Datum der Überarbeitung | 2018-03-29 |

| Prüfzeitraum | Januar 2018 |

| Anzahl der Testfälle | 2000 Malware, 50 sauber |

| Online mit Cloud-Konnektivität |  |

| Update erlaubt |  |

| False-Alarm Test inklusive |  |

| Plattform/OS | Android Mobil |

Einführung

Der Test von AV-Comparatives für Android-Antivirenprodukte im Jahr 2017 wurde durch die Entdeckung einer Android-App namens Virus Shield inspiriert, die vorgab, mobile Geräte auf Malware zu scannen, aber in Wirklichkeit nichts dergleichen tat. In Wirklichkeit wurde beim Ausführen der App lediglich ein Fortschrittsbalken angezeigt, der den Scan-Fortschritt darstellen sollte, gefolgt von einer Meldung am Ende des "Scans", dass das Gerät frei von bösartigen Anwendungen sei. Besorgniserregend ist, dass die App im Google Play Store erhältlich war und Tausende von Nutzern dafür Geld bezahlt hatten (das ihnen jedoch letztendlich von Google erstattet wurde).

Leider sind seither weitere dubiose Antiviren-Apps aufgetaucht, die scheinbar überhaupt keinen Schutz bieten. Im Januar 2018 berichtete der Blog NakedSecurity von Sophos, dass eine neue zweifelhafte Antiviren-App für Android im Google Play Store erhältlich sei. In dem Artikel wurde behauptet, dass die fragliche App, Super Antivirus 2018, bei der Blockierung von Malware genauso ineffektiv sei wie Virus Shield, aber in ihrem Bericht über "gescannte" Apps ausgefeilter sei.

Es ist klar, dass dubiose Antiviren-Apps für Android nicht verschwunden sind, und Nutzer sollten vor solchen Tricks auf der Hut sein. Der letztjährige Test hat gezeigt, dass es auch einige Android-Sicherheitsprodukte gibt, die nicht absichtlich betrügerisch sind, sondern das Gerät nur unzureichend vor Malware schützen. Von den 100 Produkten, die im letzten Jahr getestet wurden, erkannte etwa ein Viertel 100% der bösartigen Apps, aber eine ähnliche Anzahl identifizierte weniger als 30% der Proben.

Um Besitzern von Android-Geräten zu helfen, zwischen echten und effektiven Android-Antiviren-Apps auf der einen Seite und zweifelhaften/unwirksamen auf der anderen Seite zu unterscheiden, hat AV-Comparatives im Android-Test 2018 erneut die Wirksamkeit von Antimalware-Programmen für Android getestet.

Geprüfte Produkte

Für diesen Test haben wir über 200 Antimalware-Sicherheits-Apps von verschiedenen Entwicklern aus dem Google Play Store heruntergeladen.

Die folgenden 84 Anwendungen erkannten über 30% bösartige Anwendungen und hatten null Fehlalarme:

| 7Labs Antivirus & Security | Lookout Antivirus & Security |

| AegisLab Antivirus Premium | MalwareBytes Anti-Malware |

| AhnLab V3 Mobile Security | Max Mobi Secure Total Security |

| Ali MoneyShield | McAfee Security & Antivirus |

| Antiy AVL | MobiDev Studio Antivirus |

| Ariasecure Bornaria security | MobileAppDev Virus Cleaner |

| Avast Mobile Security & Antivirus | NEWAPPSDEV SmadAV |

| AVG Antivirus Free | newborntown Solo Security |

| AVIRA Antivirus Security | NightCorp Super Antivirus |

| Baidu DU Antivirus Mobile Security & AppLock | NortonMobile Norton Antivirus & Security |

| BaiSi Mobile Antivirus | NQ Mobile Security & Antivirus |

| BangStudio Virus Cleaner | One App Super Clean Speed Security MAX |

| Bastiv Security Antivirus | Panda Free Antivirus |

| Best Tools Pro Cleaner | PCVARK Falcon Mobi Cleaner |

| Bitdefender Mobile Security & Antivirus | Photo Editor Creative Cleaner |

| BullGuard Mobile Security and Antivirus | PICOO Design Power Antivirus |

| Check Point ZoneAlarm Mobile Security | Power Tools Team Mobile Security |

| Cheetah Mobile CM Security CleanMaster | PSafe Antivirus |

| Chili Security Android Security | Qihoo 360 Mobile Security |

| Comodo Mobile Security | Quick Heal Antivirus & Mobile Security |

| Defenx Security Suite | REVE Antivirus Mobile Security |

| DevStudio99 Antivirus | Rising mobile security |

| Dr.Web Security Space | Security Apps Studio Virus Cleaner |

| Emsisoft Mobile Security | Security Cleaner Team ZoneX Security |

| eScan Mobile Security | Security Elite Antivirus |

| ESET Mobile Security & Antivirus | Security Mobile Max Clean |

| ESTsoft ALYac Android | Security Safe Protect Team Super Virus Cleaner |

| Fast Track Super Security Free AntiVirus | Sophos Free Antivirus and Security |

| F-Secure Mobile Security | Tencent WeSecure Antivirus |

| G DATA Internet Security | TG Soft VirIT Mobile Security |

| GearMedia G-Antivirus Security Pro | ThreatTrack VIPRE Mobile Security |

| GizmoLife GizmoSafe Antivirus | ToolsDevelope Antivirus |

| Google Play Protect | Trend Micro Mobile Security & Antivirus |

| Hi Dev Team Security Antivirus & Privacy | TrustGo Antivirus & Mobile Security |

| High Security Team Antivirus | Trustlook Premium Mobile Antivirus |

| Himlamo Super Antivirus | Vitekco K Antivirus |

| Hyper Speed Antivirus | Webroot Security Premier |

| Ikarus mobile.security | Wecool Epic Secuity |

| IntelliAV Anti-Virus | WhiteArmor Security Pro |

| K7 Mobile Security | Z Lock Screen Team Antivirus |

| Kaspersky Antivirus & Security | Zemana Mobile Antivirus |

| LBE Security Master | ZONER Mobile Security |

Die Antimalware-Apps der folgenden 79 Die Anbieter erkannten weniger als 30% der Android-Malware-Samples oder hatten eine sehr hohe Fehlalarmrate bei beliebten sauberen Dateien aus dem Google Play Store: AndroHelm, ANTI VIRUS Security, ARSdev, AVC Security Joint Stock Company, AZ Super Tools, Baboon Antivirus, Best Apps Collection, BKAV, Booster Antivirus, Brainiacs Apps, Bsafe Labs, BSM SECURITY, CA Uber Apps, chkitham, CHOMAR, devapp81, Ellena Rehman, Fast Tool Mobile Apps, fluer-apps.com, Gamma+ Labs, Glagah Studio, GO Security, Gotechgo, GPaddy, AV Antivirus Security Ltd, Green Booster, H2, Hawk App, Hornet Mobile Security, Iobit, ITIanz iT Solution, Itus Mobile Security, Kara Inc, K-TEC Inc, lal bazai, LINE, looptop, Master VPN, Max Antivirus Lab, Max Security, Mobi Fox, MobiCluster, MSYSOFT APPS, Muel Dev., My Android Antivirus, NCN-NetConsulting Ges.m.b.H., NetLink, NOAH Security, Nozzle Ltd, NP Mobile Security, Octa apps, OG Kush, Oriwa, Power Antivirus, Pro Tool Apps, Puce, Radiant Apps World, Rgamewallpaper, Security & Antivirus for Android, Security and Protector for Mobile, ShieldApps, Simply Fantabulous, smallapp, SmartToolsApps, Super Security, TAPI Security Labs, Topi Maxi Group, ToTo Studio, TransApp, UFGAMES, Vasa Pvt Ltd, VSAR, W4VN Team, We Make It Appen, Wingle Apps, Womboid Systems, xplus apps, ZeroApp Ltd., und Zillya! Mobil.

Wir halten diese Apps für riskant, da sie entweder zweifelhaft/trügerisch oder unsicher/unwirksam sind. In einigen wenigen Fällen sind die Apps einfach fehlerhaft, z. B. weil sie eine Drittanbieter-Engine schlecht implementiert haben. Einige Apps sind eindeutig unseriös, da sie nur eine Handvoll sehr alter Android-Malware-Samples erkennen und alle Apps zulassen, die bestimmte Zeichenfolgen enthalten, so dass sie wahrscheinlich einige Schnellprüfungen bestehen und somit von den App-Stores akzeptiert werden.

Einige der oben genannten Apps wurden in der Zwischenzeit bereits von mehreren seriösen mobilen Sicherheits-Apps als dubiose AVs/Trojaner/PUA erkannt - es ist zu erwarten, dass Google die meisten von ihnen in den kommenden Monaten aus dem Google Play Store entfernen wird (und hoffentlich ihre Verifizierungsprüfungen verbessert, so dass weitere solche Apps aus dem Store blockiert werden). Wir empfehlen den betroffenen Anbietern, ihre Apps aus dem Store zu entfernen, bis sie einen echten und zuverlässigen Schutz bieten können.

Die Antimalware-Apps der folgenden 41 Anbieter wurden inzwischen (in den letzten zwei Monaten) aus dem Play Store entfernt: androiddeve, Antivirus inc, App-lab, AppsGesture, BestCode, Bethanyzrqcr Zimmermanzisr, Devo669kaptchiia, Diana Randall, DIMOgamesL, Gayle Billick, GoLogix, Joanwy Hartmanebe, JRMedia, katana apps, LHC Lab, Lopez ops Dev Ap Hirox, Millicent Whitehead, Mobile Solution: Antivirus Security, Mobilead Inc., MPSecurityLabs, MtStudio, NCK Corp, now King Apps, Octappis, Ostro Apps, Plus App, prodev2017, Security Lab, Shreeji Tech World, Simple Soft Alliance, SoHDev, Solo Antivirus, SPAMfighter aps, SuperApps Dev GmBH, Superozity, System Security Inc, Tools Security for Mobile, Toolsdev, Total Defense, Uptotop33, and Zexa Software.

Die meisten der entfernten Apps sowie die sehr fehlerhaften, unsicheren und unwirksamen Apps scheinen entweder von Amateurprogrammierern oder von Softwareherstellern entwickelt worden zu sein, die sich nicht auf das Sicherheitsgeschäft konzentrieren. Beispiele für die letztere Kategorie sind Entwickler, die alle Arten von Apps entwickeln, im Werbe-/Monetarisierungsgeschäft tätig sind oder einfach nur aus Werbegründen eine Android-Schutz-App in ihrem Portfolio haben wollen. Von Amateuren erstellte Apps können oft im Google Play Store entdeckt werden, wenn man sich die Optionen zur Kontaktaufnahme mit den Autoren ansieht. In der Regel geben Hobby-Entwickler keine Website-Adresse an, sondern lediglich eine E-Mail-Adresse (normalerweise Gmail, Yahoo usw.). Außerdem bieten die meisten dieser Apps keine Datenschutzbestimmungen an. Google versucht, alle Apps ohne Datenschutzbestimmungen aus dem Play Store zu entfernen, was dazu beiträgt, einige minderwertige Apps loszuwerden. Natürlich sollte man bedenken, dass nicht alle von Amateurentwicklern hergestellten Apps zwangsläufig unwirksam sind.

Testverfahren

Beschreibung des Prüfsystems

Die getesteten Android-Sicherheitslösungen wurden auf ihre Wirksamkeit beim Schutz vor den 2.000 häufigsten Android-Malware-Bedrohungen des Jahres 2017 geprüft. Es ist nicht praktikabel, 200+ Sicherheitsprodukte manuell gegen 2.000 bösartige Apps zu testen. Aus diesem Grund wurde der Test mit unserem automatisierten Android-Testframework durchgeführt.

Obwohl der Testprozess automatisiert ist, simuliert das Framework realistische Bedingungen in der Praxis. Dazu gehören Tests auf physischen Android-Geräten (im Gegensatz zu Emulatoren) sowie die Simulation realistischer Gerätenutzungsmuster.

Das Framework besteht aus zwei Komponenten: einer Client-App auf jedem der Testgeräte und einer Server-Anwendung. Die Client-App überwacht den Status des Geräts und sendet ihre Ergebnisse am Ende eines Testfalls an den Server, um den Testprozess zu dokumentieren. Der Client überwacht Datei- und Prozessänderungen, neu installierte Apps und deren Berechtigungen sowie die Reaktionen der installierten Security-Software auf bösartige Aktivitäten auf dem Gerät. Der Server steuert die Testgeräte über WiFi aus der Ferne und organisiert die von den Client-Anwendungen empfangenen Ergebnisse.

Das System ist mit der Anzahl der angeschlossenen Clients gut skalierbar. So kann eine große Anzahl von Security-Produkten parallel getestet werden. Um gleichmäßige Chancen für alle teilnehmenden Produkte zu gewährleisten, können angeschlossene Clients synchronisiert werden, um die Ausführung eines Testfalls zur gleichen Zeit zu starten. Dies ist besonders wichtig für das Testen neuer Malware-Samples, mit denen die Anbieter möglicherweise noch nicht in Berührung gekommen sind.

Methodik

Der Test wurde im Januar 2018 auf Nexus 5-Geräten mit Android 6.0.1 ("Marshmallow") durchgeführt. Jede Sicherheits-App wurde auf einem separaten physischen Testgerät installiert. Vor Beginn des Tests wurde die Software-Testumgebung auf allen Testgeräten - Android selbst, Standard-Android-Apps sowie testspezifische Drittanbieter-Apps - aktualisiert. Danach wurden die automatischen Updates abgeschaltet und damit der Zustand des Testsystems eingefroren. Anschließend wurden die zu testenden Sicherheits-Apps auf den jeweiligen Geräten installiert und gestartet, ggf. auf die neueste Version aktualisiert und die Malware-Definitionen auf den neuesten Stand gebracht.

Wenn eine Sicherheitsanwendung den Benutzer aufforderte, bestimmte Aktionen zur Sicherung des Geräts durchzuführen, wie z.B. einen ersten Scan, wurden diese Aktionen ausgeführt. Wenn die Anwendung anbot, zusätzliche Schutzfunktionen zu aktivieren, z. B. Scannen bei der Installation, Cloud-Schutz oder Erkennung potenziell unerwünschter Anwendungen (PUA), wurden diese Funktionen ebenfalls aktiviert. Um sicherzustellen, dass alle Security-Produkte auf ihre jeweiligen Cloud-Analysedienste zugreifen konnten, wurde jedes Gerät über eine WiFi-Verbindung mit dem Internet verbunden.

Nachdem diese Schritte durchgeführt worden waren, wurde ein sauberer Snapshot des Speichers jedes Geräts erstellt und der Test gestartet.

Jeder Testfall wurde nach demselben Verfahren durchgeführt:

- Öffnen Sie den Chrome-Browser und laden Sie das bösartige Beispiel herunter

- Öffnen Sie die heruntergeladene .apk-Datei mit einer Datei-Explorer-Anwendung

- Installieren Sie die schädliche Anwendung

- Führen Sie die installierte Anwendung aus

Nach jedem der oben genannten Schritte wurde der installierten Security-App genügend Zeit eingeräumt, um das bösartige Muster zu analysieren und den Nutzer über bösartige Aktivitäten auf dem Gerät zu informieren.

Wenn das installierte Antivirenprogramm zu irgendeinem Zeitpunkt während der Ausführung eines Testfalls das bösartige Muster entdeckte und blockierte, wurde das Muster als "entdeckt" betrachtet und der Testfall abgeschlossen (nach der Installation entdeckte Anwendungen wurden z. B. nicht ausgeführt).

Am Ende eines jeden Testfalls wurde das Gerät in einen sauberen Zustand zurückgesetzt. Wenn das schädliche Sample nicht auf dem Gerät ausgeführt worden war, wurde es deinstalliert und/oder aus dem Gerätespeicher gelöscht. Wurde das Sample ausgeführt, wurde der saubere Geräte-Snapshot wiederhergestellt, bevor der nächste Testfall gestartet wurde.

Bei der Berechnung der Schutzquote für jedes Produkt haben wir nicht berücksichtigt, in welchem Stadium ein Malware-Sample blockiert wurde, d.h. ob es beim Download, bei der Installation oder bei der Ausführung blockiert wurde. Der einzige Faktor, der sich auf die Schutzrate auswirkt, ist, ob die Sicherheitslösung das Gerät davor geschützt hat, von dem schädlichen Sample befallen zu werden.

Es wurde ein grundlegender Fehlalarmtest durchgeführt, um zu überprüfen, dass keines der Antimalware-Produkte das System "schützt", indem es einfach alle Apps als bösartig identifiziert. Mehrere fragwürdige und minderwertige Apps erkannten einige der 50 sauberen und beliebten Apps aus dem Google Play Store als Malware.

Testfälle

Für diesen Test wurden die 2.000 häufigsten Android-Malware-Bedrohungen des Jahres 2017 verwendet. Mit solchen Proben sollten Erkennungsraten zwischen 90% und 100% von echten und effektiven Anti-Malware-Apps leicht zu erreichen sein.

| Anzahl der getesteten Anwendungen | 204 |

| Anzahl der getesteten bösartigen APKs | 2000 |

| Anzahl der getesteten sauberen APKs | 50 |

Insgesamt wurden für diesen Bericht rund 400.000 Testläufe durchgeführt.

Test-Ergebnisse

| Vendor | % |

| AegisLab | 100% |

| AhnLab | |

| Alibaba | |

| Antiy | |

| Avast | |

| AVG | |

| AVIRA | |

| Baidu DU Apps | |

| BaiSi | |

| Bitdefender | |

| BullGuard | |

| CheckPoint | |

| Dr.Web | |

| Emsisoft | |

| ESET | |

| F-Secure | |

| G DATA | |

| Kaspersky Lab | |

| McAfee | |

| Norton Mobile | |

| PCVARK | |

| Quick Heal | |

| Security Mobile | |

| Security Safe Protect | |

| Sophos | |

| Tencent | |

| Trend Micro | |

| TrustGo | |

| ESTsoft | 99.9% |

| Ikarus | |

| Webroot | 99.7% |

| Ariasecure | 99.5% |

| Qihoo 360 | 99.3% |

| IntelliAV | 99.2% |

| K7 | |

| eScan | 99.0% |

| Bastiv | 98.8% |

| VIPRE | |

| REVE | 98.7% |

| Security Apps Studio | 98.4% |

| WhiteArmor | 98.3% |

| Chili Security | 98.1% |

| PSafe | 98.0% |

| Hi Dev | 97.3% |

| Cheetah Mobile | 96.2% |

| Panda | 95.7% |

| Comodo | 94.5% |

| Lookout | 93.9% |

| Vendor | % |

| Fast Track | 93.4% |

| Hyper Speed | |

| LBE | |

| One App | |

| Photo Editor Creative | |

| Power Tools Team | |

| Security Elite | |

| Wecool | |

| BangStudio | 92.5% |

| MalwareBytes | 87.2% |

| Max Mobi Secure | 82.7% |

| TG Soft | 82.1% |

| Zemana | 78.8% |

| Rising | 78.1% |

| Google Play Protect | 75.3% |

| GizmoLife | 73.2% |

| Defenx | 70.4% |

| Best Tools Pro | 63.9% |

| DevStudio99 | |

| MobileAppDev | |

| MobiDev Studio | |

| ToolsDevelope | |

| Z Lock Screen Team | |

| NQ | 55.1% |

| Trustlook | 51.4% |

| Himlamo | 44.6% |

| NEWAPPSDEV | |

| NightCorp | |

| 7Labs | 44.4% |

| GearMedia | |

| High Security Team | |

| Vitekco | |

| Security Clean Team | 43.8% |

| newborntown | |

| PICOO Design | 43.6% |

| ZONER | 37.6% |

Die obige Tabelle zeigt die Schutzraten, die von den 84 Produkten erreicht wurden, die mehr als 30% der Proben blockiert haben. Wir betrachten Apps, die weniger als 30% gängiger Android-Bedrohungen (siehe Seite 4) blockieren, als unsicher in der Anwendung.

Anti-Malware-Apps, die weniger als 30% der 2.000 bösartigen Android-Apps erkennen, sind in der obigen Tabelle nicht aufgeführt - teilweise aus Gründen der Darstellung, aber auch, weil wir sie für unwirksam und unsicher halten.

Anmerkungen

Einige Produkte nutzen die Engines anderer Anbieter (siehe Beispiele unten). Einige davon erzielen die gleiche Punktzahl wie das eigene Produkt des Herstellers, andere nicht. Nach Angaben der Lizenzentwickler kann dies auf verschiedene Faktoren zurückzuführen sein, z.B. auf unterschiedliche interne Einstellungen der Anwendungen von Drittanbietern, auf die Verwendung älterer Engines oder verschiedener sekundärer Engines, auf die Implementierung der Engines und auf Bugs.

- Cheetah Mobile verwendet eine Antiy Engine für "heuristische" Scans (standardmäßig deaktiviert). Die englische/internationale Version von Cheetah Mobile hätte 100% erreicht, wenn die "heuristische" Engine aktiviert gewesen wäre. Die chinesische Version scheint einen Fehler in der Implementierung der Antiy-Engine zu haben.

- CA Uber, Fast Track, Hyper Speed, IOBit, LBE, ONE App, Photo Editor Creative, Power Tools Team, Security Elite, WeCool Security, WeMakeItAppen, und Womboid Studio benutzen die OpenAVL Scan-Engine von Antiy. Die Qualität der Engine-Implementierung variiert zwischen den Anwendungen.

- Security Mobile und Security Safe Protect verwenden die Tencent Scan Engine.

- AVG und PSafe nutzen die Avast Qihoo ist ein Hauptinvestor in PSafe.

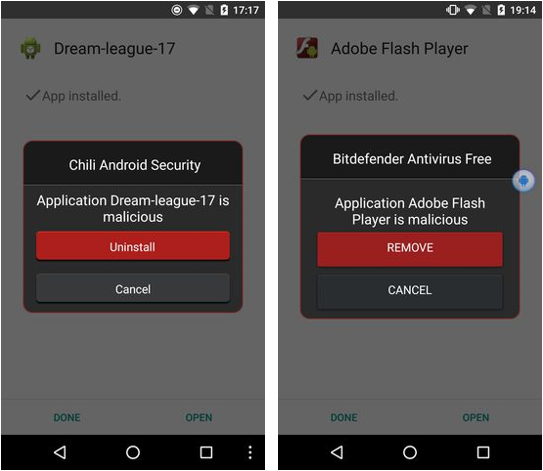

- Chili Security und Emsisoft verwenden eine Engine von Die Chili Security-App ist im Grunde eine neu gebrandete Version eines älteren Bitdefender-Mobilprodukts - siehe Screenshots unten:

Bei unserem Test haben wir festgestellt, dass viele Apps eng verwandte Varianten derselben Sache zu sein scheinen oder eine gemeinsame "AV-App-Vorlage" verwenden. In einigen Fällen unterscheiden sich nur der Name, das Logo und das Farbschema. Beispiele sind unten aufgeführt:

- 7Labore, GearMedia, Hochsicherheitsteam, Himlamo, NEWAPPSDEV, NightCorp und Vitekco:

- Best Tools Pro, DevStudio99, MobiDev Studio, MobileAppDev, ToolsDevelope Inc, Z Lock Screen Team:

- GO Dev Team, newborntown, Power Antivirus Security, Security Cleaner Team:

- Hyper Speed, ONE App Ltd. und Power Tools Team:

- AZ Super Tools, GPaddy Mobile Security, Master VPN, Mobile Antivirus & Sicherheit von Netlink, Puce Ltd, Topi Maxi Group, W4VN Team (die alle unter 30% der Proben blockiert wurden):

- Sicherheits-Elite, Wecool Security Lab

Riskante Security Apps

Wie im Abschnitt "Geprüfte Produkte" erwähnt, wurden einige Apps nicht in die Ergebnistabelle aufgenommen, weil wir sie für riskant halten. Etwa die Hälfte dieser Apps wurde aufgrund ihrer geringen Malware-Erkennungsfähigkeiten ausgeschlossen. Die andere Hälfte blockierte viele der im Test verwendeten bösartigen Samples, sollte aber unserer Meinung nach dennoch als riskant eingestuft werden; im folgenden Abschnitt erläutern wir, warum wir zu diesem Schluss gekommen sind.

Wenn man die Paketdateien einer dieser Anwendungen öffnet, findet man im Unterordner "assets" eine verdächtige Textdatei namens "whiteList.json". Die folgende Abbildung zeigt einen Teil des Inhalts dieser Datei:

{

"Daten":

[

{

"packageName": "com.google.android.*"

},

{

"packageName": "com.adobe.*"

},

{

"packageName": "com.booking"

},

{

"packageName": "com.facebook.*"

},

{

"packageName": "com.instagram.*"

},

{

"packageName": "com.twitter.*"

},

{

"packageName": "com.whatsapp"

},

[...]

]

}

Der Inhalt der Datei "whiteList.json" stimmt mit den Ergebnissen überein, die wir bei unseren False Alarm Tests gefunden haben: Alle Anwendungen, deren Paketnamen mit dieser Whitelist übereinstimmen, werden von diesen "AV-Apps" als "trusted applications" betrachtet. Der Whitelist-Paketname "com.adobe.*" passt beispielsweise zu allen Packages, deren Namen mit "com.adobe." beginnen. Dieser Eintrag bedeutet zwar, dass alle echten Apps von Adobe (wie z.B. die Acrobat Reader-App) als sicher angesehen werden, aber dieser Mechanismus ermöglicht es auch jeder bösartigen App, den Sicherheitsscan zu umgehen, indem sie einfach "com.adobe.*" als Paketname verwendet.

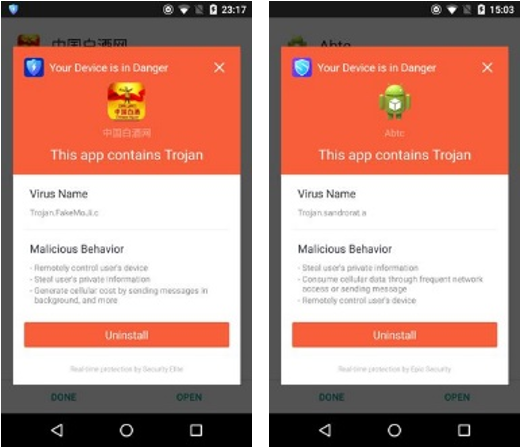

Abgesehen von den Apps auf ihren jeweiligen Whitelists blockieren die riskanten "AV-Apps" fast alle anderen Apps, unabhängig davon, ob sie aus dem offiziellen Google Play Store installiert wurden oder nicht. Einige von ihnen machen sich nicht einmal die Mühe, ihre eigenen Pakete zu ihren Whitelists hinzuzufügen, und blockieren so sogar ihre eigene App. Wenn eine solche AV-App verwendet wird, können die Benutzer nie sicher sein, ob eine der anderen Apps auf ihrem Gerät tatsächlich bösartig ist, da die AV-App nur blockiert, wenn sie auf der Whitelist steht. Daher halten wir die Schutzfunktionen dieser Apps für nicht angemessen.

Sie verwenden nicht nur die gleichen "Erkennungsmechanismen", sondern auch die Benutzeroberflächen dieser Apps sehen sich sehr ähnlich. Sie unterscheiden sich oft nur in der Farbe und verwenden hauptsächlich eines von wenigen verschiedenen Layouts:

Wir betrachten die Anwendungen der folgenden Anbieter 38 Entwickler zu täuschen: AV Antivirus Security Ltd., AVC Sicherheit, Sammlung der besten Apps, Booster Antivirus, BSM SICHERHEIT, chkitham, Ellena Rehman, Gamma+ Labs, Atelier Glagah, Gotechgo, Grüner Booster, ITIanz iT Lösung, Lal Bazai, Kara Inc., looptoop, MobiCluster, Mobi-Fuchs, MSYSOFT APPS, Muel Dev, NOAH Sicherheit, Nozzle Ltd, NP Mobile Sicherheit, Octa-Anwendungen, OG Kush, Oriwa, Radiant Apps Welt, Rgamewallpaper, Sicherheit & Antivirus für Android, Einfach fabelhaft, smallapp, SmartToolsApps, Super Security, ToTo Studio, TransApp, UFGAMES, Wingle Apps, xplus apps, und den ZeroApp Ltd.

Schlussfolgerung

Einige der Android-Sicherheitsprodukte in unserem Test blockierten so wenige Malware-Samples - in einigen Fällen buchstäblich keine -, dass sie nicht als Anti-Malware-Apps empfohlen werden können. Außerdem haben wir in diesem Jahr eine starke Zunahme von Apps festgestellt, die fragwürdige Erkennungsmechanismen verwenden. Durch die Kombination ineffektiver und riskanter Anti-Malware-Apps halten wir die Mehrheit der getesteten Apps für unsicher in der Anwendung.

Einige der Apps, die beim Blockieren von Malware unwirksam waren, wurden möglicherweise vom Entwickler aufgegeben und werden daher im Google Play Store nicht mehr aktualisiert. Obwohl solche Fälle nicht als Betrug angesehen werden können, halten wir es für unverantwortlich von den Entwicklern, diese Apps nicht aus dem Store zu entfernen.

Einige Produkte von relativ bekannten Anbietern schnitten nicht sehr gut ab. Es ist möglich, dass die Hersteller sie aus reinen Marketinggründen entwickelt haben. Das heißt, es gibt nicht viel Geld auf dem Markt für Android-Sicherheitsanwendungen, aber eine Android-App im Google Play Store zu haben, hilft dem Anbieter, sichtbar zu bleiben, und kann so seine anderen, profitableren Produkte wie Windows-Sicherheitsprogramme fördern.

28 der von uns getesteten Produkte erkannten 100% der Malware-Samples; wenn man bedenkt, dass die gängigsten bösartigen Android-Apps des Jahres 2017 verwendet wurden, ist das genau das, was sie tun sollten. Die meisten Anbieter, die üblicherweise an unabhängigen Tests teilnehmen, schneiden sehr gut ab, da ihre Produkte regelmäßig geprüft und aktiv weiterentwickelt werden, um ihre Wirksamkeit zu gewährleisten.

Bei der Auswahl einer Android-Sicherheits-App empfehlen wir, die folgenden Faktoren zu berücksichtigen. Die Verwendung von Nutzerbewertungen ist eindeutig nicht effektiv, da die überwiegende Mehrheit der Nutzer ihre Bewertung ausschließlich auf der Grundlage der Nutzererfahrung abgibt, ohne eine Vorstellung davon zu haben, ob die App effektiven Schutz bietet. Einige andere Bewertungen werden von den Entwicklern gefälscht worden sein. Die meisten der 200 von uns untersuchten Apps hatten im Google Play Store eine Bewertung von 4 oder höher. Auch die Anzahl der Downloads kann nur ein sehr grober Anhaltspunkt sein; eine erfolgreiche Betrugs-App kann viele Male heruntergeladen werden, bevor sie sich als unseriös erweist. Es wird empfohlen, bekannte und seriöse, geprüfte Anbieter zu verwenden. Solche Anbieter nehmen nicht nur an Tests unabhängiger Prüfinstitute teil, sondern verfügen auch über eine professionelle Website mit Kontaktinformationen und einer Datenschutzerklärung. Außerdem sollte es möglich sein, die App vor dem Kauf auszuprobieren - in der Regel ist eine mehrwöchige Testnutzung erlaubt. Die Benutzer können dann die Benutzerfreundlichkeit und alle zusätzlichen Funktionen des Produkts beurteilen. Eine Reihe von Anbietern bietet sehr effektive kostenlose Versionen ihrer Apps an, die in der Regel eher Werbung enthalten als die kostenpflichtigen Versionen, was jedoch nicht immer der Fall ist.

Weitere Tests und Bewertungen von Android-Security-Apps finden Sie hier:

https://www.av-comparatives.org/mobile-security/

Copyright und Haftungsausschluss

Diese Veröffentlichung ist Copyright © 2018 von AV-Comparatives ®. Jegliche Verwendung der Ergebnisse, etc. im Ganzen oder in Teilen, ist NUR nach ausdrücklicher schriftlicher Zustimmung der Geschäftsführung von AV-Comparatives vor einer Veröffentlichung erlaubt. AV-Comparatives und seine Tester können nicht für Schäden oder Verluste haftbar gemacht werden, die sich aus der Verwendung der in diesem Dokument enthaltenen Informationen ergeben könnten. Wir bemühen uns mit aller Sorgfalt um die Richtigkeit der Basisdaten, eine Haftung für die Richtigkeit der Testergebnisse kann jedoch von keinem Vertreter von AV-Comparatives übernommen werden. Wir übernehmen keine Gewähr für die Richtigkeit, Vollständigkeit oder Eignung für einen bestimmten Zweck der zu einem bestimmten Zeitpunkt bereitgestellten Informationen/Inhalte. Niemand, der an der Erstellung, Produktion oder Lieferung von Testergebnissen beteiligt ist, haftet für indirekte, besondere oder Folgeschäden oder entgangenen Gewinn, die sich aus der Nutzung oder der Unmöglichkeit der Nutzung der auf der Website angebotenen Dienste, Testdokumente oder damit zusammenhängenden Daten ergeben oder damit zusammenhängen.

Für weitere Informationen über AV-Comparatives und die Testmethoden besuchen Sie bitte unsere Website.

AV-Comparatives

(März 2018)