Einführung

Dies ist der zweite Halbjahresbericht unserer Business-Haupttestreihe 2018, der die Ergebnisse des Business Real-World Protection Test (August-November), des Business Malware Protection Test (September), des Business Performance Test (November) sowie die Produktbewertungen enthält.

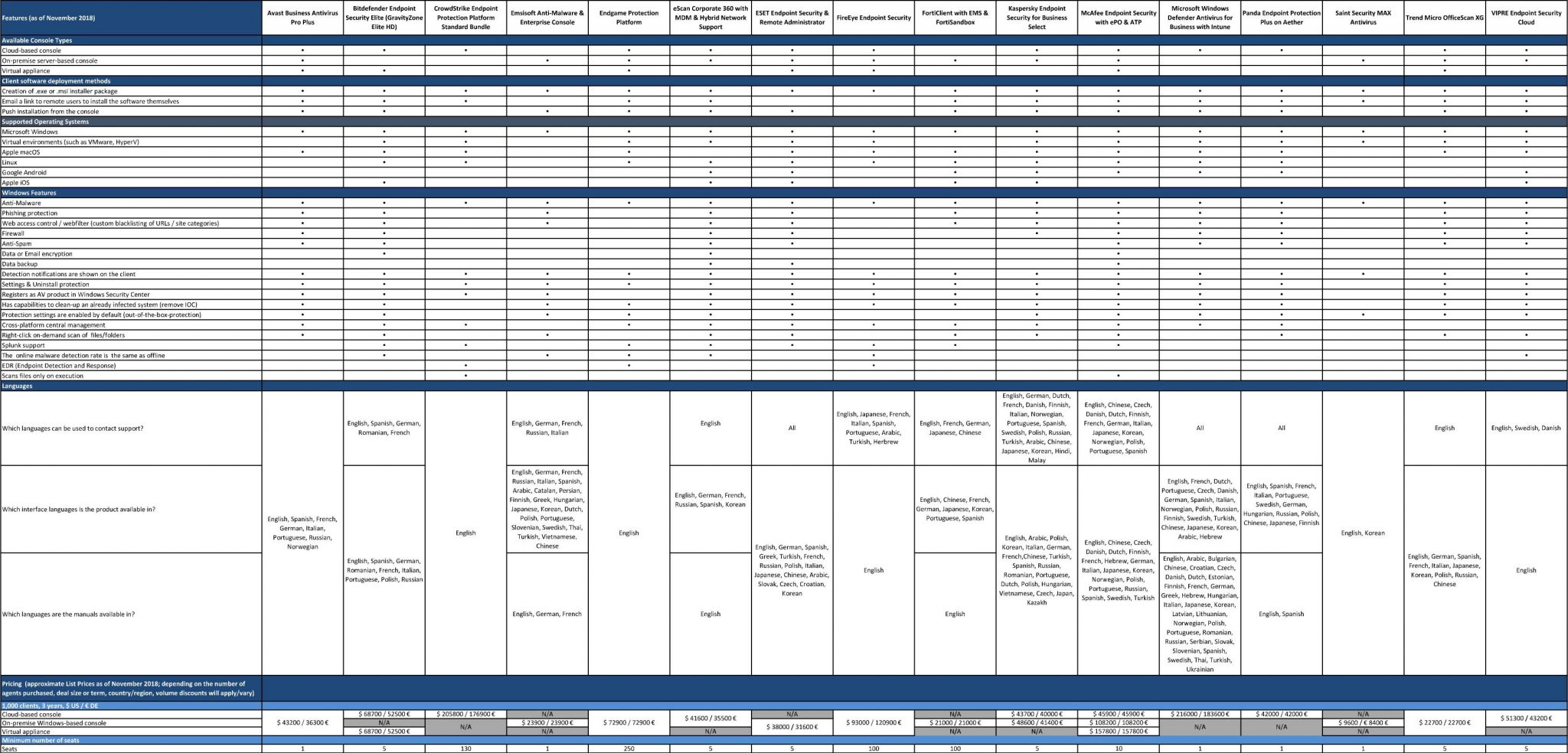

AV-Security-Software gibt es für alle Unternehmensgrößen und -typen. Was für das untere Ende des KMU-Marktes (kleines bis mittleres Unternehmen) gut geeignet ist, wird wahrscheinlich nicht ganz so gut zu den größeren Unternehmen passen.

Daher ist es zuerst entscheident, das Geschäftsumfeld zu verstehen, in dem die Software eingesetzt werden soll, damit man eine richtige und fundierte Wahl treffen kann.

Beginnen wir am unteren Ende des Marktes. Dies sind Umgebungen, die oft aus Kleinstunternehmen hervorgegangen sind und in denen AV-Produkte für den Hausgebrauch durchaus angemessen gewesen sein könnten. Aber sobald Sie anfangen, über ein paar Rechner hinaus zu skalieren, rückt die Rolle des AV-Managements in den Vordergrund. Dies gilt vor allem, wenn man den geschäftlichen und rufschädigenden Schaden bedenkt, der durch einen signifikanten und unkontrollierten Malware-Ausbruch entstehen kann.

Im unteren Bereich der KMU gibt es jedoch nur selten einen IT-Manager oder IT-Mitarbeiter vor Ort. Oft fällt die Aufgabe, sich um die Computer zu kümmern, einem interessierten Laien zu, dessen Hauptrolle im Unternehmen die eines Seniorpartners ist. Dieses Modell findet man häufig im Einzelhandel, in der Buchhaltung und in der Rechtsbranche. In diesem Bereich ist es von entscheidender Bedeutung, einen guten Überblick über alle Computerressourcen zu haben und sich sofort Klarheit über den Status des Schutzes zu verschaffen, und zwar auf klare und einfache Weise. Die Abhilfe kann darin bestehen, einen Rechner offline zu schalten, den Benutzer auf ein Ersatzgerät zu verlegen und zu warten, bis ein IT-Experte vor Ort ist, um Bereinigungs- und Integritätsprüfungsaufgaben durchzuführen. Auch wenn die Benutzer über den Status informiert werden, ist die Verwaltung der Plattform eine Aufgabe für einen oder höchstens einige wenige leitende Mitarbeiter innerhalb des Unternehmens, die oft durch übergeordnete Anforderungen an die Vertraulichkeit der Daten innerhalb des Unternehmens bestimmt wird.

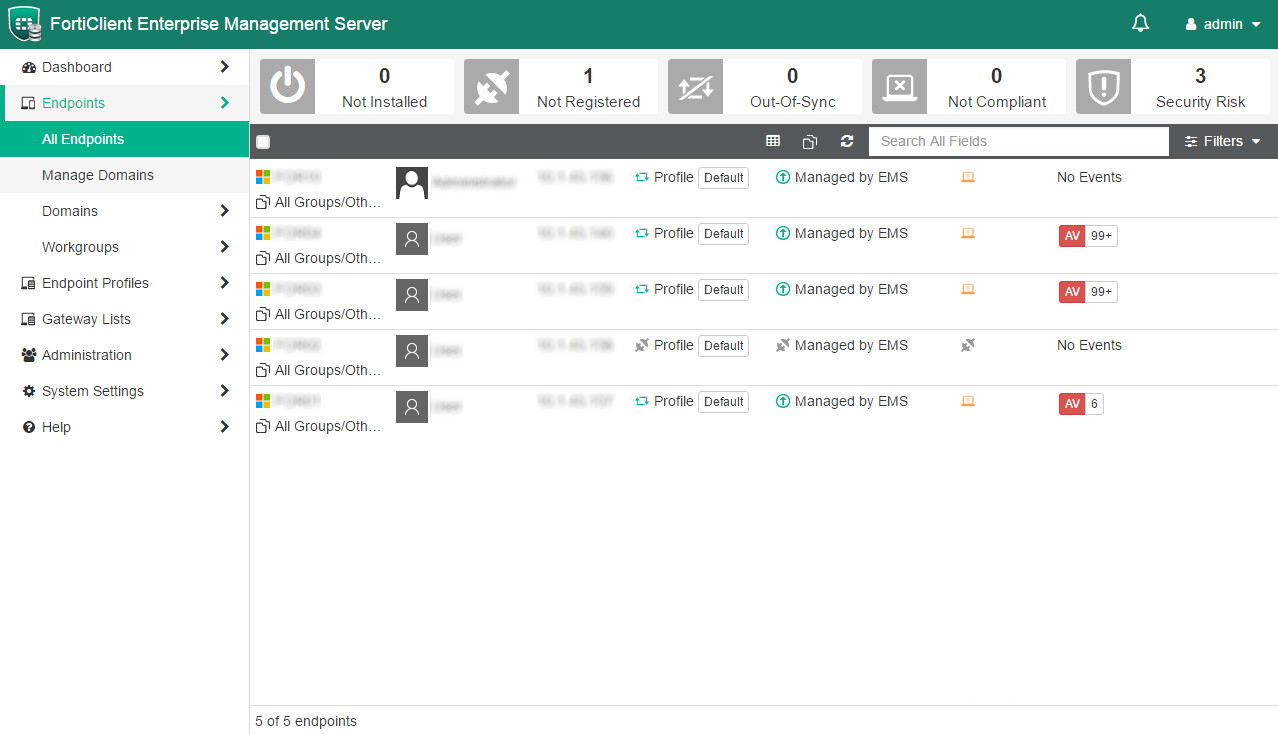

In größeren Unternehmen wird erwartet, dass sie vor Ort über IT-Spezialisten verfügen, und in noch größeren Unternehmen über Mitarbeiter, deren Aufgabe ausdrücklich in der Netzwerksicherheit besteht. Hier wird der CTO nach einfachen Echtzeit-Statistiken und einem Management-Überblick suchen, die es ermöglicht, die Daten zu analysieren und sich auf Probleme zu konzentrieren, wenn diese auftreten. Die Software-Ingenieure, die dafür verantwortlich sind, dass das AV-Paket korrekt und angemessen geladen und auf neuen Rechnern installiert wird, spielen dabei eine wichtige Rolle. Fast ebenso wichtig ist es, zu wissen, wann ein Rechner "aus dem Raster fällt", um sicherzustellen, dass sich keine ungeschützten Geräte im LAN befinden. Schließlich gibt es mit ziemlicher Sicherheit einen Helpdesk als erste Verteidigungslinie, der für die Überwachung und Verfolgung von Malware-Aktivitäten und deren angemessene Eskalation zuständig ist. Sie könnten zum Beispiel einen Lösch- und Neustart auf einem kompromittierten Computer veranlassen.

Ausserdem gibt es in dieser größeren, mehrschichtigen Hierarchie noch die Aufgabe der Abhilfe und Nachverfolgung. Zu wissen, dass man eine Malware-Infektion hat, ist nur der Anfang. Der Umgang damit und die Fähigkeit, den Infektionsweg bis zum ursprünglichen Infektionspunkt zurückzuverfolgen, ist wohl die wichtigste Funktion in einem größeren Unternehmen. Wenn eine Schwachstelle in der Netzwerksicherheit und in der Gestaltung der Betriebsabläufe nicht eindeutig identifiziert werden kann, dann ist es wahrscheinlich, dass ein solcher Verstoß irgendwann in der Zukunft erneut auftritt. Für diese Aufgabe sind umfassende Analysen und forensische Werkzeuge erforderlich, wobei der Schwerpunkt auf dem Verständnis des zeitlichen Ablaufs eines Angriffs oder einer Infektion durch einen kompromittierten Computer liegt. Die Bereitstellung dieser Informationen in kohärenter Form ist nicht einfach. Diese erfordert den Umgang mit riesigen Datenmengen und die Instrumente zum Filtern, Kategorisieren und Hervorheben von Problemen, während sie sich entwickeln, oft in Echtzeit.

Aufgrund dieser grundlegenden Unterschiede ist es von entscheidender Bedeutung, die geeignete Software für das Unternehmen und das Risikoprofil, dem es ausgesetzt ist, zu ermitteln. Eine Unterspezifizierung führt zu Verstößen, die nur schwer zu bewältigen sind. Eine Überspezifizierung führt zu einem System, das so komplex ist, dass niemand wirklich versteht, wie es eingesetzt, verwendet und gewartet werden soll, und das Unternehmen ist dann aufgrund von Missverständnissen und mangelnder Compliance angreifbar.

Sie müssen sich entscheiden, ob Sie sich für ein Paket mit lokalem Netzwerk und Server-Installation oder für eine vollständig cloudbasierte Lösung entscheiden. Beides hat seine Vor- und Nachteile, und vieles hängt von Ihrer bestehenden Infrastruktur und Ihren Arbeitsmethoden ab. Es gibt keinen Grund, warum ein Ansatz von Natur aus besser ist als ein anderer.

Für das kleinere Ende des Geschäfts, Avast, Bitdefender, ESET, Fortinet, und Panda bieten alle starke und kohärente Lösungen. Sie alle würden auch mit größeren Unternehmen gut funktionieren und so das Wachstum des Unternehmens ermöglichen.

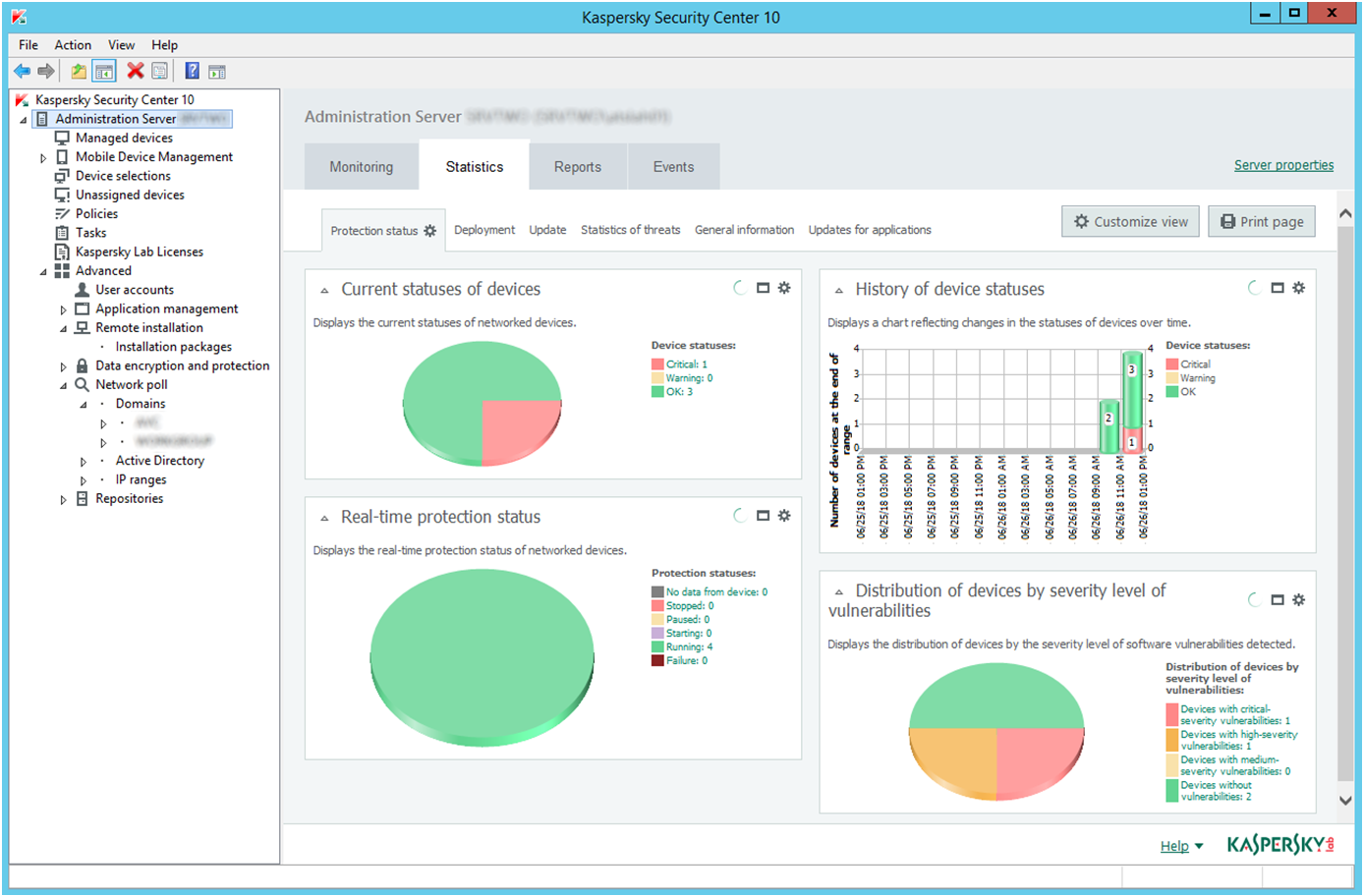

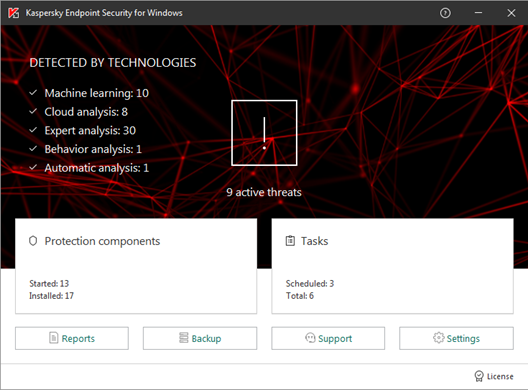

Kaspersky Lab bietet ein leistungsfähiges, einfach zu verwaltendes Multiplattform-Produkt, das für KMUs und größere Unternehmen gleichermaßen geeignet ist.

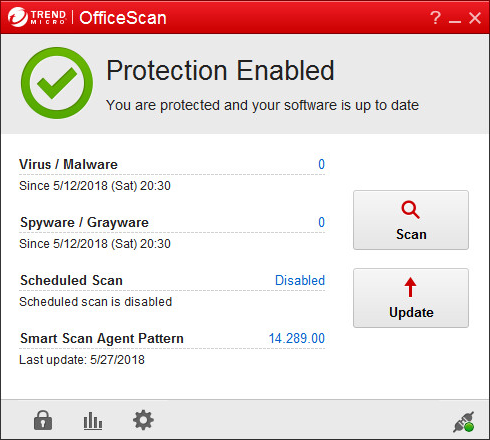

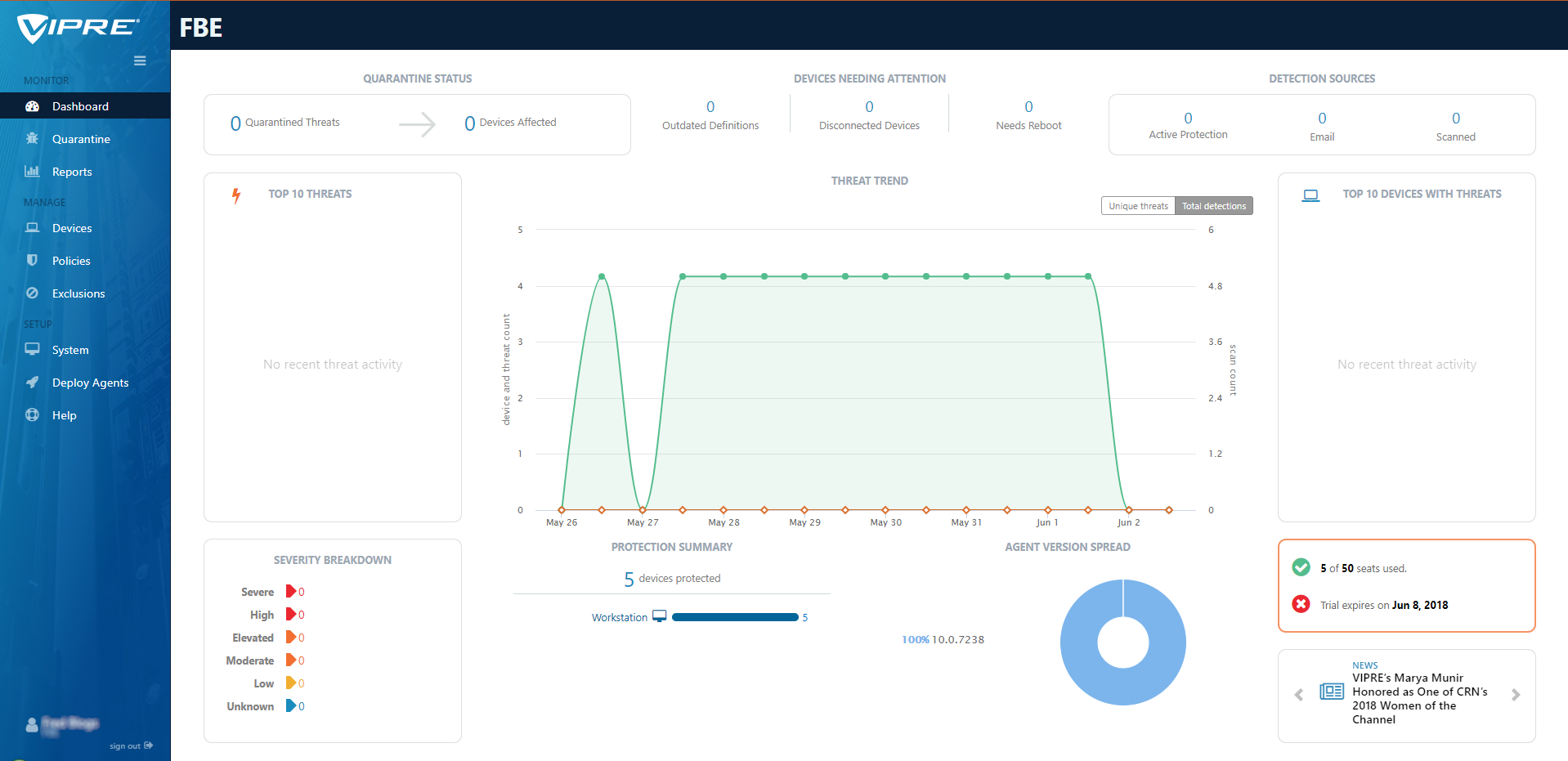

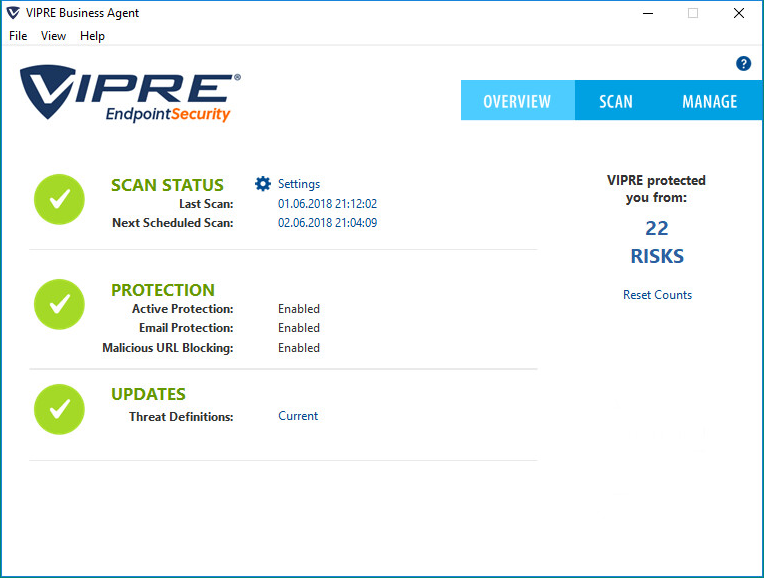

VIPREDie Einfachheit und Übersichtlichkeit der Software machen sie zu einer sehr guten Wahl für kleinere Unternehmen mit begrenzten IT-Ressourcen, obwohl sie viel Raum für Wachstum lässt. Es ist jedoch auf die Windows-Plattform beschränkt. Emsisoft eignet sich für Unternehmen, die groß genug sind, um über eigenes Vollzeit-IT-Personal zu verfügen, bis hin zu größeren Organisationen. Sie gilt nur für Windows-Geräte. eScan und Trend Micro sind größere, umfassendere Pakete, die mehr Lernaufwand, Einsatz und Planung erfordern.

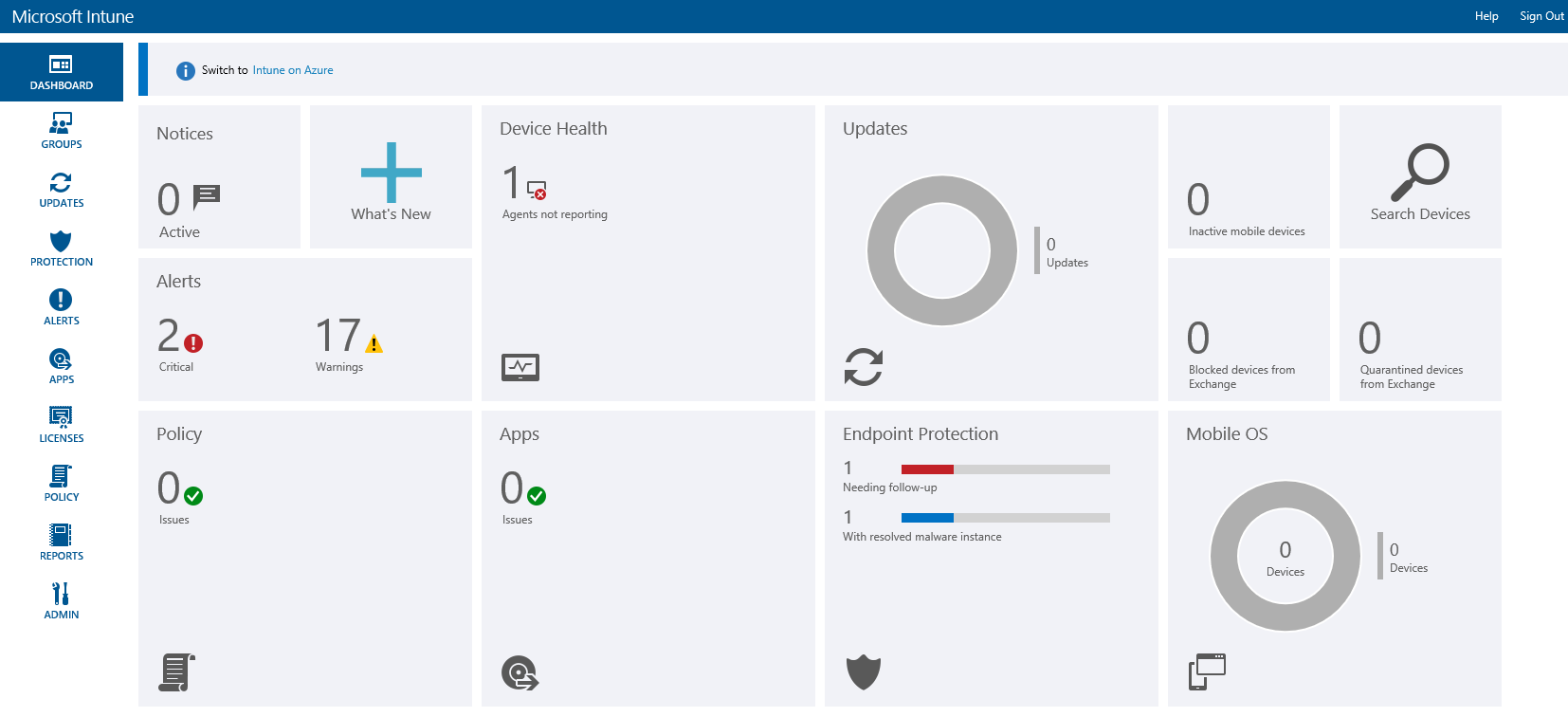

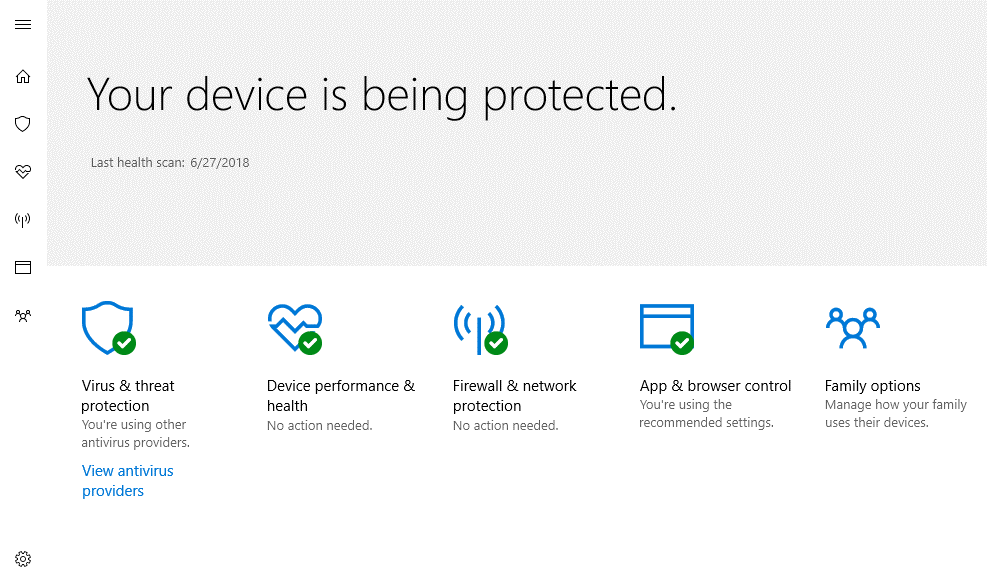

Microsoft's Intune deckt den Bereich vom KMU-Markt bis zum größten globalen Unternehmen ab, wie man es erwarten würde, da Microsoft es intern einsetzt. Es verfügt über eine übersichtliche, leicht verständliche Benutzeroberfläche und lässt sich hervorragend in Active Directory und die gesamte Palette der richtliniengesteuerten AD-Lösungen integrieren. Für viele Kunden, die sich auf die Microsoft-Unternehmensplattform konzentrieren, bietet diese Lösung als Teil einer vollständig verwalteten Gesamtlösung erhebliche Vorteile.

Am größeren Ende des Marktes bieten CrowdStrike, Endgame und FireEye allesamt außergewöhnlich leistungsfähige Werkzeuge. Wie gut sie zu Ihrem Unternehmen passen, sowohl wie es heute ist als auch wie Sie es in den nächsten fünf Jahren ausbauen wollen, muss sorgfältig geplant werden. Sowohl in der Planungs- als auch in der Einführungsphase sind externe Fachleute und Berater gefragt, und alle diese Instrumente erfordern einen erheblichen Schulungs- und Betreuungsaufwand. Sie bieten jedoch ein Leistungsniveau, das sich von den kleineren Paketen völlig unterscheidet. Endgame bietet gleichwertige High-End-Fähigkeiten für große Unternehmen.

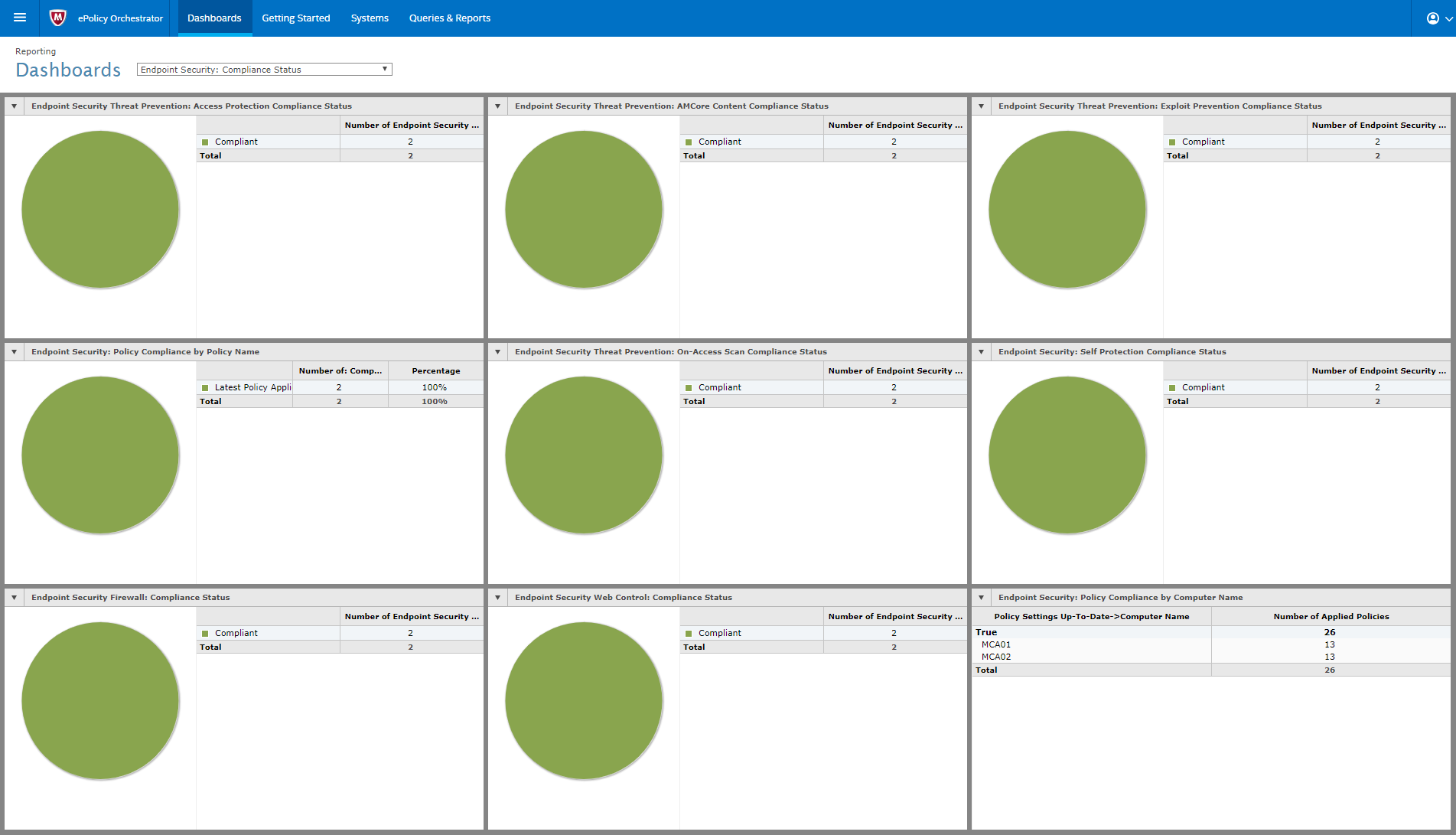

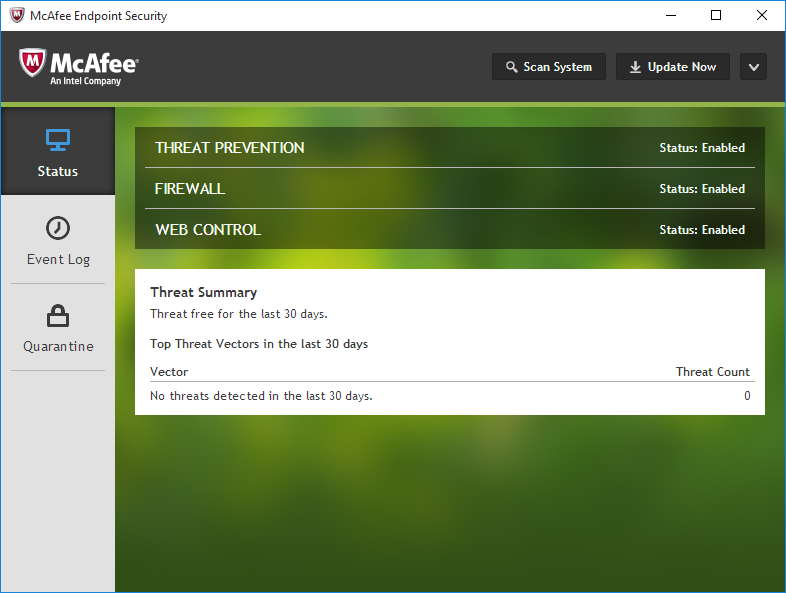

McAfee bietet eine Konsole mit umfangreichen Funktionen, die neben dem Endpunktschutz auch zur Verwaltung vieler anderer Produkte verwendet werden kann. Dies bedeutet, dass eine gewisse Schulung und Einarbeitung erforderlich ist, um das Beste daraus zu machen, aber die investierte Zeit wird sich lohnen. Daher wird sie am besten in Unternehmen eingesetzt, die über die entsprechenden IT-Ressourcen verfügen, um die Vorteile der Konsole voll auszuschöpfen.

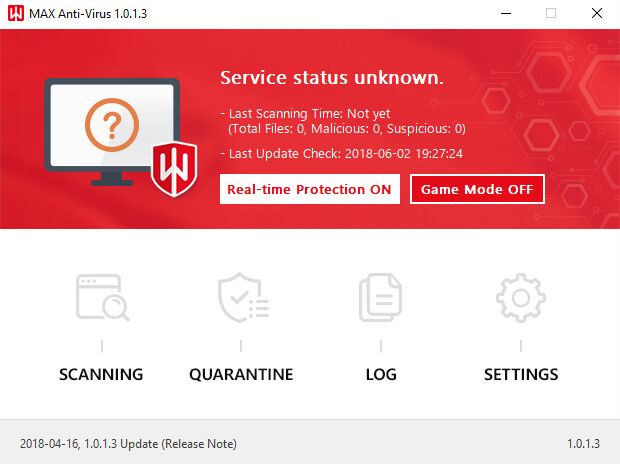

Unter Saint Security Das Produkt wäre derzeit nur für Kleinstunternehmen mit einem halben Dutzend Mitarbeitern in einem einzigen Büro geeignet, da eine zentrale Cloud-Verwaltungsfunktion fehlt. Wir warten auf die Einführung der Cloud-basierten Konsole, die sich derzeit in der Entwicklung befindet, um zu sehen, wie sie mit größeren Unternehmen zurechtkommen könnte.

Geprüfte Produkte

Die folgenden Business-Produkte wurden unter Microsoft Windows 10 RS4 64-bit getestet und bewertet:

In Unternehmensumgebungen und bei Unternehmensprodukten im Allgemeinen ist es üblich, dass die Produkte vom Systemadministrator gemäß den Richtlinien des Herstellers konfiguriert werden, und so haben wir allen Herstellern erlaubt, ihre jeweiligen Produkte zu konfigurieren. Etwa die Hälfte der Hersteller liefert ihre Produkte mit optimalen Standardeinstellungen aus, die sofort einsatzbereit sind, und wir haben daher keine Einstellungen geändert. Die Cloud- und PUA-Erkennung wurde bei allen Produkten aktiviert. Wir beziehen keine PUA in unsere Malware-Tests ein.

Im Folgenden sind die Abweichungen von den Standardeinstellungen (d. h. die von den Anbietern vorgenommenen Änderungen) aufgeführt:

Bitdefender: HyperDetect deaktiviert, Sandbox aktiviert.

CrowdStrike: alles aktiviert und auf Maximum eingestellt, d.h. "Extra Aggressive".

Endgame: Aktivierte Software- und Hardware-Schutzoptionen: “Critical API Filtering”, “Header Protection”, “Malicious Macros”, “Stack Memory”, “Stack Pivot” and “UNC Path”; Protected Applications: “Browser”, “Microsoft Suite”, “Java” and “Adobe”. Exploit Protection: “On – Prevent mode”; Malicious File Configuration: “On” – Protection at File Execution “On”; Options: “Prevent”, “Process execution and loaded modules”, Malware Detection for created and modified files “On”; “Aggressive” threshold.

FireEye: "Real-Time Indicator Detection" deaktiviert, "Exploit Guard" und "Malware Protection" aktiviert.

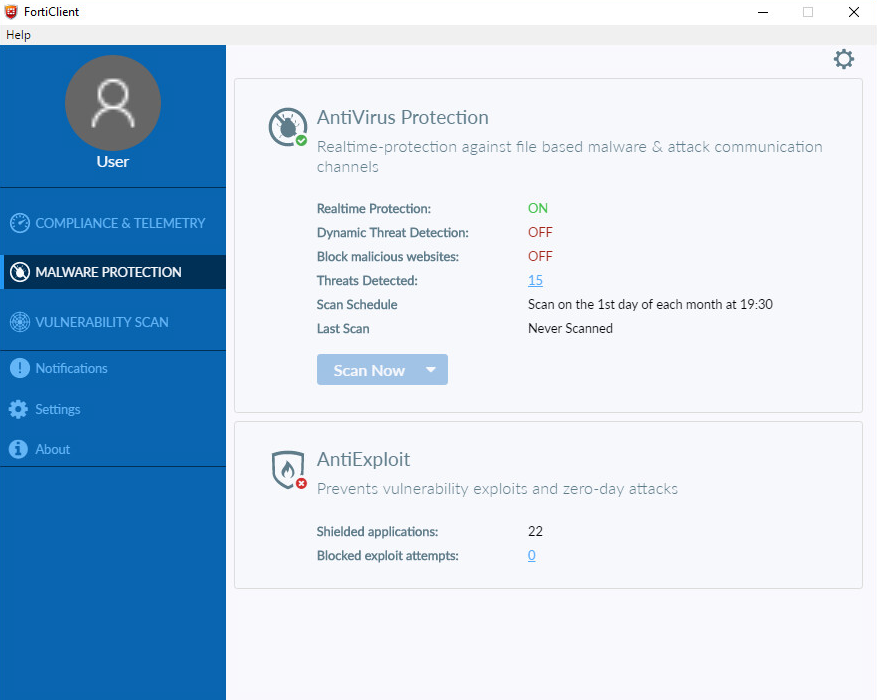

Fortinet: Real-Time protection, FortiSandbox, Webfilter und Application Firewall (für die Verwendung von Detect & Block Exploits) aktiviert.

McAfee: "Scannen von E-Mail-Anhängen" aktiviert; "Real Protect" aktiviert und auf "hohe" Empfindlichkeit eingestellt, Lese-/Schreib-Scan von Schattenkopie-Volumes deaktiviert.

Microsoft: Cloud-Schutzstufe auf "Hohe Blockierungsstufe" eingestellt.

Trend Micro: Verhaltenskontrolle: Überwachung von Programmen, die über das Internet heruntergeladen wurden" aktiviert; "Certified Safe Software Service für die Verhaltensüberwachung" aktiviert; "Smart Protection Service Proxy" aktiviert; "HTTPS für Scan-Abfragen verwenden" aktiviert; Sicherheitsstufe der Web-Reputation auf "Mittel" gesetzt; "Anfragen an Smart Protection Server senden" deaktiviert; "Seiten mit bösartigem Skript blockieren" aktiviert; Echtzeit-Scan eingestellt auf "Alle scanbaren Dateien", "Komprimierte Dateien bis maximal Ebene 6 scannen"; "CVE-Exploit-Scan für heruntergeladene Dateien" aktiviert; "ActiveAction für wahrscheinliche Viren/Malware" auf Quarantäne eingestellt; Bereinigungstyp auf "Erweiterte Bereinigung" eingestellt und "Bereinigung ausführen, wenn wahrscheinliche Viren/Malware erkannt wird" aktiviert; "Prozesse blockieren, die häufig mit Ransomware in Verbindung gebracht werden" aktiviert; "Anti-Exploit-Schutz" aktiviert; alle "Einstellungen für verdächtige Verbindungen" aktiviert und auf Blockieren eingestellt.

Avast, Emsisoft, eScan, ESET, Kaspersky Labor, Panda, Heiliger Security, VIPRE: Standardeinstellungen.

Informationen über zusätzliche Engines/Signaturen von Drittanbietern, die von einigen der Produkte verwendet werden: Emsisoft, eScan, FireEye, Seqrite und VIPRE verwenden die Bitdefender Engine.

Wir beglückwünschen die 16 Anbieter, die an der Business Main-Testreihe teilnehmen, dazu, dass sie ihre Business-Produkte öffentlich von einem unabhängigen Labor testen lassen und damit ihr Engagement für die Verbesserung ihrer Produkte, die Transparenz gegenüber ihren Kunden und ihr Vertrauen in die Qualität ihrer Produkte unter Beweis stellen.

Testverfahren

In diesem öffentlichen Testbericht sind Produkte von 16 verschiedenen Anbietern enthalten. Die Testreihe besteht aus drei Hauptteilen:

Unter Real-World Protection Test ahmt Online-Malware-Angriffe nach, denen ein typischer Geschäftsanwender meist beim Surfen im Internet begegnet.

Der Malware Protection Test berücksichtigt ein Szenario, bei dem die Malware nicht direkt aus dem Internet, sondern z.B. über das lokale Netzwerk oder einen Wechseldatenträger in das Testsystem gelangt.

Der Performance Test untersucht, wie sich die einzelnen Produkte auf die Systemleistung auswirken, d.h. wie sehr sie die normale Nutzung des PCs bei der Ausführung bestimmter Aufgaben verlangsamen.

Zusätzlich zu jedem der Schutztests wird ein False Positives Test durchgeführt, um zu prüfen, ob ein Produkt legitime Software fälschlicherweise als schädlich identifiziert.

Zur Vervollständigung des Bildes über die Fähigkeiten der einzelnen Produkte enthält der Bericht auch eine Bewertung der Benutzeroberfläche.

Einige der Produkte im Test richten sich eindeutig an größere Unternehmen und Organisationen, während andere eher für kleinere Unternehmen geeignet sind. Weitere Einzelheiten finden Sie im Abschnitt über die einzelnen Produkte.

Bitte beachten Sie, dass einige der aufgeführten Anbieter mehr als ein Geschäftsprodukt anbieten. In solchen Fällen können andere Produkte in der Reihe eine andere Art von Verwaltungskonsole haben (serverbasiert im Gegensatz zu cloudbasiert oder umgekehrt); sie können auch zusätzliche Funktionen enthalten, die in dem getesteten Produkt nicht enthalten sind, wie z. B. Endpoint Detection and Response (EDR). Die Leser sollten nicht davon ausgehen, dass die Testergebnisse für ein Produkt aus der Produktpalette eines Anbieters zwangsläufig auch für ein anderes Produkt desselben Anbieters gelten. Jeder Anbieter hat selbst entschieden, welches Produkt er für diese Testserie einreicht.

Test-Ergebnisse

Real-World Protection Test (August-November)

Die folgenden Ergebnisse basieren auf einem Testsatz, der aus 1207 Testfällen (z. B. bösartige URLs) besteht und von Anfang August 2018 bis Ende November 2018 getestet wurde.

| |

Blockiert |

User Dependent |

Kompromitiert |

SCHUTZQUOTE

[Blocked % + (User Dependent %)/2]* |

False-Positives (FPs) |

Bitdefender

|

1207 |

– |

– |

100% |

1 |

| McAfee |

1205 |

– |

2 |

99.8% |

6 |

| Trend Micro |

1205 |

– |

2 |

99.8% |

44 |

Kaspersky Lab, VIPRE

|

1204 |

– |

3 |

99.8% |

– |

| Avast |

1203 |

– |

4 |

99.7% |

– |

| Microsoft |

1197 |

10 |

– |

99.6% |

83 |

| Panda |

1202 |

– |

5 |

99.6% |

18 |

| CrowdStrike |

1201 |

– |

6 |

99.5% |

5 |

| FireEye |

1199 |

– |

8 |

99.3% |

– |

| ESET |

1194 |

– |

13 |

98.9% |

2 |

| eScan |

1193 |

– |

14 |

98.8%

|

5 |

| Endgame |

1193 |

– |

14 |

98.8%

|

6 |

| Emsisoft |

1192 |

– |

15 |

98.8%

|

0 |

Fortinet*

|

1150 |

– |

57 |

95.3%

|

2 |

| Saint Security |

923 |

– |

284 |

76.5% |

0 |

* Ein technisches Problem mit einem Fortinet-Produkt im November führte dazu, dass einige Malware-Samples in diesem Monat nicht erkannt wurden, was sich leicht negativ auf die Ergebnisse auswirkte.

Malware Protection Test (September)

Die folgende Tabelle zeigt die Ergebnisse des Business Malware Protection Tests:

False-Positives (False-Alarm) Test mit gängiger Business-Software

Es wurde auch ein False-Alarm Test mit gängiger Software für Unternehmen durchgeführt. Wie erwartet, hatten alle getesteten Produkte Null Fehlalarme bei gängiger Business-Software.

| |

Malware-Schutzrate |

Fehlalarme bei gängiger Business-Software |

| Avast, Bitdefender, Emsisoft, McAfee, Trend Micro, Vipre |

100% |

0 |

| CrowdStrike, Eset, Microsoft, Panda |

99.9% |

0 |

| Kaspersky Lab |

99.8% |

0 |

| FireEye |

99.7% |

0 |

| eScan |

99.6% |

0 |

| Fortinet |

99.5% |

0 |

| Endgame |

98.8% |

0 |

| Saint Security |

94.0% |

0 |

Um die Erkennungsgenauigkeit und die Dateierkennungsfähigkeiten der Produkte (Fähigkeit, gute Dateien von bösartigen Dateien zu unterscheiden) besser beurteilen zu können, haben wir auch einen Fehlalarmtest mit Non-Business Software und ungewöhnlichen Dateien durchgeführt. Dies dient vor allem als zusätzliche Information, insbesondere für Unternehmen, die häufig ungewöhnliche Non-Business Software oder selbst entwickelte Software verwenden. Die Ergebnisse haben keinen Einfluss auf das Gesamtergebnis des Tests oder auf die Auszeichnung als zugelassenes Geschäftsprodukt. Die festgestellten Fehlalarme wurden von den jeweiligen Anbietern umgehend behoben.

| FP-Rate | Anzahl der FPs auf

Non-Business-Software |

| Sehr niedrig | 0 - 10 |

| Low | 11 - 50 |

| High | 51 - 100 |

| Sehr hoch | 101 - 500 |

| Auffallend hoch | > 500 |

| |

FP-Rate mit Non-Business-Software |

| Avast, Bitdefender, Emsisoft, Endgame, ESET, FireEye, Fortinet, Kaspersky Lab, Saint Security |

Sehr niedrig |

| CrowdStrike, eScan, McAfee, Microsoft, Panda, Trend Micro, VIPRE |

Low |

| – |

High |

| – |

Sehr hoch |

| – |

Auffallend hoch |

Diese spezifischen Testergebnisse zeigen die Auswirkungen eines Security-Produkts auf die Systemperformanz im Vergleich zu den anderen getesteten Security-Produkten. Die gemeldeten Daten geben nur einen Anhaltspunkt und sind nicht unbedingt unter allen Umständen anwendbar, da zu viele Faktoren eine zusätzliche Rolle spielen können. Die Tester legten die Kategorien Langsam, Mittelmäßig, Schnell und Sehr Schnell fest, indem sie statistische Methoden heranzogen und berücksichtigten, was aus der Perspektive der Nutzer oder im Vergleich zu den Auswirkungen anderer Security-Produkte auffallen würde. Wenn einige Produkte in einem einzelnen Untertest schneller/langsamer sind als andere, spiegelt sich dies in den Ergebnissen wider.

Übersicht der einzelnen AV-C Performance Scores

| Anbieter |

Kopieren von Dateien |

Archivieren /

Wiederherstellen |

Installieren /

Deinstallieren von

Applications |

Starten von Anwendungen |

Download von Dateien |

Browsen von Websites |

| Erster Durchlauf |

Nachfolgender Durchlauf |

Erster Durchlauf |

Nachfolgender Durchlauf |

| Avast |

|

|

|

|

|

|

|

|

| Bitdefender |

|

|

|

|

|

|

|

|

| CrowdStrike |

|

|

|

|

|

|

|

|

| Emsisoft |

|

|

|

|

|

|

|

|

| Endgame |

|

|

|

|

|

|

|

|

| eScan |

|

|

|

|

|

|

|

|

| ESET |

|

|

|

|

|

|

|

|

| FireEye |

|

|

|

|

|

|

|

|

| Fortinet |

|

|

|

|

|

|

|

|

| Kaspersky Lab |

|

|

|

|

|

|

|

|

| McAfee |

|

|

|

|

|

|

|

|

| Microsoft |

|

|

|

|

|

|

|

|

| Panda |

|

|

|

|

|

|

|

|

| Saint Security |

|

|

|

|

|

|

|

|

| Trend Micro |

|

|

|

|

|

|

|

|

| VIPRE |

|

|

|

|

|

|

|

|

| Key |

|

Langsam |

|

Mittelmäßig |

|

Schnell |

|

Sehr schnell |

PC Mark Tests

Um einen branchenweit anerkannten Performance Test durchzuführen, haben wir die PC Mark 10 Professional Edition Testsuite verwendet. Nutzer, die den PC Mark 10 Benchmark verwenden, sollten darauf achten, alle externen Faktoren, die die Testsuite beeinflussen könnten, zu minimieren und zumindest die im PC Mark-Handbuch dokumentierten Vorschläge strikt zu befolgen, um konsistente und gültige/brauchbare Ergebnisse zu erhalten. Außerdem sollten die Tests mehrmals wiederholt werden, um sie zu verifizieren. Weitere Informationen zu den verschiedenen Tests für Verbraucherszenarien, die in PC Mark enthalten sind, finden Sie im Whitepaper auf der Website.

"No Security-Software" wird auf einem System ohne installierte Security-Software getestet (Basissystem), das im PC Mark 10-Benchmark 100 Punkte erreicht.

Basissystem: Intel Core i5-6200U Rechner mit 8GB RAM und SSD-Laufwerk

Zusammengefasste Ergebnisse

Nutzer sollten die verschiedenen Untertests nach ihren Bedürfnissen gewichten. Wir haben ein Punktesystem verwendet, um die verschiedenen Ergebnisse zusammenzufassen. Bitte beachten Sie, dass wir für die Untertests "Kopieren von Dateien" und "Starten von Anwendungen" die Ergebnisse für den ersten Durchlauf und für die nachfolgenden Durchläufe getrennt notiert haben. Für den AV-C Score haben wir beim Kopieren der Dateien die gerundeten Mittelwerte des ersten und der nachfolgenden Durchläufe genommen, während wir beim Starten von Anwendungen nur die nachfolgenden Durchläufe berücksichtigt haben. "Sehr schnell" erhält 15 Punkte, "Schnell" erhält 10 Punkte, "Mittelmäßig" erhält 5 Punkte und "Langsam" erhält 0 Punkte. Dies führt zu den folgenden Ergebnissen:

| | AV-C Score | PC Mark Score | Impact Score |

| 1. | Bitdefender | 90 | 98.2 | 1.8 |

| 2. | CrowdStrike | 90 | 98.1 | 1.9 |

| 3. | Avast | 90 | 9.8 | 2.0 |

| 4. | Kaspersky | 90 | 97.8 | 2.2 |

| 5. | ESET | 90 | 97.5 | 2.5 |

| 6. | VIPRE | 88 | 97.7 | 4.3 |

| 7. | Panda | 85 | 97.4 | 7.6 |

| 8. | McAfee | 85 | 97.1 | 7.9 |

| 9. | Fortinet | 85 | 96.7 | 8.3 |

| 10. | Saint Security | 85 | 96.4 | 8.6 |

| 11. | Emsisoft | 80 | 97.0 | 13.0 |

| 12. | FireEye | 75 | 97.9 | 17.1 |

| 13. | eScan | 73 | 96.3 | 20.7 |

| 14. | Endgame | 70 | 96.9 | 23.1 |

| 15. | Trend Micro | 63 | 95.1 | 31.9 |

| 16. | Microsoft | 63 | 94.0 | 33.0 |

|

Produkt Reviews

Auf den folgenden Seiten finden Sie Bewertungen der Benutzeroberflächen aller getesteten Produkte. Diese berücksichtigen die Erfahrungen bei der Verwendung der Produkte im realen Leben. Bitte beachten Sie, dass die Rezensionen keine Testergebnisse berücksichtigen. Wir bitten die Leser daher, sich sowohl die Rezension als auch die Testergebnisse anzusehen, um sich ein vollständiges Bild von einem Produkt zu machen.

Wir betrachten zunächst die Art des Produkts, d.h. ob die Konsole cloud- oder serverbasiert ist, und welche Art von Geräten/Betriebssystemen geschützt und verwaltet werden können.

Der nächste Abschnitt befasst sich mit der Installation und Bereitstellung des Produkts. Für serverbasierte Produkte beschreiben wir den Prozess der Installation der Konsole auf dem Server (dies gilt natürlich nicht für cloudbasierte Konsolen). Der nächste Schritt - der für alle Produkte gilt - besteht darin, den Verwaltungsagenten und die Endpoint-Protection-Software auf den Client-PCs zu installieren.

Die Überprüfung geht dann zur laufenden Nutzung über, d.h. zu den alltäglichen Verwaltungsaufgaben wie Überwachung und Wartung, die durchgeführt werden müssen.

Schließlich betrachten wir die Abhilfe und die Eindämmung von Ausbrüchen. Das heißt, wie das Produkt mit einzelnen Malware-Erkennungen/Infektionen umgeht, wie es vor sich ausbreitenden Malware-Angriffen warnt und was der Administrator tun kann, um diese unter Kontrolle zu halten.

Was ist das?

Verwaltete Endpunktschutzlösungen mit Cloud-Konsole. Das Portfolio besteht aus drei Produkten: Antivirus, Antivirus Pro und Antivirus Pro Plus. Antivirus ist eine vollwertige Antivirenlösung für KMUs; Antivirus Pro beinhaltet zusätzlich automatische Software-Updates, Data Shredding zum dauerhaften Löschen von Dateien und zusätzliche Sicherheit für Exchange- und SharePoint-Server. Antivirus Pro Plus bietet zusätzlichen Daten- und Identitätsschutz, um Benutzer und Verbindungen in offenen und öffentlichen Netzwerken zu schützen. Das Produkt schützt Windows-Clients, Server und macOS-Geräte. Es gibt keine Unterstützung für mobile Geräte. Eine 30-tägige Testversion ist verfügbar, und die Art des Produkts bedeutet, dass es sehr schnell und einfach zu testen und zu bewerten wäre.

Produktinformation auf der Website des Anbieters: https://www.avast.com/managed-antivirus

Zusammenfassung

Ein starkes Produkt, das sich an kleine bis mittlere Unternehmen richtet, die eine Lösung suchen, die keine Serverkomponente vor Ort erfordert. Es konzentriert sich auf den Windows-Client und -Server sowie den macOS-Client, bietet aber keine mobile Unterstützung. Die Benutzeroberfläche ist klar und übersichtlich, und die Standardeinstellungen sind für kleinere Unternehmen sinnvoll. Ein technisch nicht versierter Benutzer sollte keine Probleme haben, das Programm auf seinen Windows-Desktops, Servern und macOS-Geräten in seinem Unternehmen zu installieren und den Überblick über die Vorgänge zu behalten. Es zielt wahrscheinlich eher auf kleinere Unternehmen ab, verfügt aber dennoch über Gruppierungs- und Profilfunktionen zum Schutz größerer Bestände. Das Produkt wurde als unkomplizierte Plattform geschätzt. Das Fehlen einer integrierten Steuerung von Android-Geräten ist wahrscheinlich die einzige wesentliche Einschränkung im Vergleich zu anderen Produkten für kleine Unternehmen.

Teil 1: Installation und Einsatz des Produkts

Es muss keine Serverkomponente installiert werden, da die Anwendung über eine cloudbasierte Konsole ausgeführt wird. Sie erstellen das Konto, wenden die entsprechende Lizenzierung an und fügen dann Geräte hinzu. Die Bereitstellung kann über Remote-Push oder ein Installationspaket erfolgen, das für die manuelle Freigabe und Installation heruntergeladen werden kann, oder durch Versenden eines Download-Links per E-Mail. Das Installationsprogramm wird in zwei Größen angeboten - eine Light-Version, die etwa 6 MB groß ist und den Rest der Installation aus der Cloud bezieht, wenn sie ausgeführt wird, oder die Vollversion, die etwa 300 MB groß ist und bei der kein weiterer Download erforderlich ist. Erstere ist ideal für kleinere Netzwerke, letztere ist besser für größere Bereitstellungen geeignet, um den Internetverkehr zu minimieren. Der Assistent installiert einen unkomplizierten Client auf dem Rechner, wobei die Deinstallation von AV-Produkten anderer Hersteller angeboten wird. Der Benutzer kann mit dem Client interagieren, um tägliche Aufgaben auszuführen.

Teil 2 - Laufende Nutzung

Der Client bietet eine breite Palette von Funktionen, die denen einer normalen Desktop-Lösung für Endbenutzer sehr ähnlich sind. Es gibt ein Status-Panel und dann ein Schutz-Panel, das eine Reihe von Tools enthält. Scans, Wi-Fi Inspector, Firewall, Core Shields, Software Updater, Virus Chest und Sandbox sind hier zu finden. Die zentralen Richtlinien bestimmen, was geändert oder angepasst werden kann, aber es gibt auch hier nützliche Funktionen.

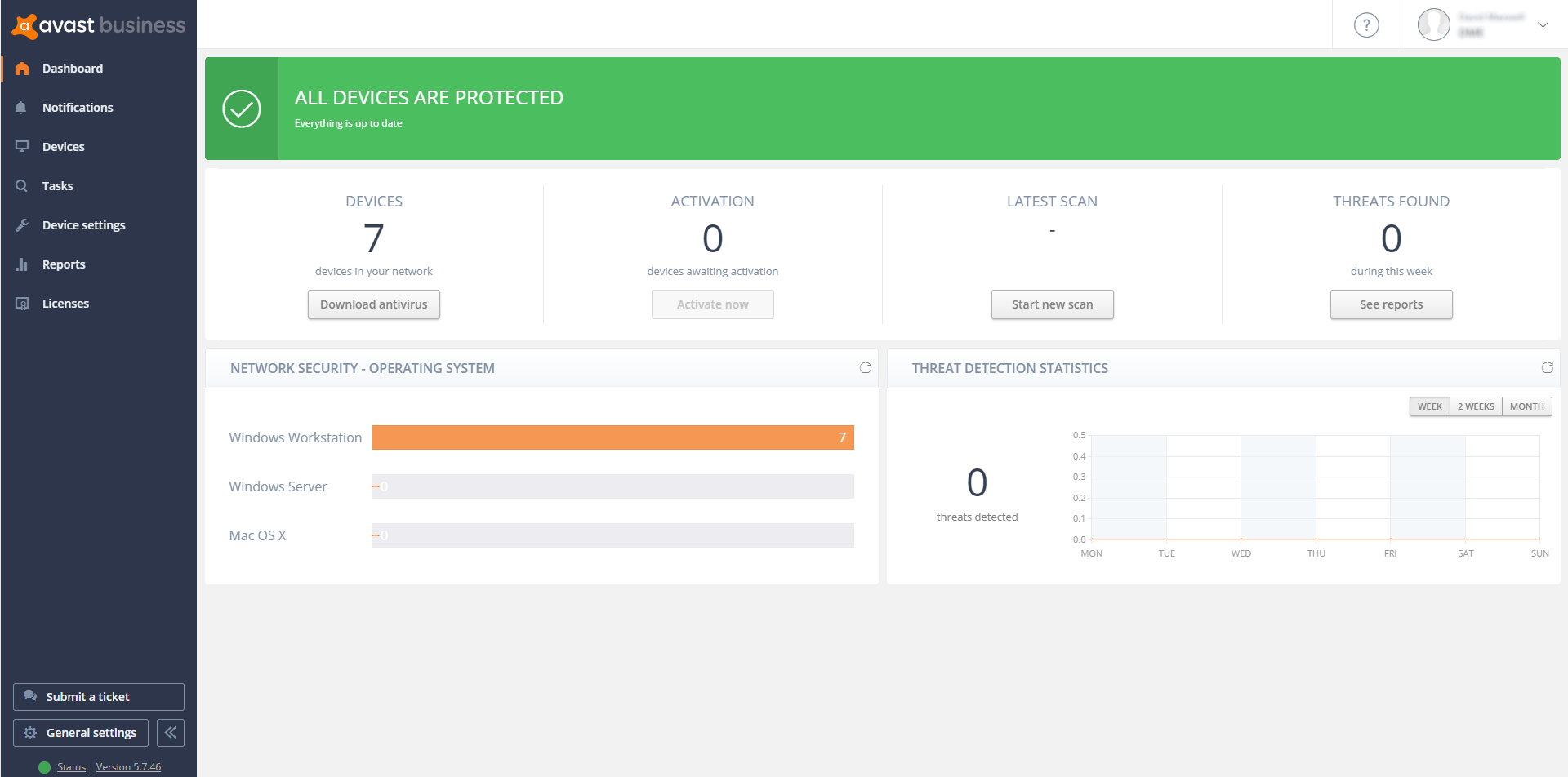

Auf der Serverkonsole gibt es auf der linken Seite eine Reihe von übersichtlichen Hauptmenüs: Dashboard, Benachrichtigungen, Geräte, Aufgaben, Geräteeinstellungen, Berichte und Lizenzen. Die Hauptansicht des Dashboards bietet einen umfassenden und klaren Überblick über die Installation und ihre Funktionsweise. Sie sehen, wie viele Lizenzen Sie bereitgestellt haben, wie viele noch auf die Aktivierung warten, wie viele Bedrohungen gefunden wurden und einige grafische Darstellungen dieser Informationen. Es handelt sich um einen unkomplizierten, beruhigenden Überblick für Administratoren, die keine Experten sind.

Benachrichtigungen fassen alle wichtigen Ereignisinformationen an einem Ort zusammen, und Sie können ein Malware-Ereignis auch von hier aus zur Virenkiste auf dem betroffenen Computer weiterleiten. Das Einstellungsfeld in den Benachrichtigungen ist umfassend und ermöglicht es Ihnen, festzulegen, wie Benachrichtigungen in einer Vielzahl von Szenarien gehandhabt werden sollen. Besonders gut gefallen hat uns die Option "Wenn nicht gelesen, dann E-Mail-Benachrichtigung senden", die für jede Einstellung auf "sofort", "gesammelt am Ende der Woche" oder "nie" eingestellt werden kann. So können Sie selbst bestimmen, wie Sie bei einem Ereignis benachrichtigt werden, und sicherstellen, dass Sie nicht mit Informationen überflutet werden, die nicht unmittelbar relevant sind.

Die Registerkarte "Geräte" ermöglicht den Zugriff auf die einzelnen Gerätekonfigurationen, ihre aktuelle Lizenzierung und den Zeitpunkt, zu dem sie zuletzt gesehen wurden. Sie können Geräte in Gruppen zusammenfassen und Einstellungen und Richtlinien über diese Gruppe anwenden.

Aufgaben ist ein leistungsfähiger Planungsbereich, der zunächst leer ist, obwohl er standardmäßig sagt: "Sie haben noch keine Aufgabe erstellt, warum beginnen Sie nicht mit einem Scan?". Hier kann ein Administrator Aufgaben für die Ausführung bestimmter Ereignisse erstellen. Führen Sie zum Beispiel jeden Tag um 14 Uhr einen Schnellscan durch. Sie können damit auch eine kurze Nachricht an Ihre Geräte senden, das Gerät aktualisieren und es auch herunterfahren. Es handelt sich um einen einfachen Aufgabenmanager, der jedoch nützliche Funktionen für kleine Büros und Organisationen bietet.

Mit den Geräteeinstellungen können Sie eine Einstellungsvorlage erstellen, die dann auf eine Gruppe von Geräten angewendet wird. Hier haben Sie Zugriff auf alle Kontrollfunktionen für das Gerät. So können Sie z. B. festlegen, dass die Dateiprüfung aktiviert ist, dass der Spamschutz läuft, dass die Firewall aktiviert sein muss und so weiter. Von diesen Vorlagen aus können Sie Richtlinien auf Geräte anwenden.

Die Registerkarte Berichte bietet Zugang zu allen Statistiken über das System und seine Benutzer. Sie können sich hier einen Überblick verschaffen, der besser und umfassender ist als die Ansicht im Dashboard. Unser einziger Kritikpunkt ist, dass wir keine Möglichkeit gefunden haben, ein PDF dieser Seite per E-Mail zu versenden oder in einer Datei zu speichern, was ein nützlicher Tagesbericht gewesen wäre.

Teil 3: Sanierung und Eindämmung des Ausbruchs

Die Cloud-Verwaltungskonsole bietet nur wenige Möglichkeiten zur Behebung eines Ausbruchs, obwohl Sie alle Clients anweisen können, Updates durchzuführen und einen Scan zu starten. Die Berichterstellung ist gut, reicht aber nicht aus, um einen Ausbruch in einer großen Population forensisch zu analysieren. Dies übersteigt jedoch mit Sicherheit die vorgesehene Einsatzgröße des Produkts.

Online-Hilfe-Funktionen

Ein Forum und eine Wissensdatenbank sind verfügbar unter https://www.avast.com/business/support. Auf der Zielseite befindet sich eine kurze Liste von Artikeln zu Avast-Produkten (9 Themen). Die Suchfunktion auf derselben Seite findet Artikel, die sich auf alle Avast- und AVG-Produkte beziehen, Sie müssen also den Produktnamen eingeben, um relevante Antworten zu finden. Auf diese Weise fanden wir klare, prägnante und gut illustrierte Anleitungen zum Festlegen von Scan-Ausschlüssen.

Außerdem gibt es eine Seite zum Herunterladen der Dokumentation: https://www.avast.com/download-documentationaber es scheint keine Dokumente zu Business Antivirus Pro Plus zu geben.

Was ist das?

Cloud-basierte Verwaltungsplattform mit lokalen Geräteclients. Bei den Clients kann es sich um Windows, macOS oder Linux handeln, und es können Desktops, Server oder virtuelle Maschinen sein. Es gibt verschiedene Versionen des GravityZone-Produkts, und die Verwaltung kann Cloud-basiert oder lokal auf dem Server erfolgen. Es kann mit der HD-Komponente erworben werden, die die "Hyper Detect"-Engine, eine in den Endpunkt integrierte Sandbox und die Sichtbarkeit verdächtiger Aktivitäten beinhaltet. Die Cloud-Konsole bietet keine integrierte Unterstützung für Android- oder iOS-Mobilgeräte, obwohl dies bei der serverbasierten On-Premises-Version möglich ist. Sie können das Produkt kostenlos testen, und insbesondere die Cloud-basierte Version wäre vor dem Kauf sehr einfach zu bewerten.

Produktinformation auf der Website des Anbieters: https://www.bitdefender.co.uk/business/products/gravityzone-premium-security.html

Online-Unterstützung: https://www.bitdefender.com/support/business/

Zusammenfassung

An dieser Lösung gibt es viel zu mögen. Die Klarheit und Übersichtlichkeit des Designs der Verwaltungskonsole, die Art und Weise, wie die Aufgaben gruppiert sind, der Einführungsassistent sowie die umfangreiche Hilfe und der Support tragen alle dazu bei, dass man ein Gefühl der Ruhe hat und versteht, was passiert. Besonders gut gefallen hat uns die Dashboard-Funktion, und wir waren der Meinung, dass die Richtlinien und die Endpunktverwaltung ein kohärentes und klares Verständnis der Regeln ermöglichen, die auf die Endpunkte angewendet werden. Durch die Hinzufügung der Verwaltung mobiler Geräte würde es sich um eine ausgezeichnete Allround-Lösung für eine moderne, vielfältige Umgebung handeln.

Teil 1: Installation und Einsatz des Produkts

Die Einrichtung der Haupt-Cloud-Konsole ist sehr einfach: Erstellen Sie ein Cloud-Konto, melden Sie sich an und schon haben Sie eine Arbeitsumgebung.

Das erste, was Sie bei der Anmeldung sehen, ist der Assistent für die "wesentlichen Schritte". Es handelt sich dabei um einen vierstufigen Prozess, der Sie dabei unterstützen soll, so schnell wie möglich mit der Arbeit zu beginnen. Jedes Feld enthält ausführliche Erklärungen, um zu erläutern, was der jeweilige Schritt bewirkt.

Schritt 1 ist der "Installationsschutz", der es Ihnen ermöglicht, die Installation direkt auf dem Computer durchzuführen, auf dem Sie arbeiten, und E-Mail-Einladungen für mehrere Installationen an Ihre Benutzer zu senden. Sie können aber auch die Ferninstallationsfunktion nutzen, um den Endpunkt-Client per Fernzugriff auf andere Ziele im Netzwerk zu installieren. Um dies zu ermöglichen, muss die erste Installation eine "Relais"-Installation sein, die als Brückenkopf dient. Sie können hier auch auf einem Sicherheitsserver installieren, wenn Sie dies wünschen.

Schritt 2 besteht darin, die in Ihrem Unternehmen verwendeten Sicherheitsrichtlinien zu definieren. Auf diese Weise können Sie für jedes Zielgerät bzw. jede Gruppe von Geräten einen vorgefertigten Satz von Betriebsanforderungen definieren.

Schritt 3 besteht darin, entsprechende Benutzerkonten einzurichten. Dabei handelt es sich nicht um Konten für normale Benutzer, sondern um administrative Konten für die Verwaltung der Plattform. Dabei kann es sich um die Rollen Unternehmensadministrator, Netzwerkadministrator, Reporter und Benutzer handeln. Ein "Reporter"-Benutzer könnte z. B. eine Helpdesk-Rolle innehaben und Berichte über Aktivitäten einsehen, ohne Benutzer oder die Unternehmensstruktur verwalten zu können.

Schritt 4 ist die Berichterstattung, in der Ihnen gezeigt wird, wie Sie geeignete Berichte über die Aktivitäten in Ihrem Netzwerk erstellen können.

Wenn Sie diese Schritte durchlaufen haben, sollten Sie über ein eingerichtetes und verwaltetes Netzwerk verfügen.

Das Client-Paket bietet ein Berichtsfenster, aber keine wirklichen Funktionen, wenn die Standard-Sperrungen angewendet werden. Es meldet, was vor sich geht und was passiert ist, aber die meisten Benutzer sollen sich hier nicht einmischen. Natürlich kann diese Funktion bei Bedarf über eine zentrale Richtlinie aktiviert werden, was für eine spezielle Rolle im Unternehmen, z. B. für die Softwareentwicklung und -prüfung, erforderlich sein könnte. Die Benutzeroberfläche ermöglicht es dem Benutzer, bei Bedarf einen Scan zu starten oder nach Updates zu suchen, aber auch dies wird durch die Richtlinie bestimmt.

Teil 2 - Laufende Nutzung

Der Client ist eine einfache Anwendung mit einer übersichtlichen Oberfläche. Sie zeigt klar und deutlich, was vor sich geht, ist aber so konzipiert, dass sie die Benutzererfahrung nur minimal beeinträchtigt. In der Tat besteht eine Einstellung darin, die gesamte Benutzeroberfläche für den Benutzer unsichtbar zu machen. Dies könnte in einer stark abgeschotteten Umgebung von Vorteil sein. Andere ziehen es vielleicht vor, dem Endbenutzer die Möglichkeit zu geben, ein Update durchzuführen oder einen Scan zu starten, was für einen Roaming-Benutzer, z. B. einen reisenden Außendienstmitarbeiter, besser geeignet sein könnte.

Die Serverkonsole ist besonders klar und übersichtlich. Der anfängliche Assistent ist eine ausgezeichnete Idee, da er Ihnen hilft, sich auf die notwendigen Aufgaben in einer klaren und kohärenten Weise zu konzentrieren. Dadurch eignet sich das Produkt sowohl für kleinere Arbeitsplätze mit weniger IT-Kenntnissen als auch für größere Infrastrukturen mit mehr IT-Kenntnissen.

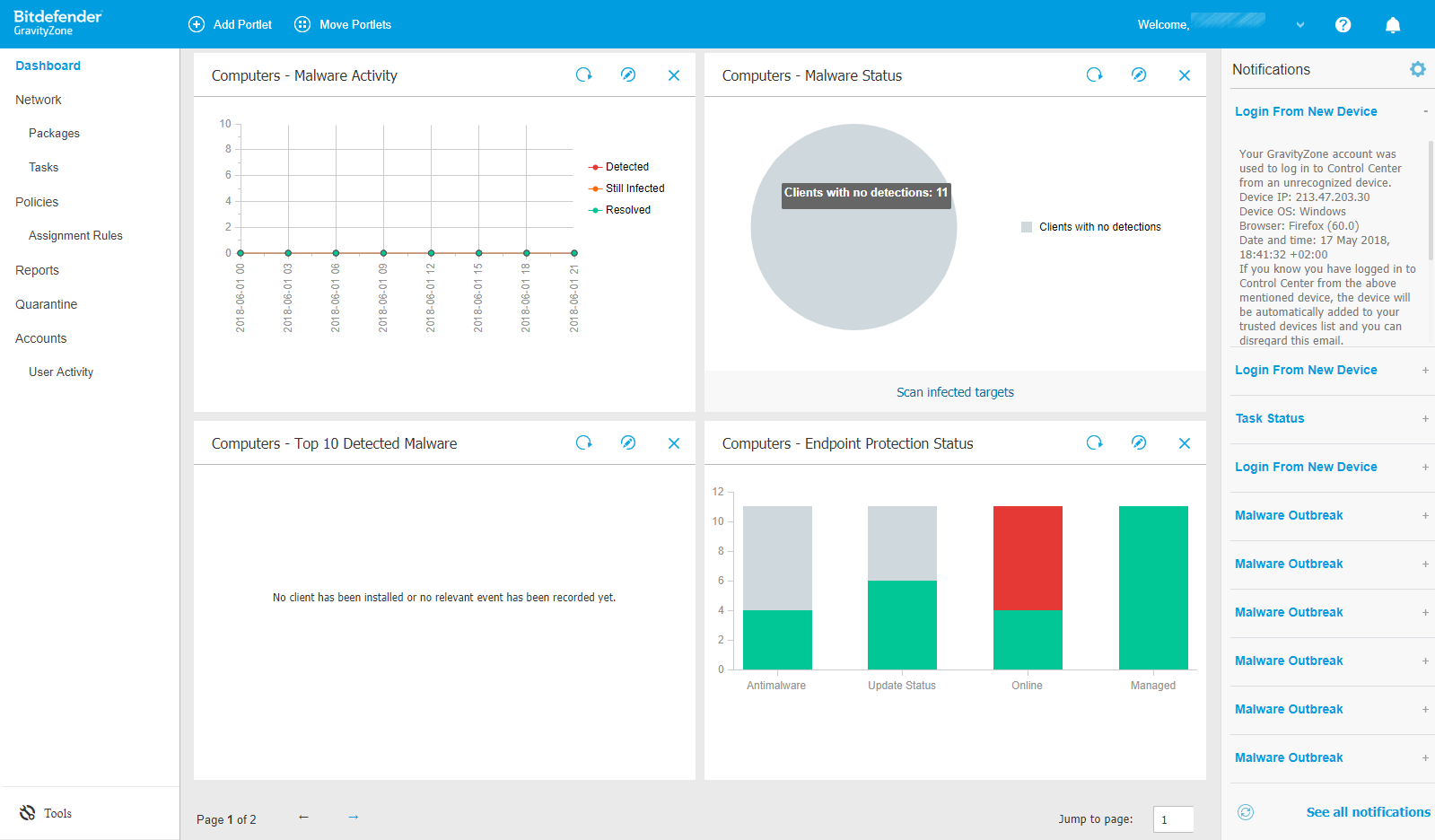

Die Hauptkonsole hat auf der linken Seite eine klare und übersichtliche Menüstruktur. Dashboard, Netzwerk, Richtlinien, Berichte, Quarantäne, Konten.

Das Dashboard gibt Ihnen einen sofortigen Überblick über die Installation und die Leistung der Clients. Jedes Panel wird hier als "Portlet" bezeichnet und kann angeklickt werden, um weitere Informationen zu erhalten. Besonders gut gefallen hat uns, dass die Portlets nach Belieben neu angeordnet, ergänzt und gestaltet werden können. Die starken Funktionen von Dashboard bedeuten, dass Sie sehr schnell zu den gewünschten Informationen gelangen, ohne sich durch die Benutzeroberfläche wühlen zu müssen.

Unter dem Menüpunkt Netzwerk können Sie Verteilungspakete und dann Aufgaben konfigurieren, die einmal oder mehrmals ausgeführt werden können.

In den Richtlinien definieren Sie die Betriebsgruppen innerhalb Ihres Unternehmens und wenden diese Richtlinien dann auf Computer an, um dem Client-Rechner die von der IT-Abteilung geforderten Funktionsrollen aufzuprägen. Wie zu erwarten, gibt es hier eine Fülle von Möglichkeiten, einschließlich der vollständigen Kontrolle der Firewall, des Anwendungsbetriebs, der Gerätekontrolle (einschließlich des Verbots des Zugriffs auf verschiedene Hardwarekomponenten auf dem Desktop, wie z. B. USB-Laufwerke) und auch Regeln für Exchange Server.

Mit Reports können Sie sich einen Überblick über die Geschehnisse verschaffen, und zwar nach Funktionsgruppen oder nach Aufgabenbereichen.

Quarantine gibt Ihnen einen Überblick über die gesamte Malware, die im Netzwerk unter Quarantäne gestellt wurde, und die Möglichkeit zu wählen, was mit diesen Dateien geschehen soll.

Mit Konten können Sie die Aktivitäten der eingerichteten Benutzerkonten überwachen.

Auf der rechten Seite befindet sich eine vertikale Liste von Benachrichtigungen. Wenn man die einzelnen Meldungen aufruft, erhält man eine klare Erklärung des Problems und eine Beschreibung des Vorfalls. Besonders gut gefiel uns die Meldung eines Malware-Ausbruchs, die darüber informierte, dass "mindestens 28% von einer Gesamtzahl von X Endpunkten mit" einer Malware infiziert waren, was es viel einfacher machte, einzelne Vorfälle von einer netzwerkweiten Pandemie zu unterscheiden.

Teil 3: Sanierung und Eindämmung des Ausbruchs

Die Übersichtlichkeit und das sorgfältige Design der Benutzeroberfläche machen es relativ einfach, sich einen umfassenden Überblick über den Status des Netzwerks und aller Endpunkte zu verschaffen. Die Zusammenfassung mehrerer Vorfälle in einem Bericht erleichtert das Verständnis der Vorgänge bei netzwerkweiten Ereignissen. Und die Klarheit der Benutzeroberfläche hilft sicherzustellen, dass die Einstellungen auch von einem relativ unerfahrenen Systemadministrator ordnungsgemäß vorgenommen wurden.

Online-Hilfe-Funktionen

Die Produkt-Support-Seite auf der Website des Anbieters https://www.bitdefender.com/business/ enthält eine Liste von etwa 35 aktuellen Artikeln, darunter Versionshinweise, Anleitungen zur Fehlerbehebung und Anweisungen zur Verwendung bestimmter Funktionen. Die Suchfunktion schlägt vor, einen Produktnamen oder ein Thema einzugeben; durch die Eingabe des Produktnamens UND des Themas - Ausschlüsse - fanden wir schnell kurze, klare Anleitungen zum Festlegen von Ausschlüssen nach Richtlinien, die mit entsprechenden Screenshots illustriert waren.

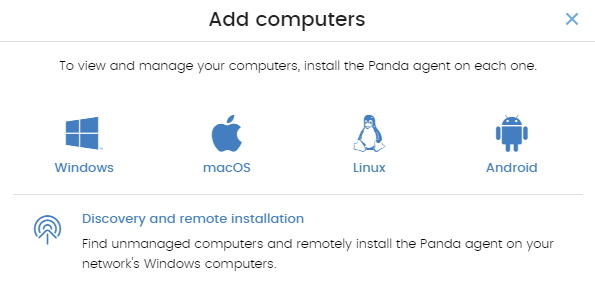

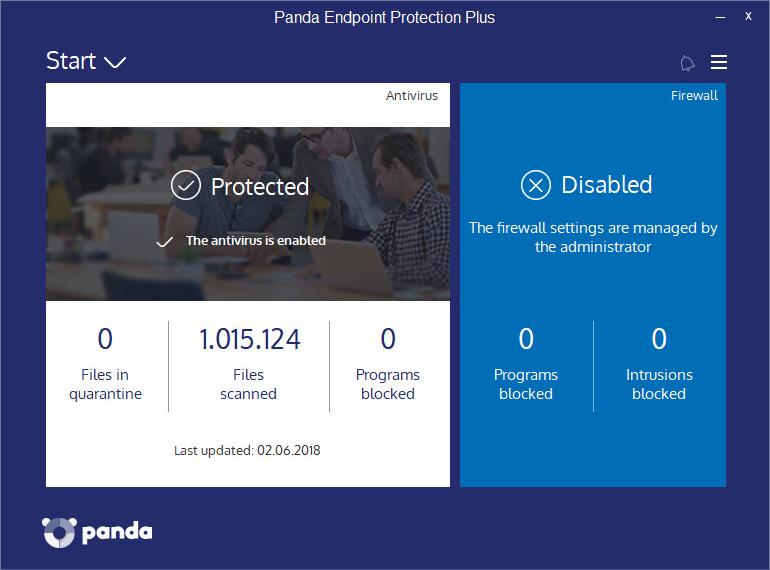

Was ist das?

Dies ist ein verwalteter Erkennungs- und Reaktionsdienst, der für die proaktive Suche nach bösartigen Aktivitäten und Gegnern (Nationalstaaten, eCrime oder Hacktivisten) in den Umgebungen der Falcon-Kunden verantwortlich ist. Cloud-Verwaltungskonsole mit Client-AV-Paketen. Die Cloud-basierte Verwaltungskonsole kann von der Cloud aus über jeden modernen Browser ausgeführt werden." Clients werden für Windows, macOS und die Linux-Plattformen RedHat, Ubuntu und Amazon bereitgestellt. Mobile Clients scheinen nicht vorgesehen zu sein. Es wird eine 15-tägige kostenlose Testphase angeboten, damit Sie die Software vor dem Kauf ausprobieren können.

Produktinformation auf der Website des Anbieters: https://www.crowdstrike.com/products/

Zusammenfassung

CrowdStrike Falcon ist eine sehr umfassende Plattform, die nicht nur AV-Dienste innerhalb eines Unternehmens bietet, sondern auch eine umfassende Reihe von Erkennungs- und Analysediensten. Es richtet sich an größere Organisationen und ist nicht wirklich ein Produkt, das man einfach einrichten und vergessen kann. Grundlegende alltägliche Überwachungs- und Verwaltungsaufgaben sind einfach genug; um jedoch das Beste daraus zu machen, ist eine gewisse Investition an Zeit zum Lernen erforderlich, möglicherweise in Verbindung mit externer Beratung. Das Leistungsspektrum ist so umfangreich, dass es unklug wäre, nur ein minimales Verständnis seiner Funktionsweise zu haben.

Teil 1: Installation und Einsatz des Produkts

Die Bereitstellung der Cloud-Infrastruktur ist einfach, da sie bereits in einer Cloud-Konsole enthalten ist, die von jedem modernen Browser aus aufgerufen werden kann. Die Bereitstellung des Client-"Sensors" ist hier recht einfach und beruht auf dem Download des für die Zielplattform geeigneten Installationspakets. Es gibt eine Prüfsummen-ID, die in die Installationsroutine kopiert werden muss. Unter Windows können Sie eine automatische Sensorbereitstellung wie den Windows System Center Configuration Manager verwenden.

Auf der Mac-Plattform waren wir ein wenig überrascht, dass eine Befehlszeilenausführung erforderlich ist. Dennoch ist die Bereitstellung einfach. Nach der Installation unter Windows registriert sich der Falcon Sensor bei der Plattform als AV-Anbieter und deaktiviert den Windows Defender. Nach der Installation unter Windows ist der Falcon Sensor für den Endbenutzer fast unsichtbar. Die Docker-Unterstützung ermöglicht die Installation des Falcon-Agenten auf Hosts, auf denen Docker läuft, so dass der Host gesichert werden kann, während Kunden Docker verwenden.

Der Einsatz in einer Organisation erfordert Planung und geeignete Werkzeuge, wobei die entsprechenden Richtlinienebenen für die Benutzer vorbereitet werden müssen. Sobald diese Arbeit erledigt ist, sollte die Einführung recht einfach sein. Aufgrund der Leistungsfähigkeit der Plattform ist dies kein Produkt, das auf das kleinere Ende des KMU-Marktes abzielt, obwohl es dort sicherlich eingesetzt werden könnte, wenn entsprechende Fähigkeiten vorhanden sind und das Datenrisiko hoch genug ist.

Teil 2: Laufende Nutzung

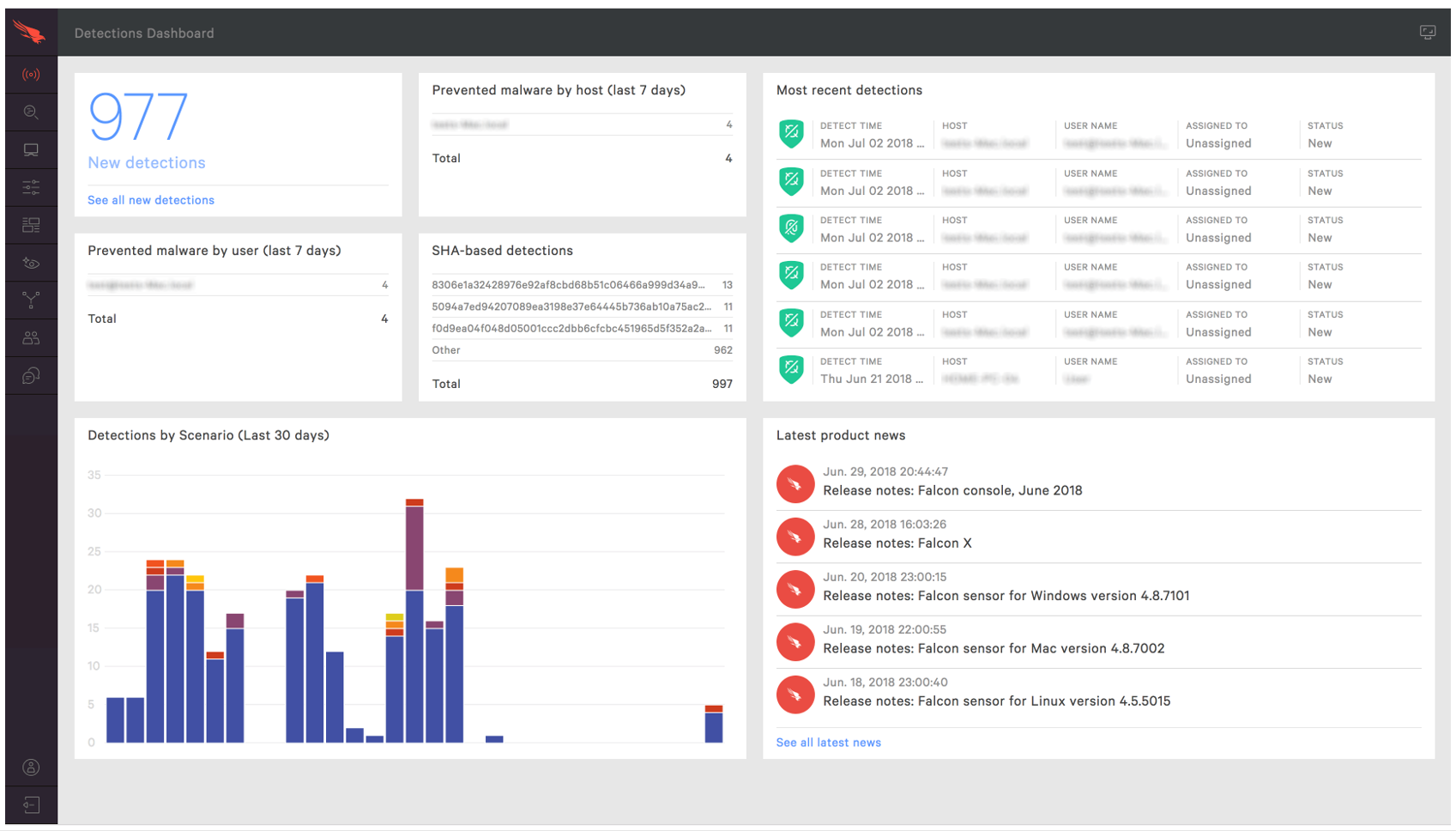

Die Verwaltungskonsole basiert auf einem Webbrowser, wie Sie es von einer Cloud-basierten Lösung erwarten würden. Auf der linken Seite befindet sich ein Menü mit Schaltflächen, das durch einen Klick auf das Falcon-Symbol oben links erweitert werden kann. Die wichtigsten Elemente sind Aktivität, Untersuchen, Hosts, Konfiguration, Dashboards, Entdecken, Intelligenz, Benutzer und Support.

Activity ist der erste Ort, an dem man mit der Arbeit beginnt, sobald die Plattform in Betrieb ist. Hier gibt es ein aussagekräftiges Dashboard, das die wichtigsten Punkte im Blick hat. Gute Grafiken zeigen die Entdeckungen nach Szenario in den letzten 30 Tagen, und Sie können hier in das Untermenü Detections klicken, um mehr Details zu sehen. Sie erhalten eine solide Berichtsinfrastruktur mit einer guten Auswahl an Filteroptionen, die hier in den Vordergrund gestellt werden. Sie können hier auch unter Quarantäne gestellte Dateien und Echtzeit-Response-Sessions untersuchen.

Das Menü "Untersuchen" führt Sie zu einer umfassenden Suchfunktion, die Hosts, Hashes, Benutzer, IP-Adressen, Domänen und die Suche nach Ereignissen umfasst. Mit dieser Funktion können Sie bestimmte Probleme im gesamten Netzwerk in der jüngeren Vergangenheit aufspüren - die Standardeinstellung ist 24 Stunden, und es wird empfohlen, die Suche auf höchstens 3 Tage zu beschränken. Es werden voreingestellte Filter für bis zu 30 Tage angeboten.

Das Menü "Hosts" bietet eine Übersicht über alle Host-Installationen, aufgeschlüsselt nach Version und Plattform, und ermöglicht einen sofortigen Überblick darüber, welche Hosts offline sind oder nicht verbunden sind. Von hier aus können Sie zum Menü Sensor Download gehen und Sensorinstallationen für alle Plattformen herunterladen

Das Konfigurationsmenü ist das Herzstück des richtliniengesteuerten Prozesses in CrowdStrike Falcon. Von hier aus erstellen Sie Richtliniendefinitionen, die alle Aspekte der AV- und Präventionsprozesse der Plattform abdecken. Und dann wenden Sie diesen Prozess auf Gruppen von Installationen an. Sie können hier auch unterschiedliche Richtlinien für Windows- und Mac-Clients erstellen.

Das Menü "Dashboards" ermöglicht den Zugriff auf eine zusammenfassende Übersicht über das Anwesen mit detaillierten Grafiken zu den Erkennungen nach Szenario und Schweregrad sowie zur Identifizierung der 10 Benutzer, Hosts und Dateien mit den meisten Erkennungen. Dies ist nur die Spitze eines sehr tiefen Eisbergs, der eine umfassende Analyse des Geschehens ermöglicht. Sie können nach fast allem suchen und auf diese Weise herausfinden, was während eines Ausbruchs im Netzwerk passiert ist - wo etwas eingedrungen ist, wie es versucht wurde, ausgeführt zu werden, welche Prozesse es verwendet hat und wie es eingedämmt wurde. Das ist nichts für schwache Nerven, aber es lässt sich nicht leugnen, dass Sie hier über sehr leistungsfähige Prüf- und Analysewerkzeuge verfügen.

Über das Menü "Erkennen" können Sie das Netzwerk nach Anwendungsinventar, Vermögenswerten, Mac-Adressen, Konten und anderem anwendungs- und prozessbasierten Inventar erkennen.

Im Menü "Intelligence" erhalten Sie einen Überblick über die aktuelle Bedrohungslage, wie sie von CrowdStrike wahrgenommen wird. Diese kann nach geografischer Herkunft der Bedrohung, Zielbranche, Zielland und Motivation (Spionage/Kriminelle/Aktivisten und Zerstörung) kategorisiert werden. Jede Bedrohung wird nach diesen Parametern aufgeschlüsselt, und die Schaltfläche "Profil anzeigen" auf der Bedrohung führt Sie zu einer umfassenden Analyse und Erklärung dieser spezifischen Bedrohung. Dies ist eine umfassende Ressource, die ungewöhnlich und höchst willkommen ist.

Im Menü Benutzer können Sie die üblichen Benutzerprofile für Administratoren und andere Aktivitäten innerhalb der Plattform erstellen. Es gibt bereits vorgefertigte Rollen für Endpoint Manager, Event Viewer, Administrator, Analyst, Investigator, Real Time Responder und andere, so dass Sie diese Rollen auf bestehende interne Arbeitsstrukturen abbilden oder bei Bedarf neue Rollen erstellen können.

Die Verwaltungskonsole verfügt über fünf Hauptmenüpunkte auf der linken Seite. Das Dashboard gibt einen Überblick über den Status aller Client-Geräte und zeigt an, wie viele Warnungen zu einem bestimmten Zeitpunkt aktiv sind. Außerdem bietet es eine klare Übersicht über die wichtigsten Alarme, Exploits, Malware und dateilose Alarme, die einen umfassenden Überblick über die Vorgänge ermöglichen. Jeder dieser Punkte kann angeklickt werden, um weitere Informationen zu erhalten. Die Zwei-Faktor-Authentifizierung scheint hier für alle Anmeldungen obligatorisch zu sein, was bei der Planung der Bereitstellung berücksichtigt werden sollte. Schließlich bietet das Produkt neben der Intelligence-Funktion auch eine umfassende Hilfe- und Supportfunktion.

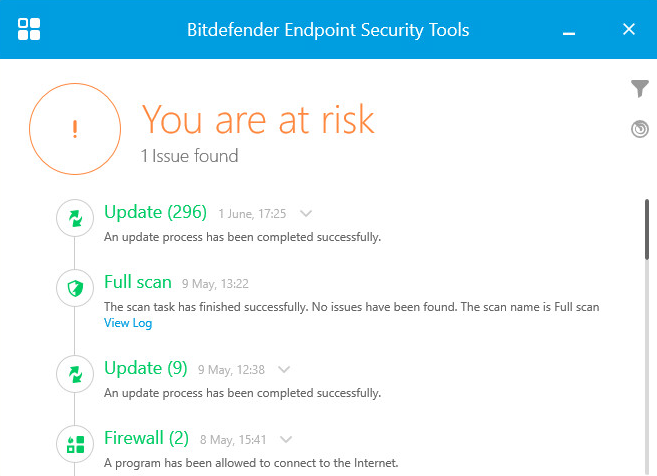

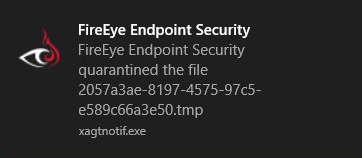

Auf dem Endbenutzer-Client ist der Client standardmäßig so eingestellt, dass er für den Benutzer unsichtbar ist (abgesehen von Malware-Warnungen - siehe Screenshot unten). Dies kann jedoch bei Bedarf über die Benutzerrichtlinie aktiviert und angepasst werden.

Teil 3: Sanierung und Eindämmung des Ausbruchs

Die Kernfunktion von CrowdStrike ist es, zu verstehen, was in einer großen Installationsbasis passiert. CrowdStrike bietet alle Möglichkeiten, die Sie benötigen, um einen Ausbruch auf umfassende Weise zu verstehen, zu überprüfen, zu kontrollieren und zu steuern. Diese Leistung setzt ein gründliches Verständnis der Plattform voraus und erfordert einen mehrschichtigen Sicherheitsansatz für die tägliche Verwaltung. Es liegt jedoch auf der Hand, dass sich eine seriöse und umfassende Implementierung mit hervorragender Leistung, Kontrolle und Prüfung auszahlt.

Online-Hilfe-Funktionen

Sie müssen sich mit einer 2-Faktor-Authentifizierung anmelden, um auf die Support-Seiten zugreifen zu können (https://falcon.crowdstrike.com/support/documentation). Hier finden Sie eine breite Palette detaillierter, gut illustrierter Online-Benutzerhandbücher, die alle Aspekte des Produkts abdecken.

Was ist das?

Lokale serverbasierte Engine mit Geräteclients. Das Produkt ist für Windows-Client und -Server erhältlich. Es gibt weder Unterstützung für mobile Geräte noch für MacOS. Eine 30-tägige Testversion der Client-Software ist verfügbar, und die Konsole selbst kann kostenlos genutzt werden. Es wäre also sehr einfach, das gesamte Paket zu testen, bevor man es kauft.

Produktinformation auf der Website des Anbieters: https://www.emsisoft.com/en/business/antimalware/

Zusammenfassung

Eine ziemlich traditionelle Client/Server-AV-Implementierung vor Ort. Die Client-Unterstützung gilt nur für Windows, so dass Unternehmen, die Macs oder mobile Geräte schützen möchten, dafür eine andere Lösung benötigen. Sowohl die Konsole als auch die Client-Software haben ein sehr klares, modernes Design, das wir als sehr einfach zu navigieren empfanden. Für einen erfahrenen Administrator ist die Installation der Konsole und die Bereitstellung der Client-Software sehr einfach. Unserer Meinung nach eignet sich das Produkt gut für Unternehmen, die groß genug sind, um einen eigenen Vollzeit-IT-Administrator zu beschäftigen, und es ist leistungsfähig genug, um auch mit größeren Organisationen fertig zu werden.

Teil 1: Installation und Einsatz des Produkts

Die Bereitstellung der Serverkomponente ist unproblematisch und erfordert nur wenige Benutzereingriffe. Sobald sie einsatzbereit ist, wenden Sie die entsprechenden Lizenzen an, um sie für die Bereitstellung vorzubereiten. Den Client auf ein Gerät zu bringen, ist relativ einfach: Am einfachsten ist es, sich per Fernzugriff mit Administratorrechten am Ziel anzumelden und dann die Pakete auszuführen.

Der Client selbst sieht aus wie ein vollwertiges AV-Paket. Der Benutzer kann Scans und Updates über das Symbol in der Taskleiste oder das Hauptprogrammfenster ausführen.

Teil 2 - laufende Nutzung

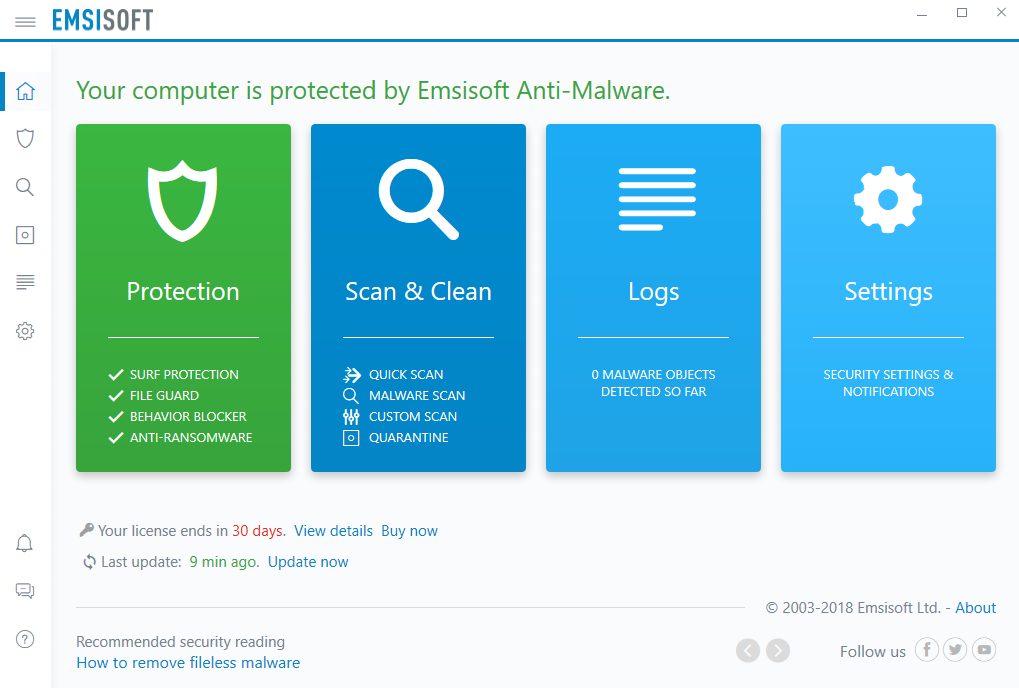

Der Client sieht aus wie ein normaler AV-Client, mit einer guten Registerkarte Home, die den Status des Produkts anzeigt. Die Kachel "Schutz" hat vier Menüpunkte - Surf-Schutz, Dateiwächter, Verhaltens-Blocker und Anti-Ransomware. Surf Protection ist ein etwas sonderbarer Begriff für Web-Filterung. Behaviour Blocker ermöglicht die Kontrolle über laufende Prozesse auf dem Computer. Die Kachel Scannen & Säubern bietet Schnell-/Malware-/Benutzerdefinierte Scans, Zeitplanung, Einstellungen für den Scanner und einen Download-Link für die Erstellung eines Notfallkits zum Scannen eines infizierten Computers. Quarantäne zeigt an, was erkannt und in den Quarantänebereich verschoben wurde, und Protokolle zeigen den Ereignisstatus des Clients an. Unter Einstellungen finden Sie eine Reihe von Konfigurationseinstellungen für den Client. Änderungen an der Konfiguration können nur mit einem Windows-Administratorkonto vorgenommen werden. Bei normalen Windows-Benutzern sind die Einstellungselemente ausgegraut.

Seit der Version 2018.10 verfügt Emsisoft Anti-Malware über eine überarbeitete Benutzeroberfläche mit einer linken Menüspalte (siehe Screenshot unten) und einem Dark Mode, der weißen Text auf schwarzem Hintergrund anzeigt.

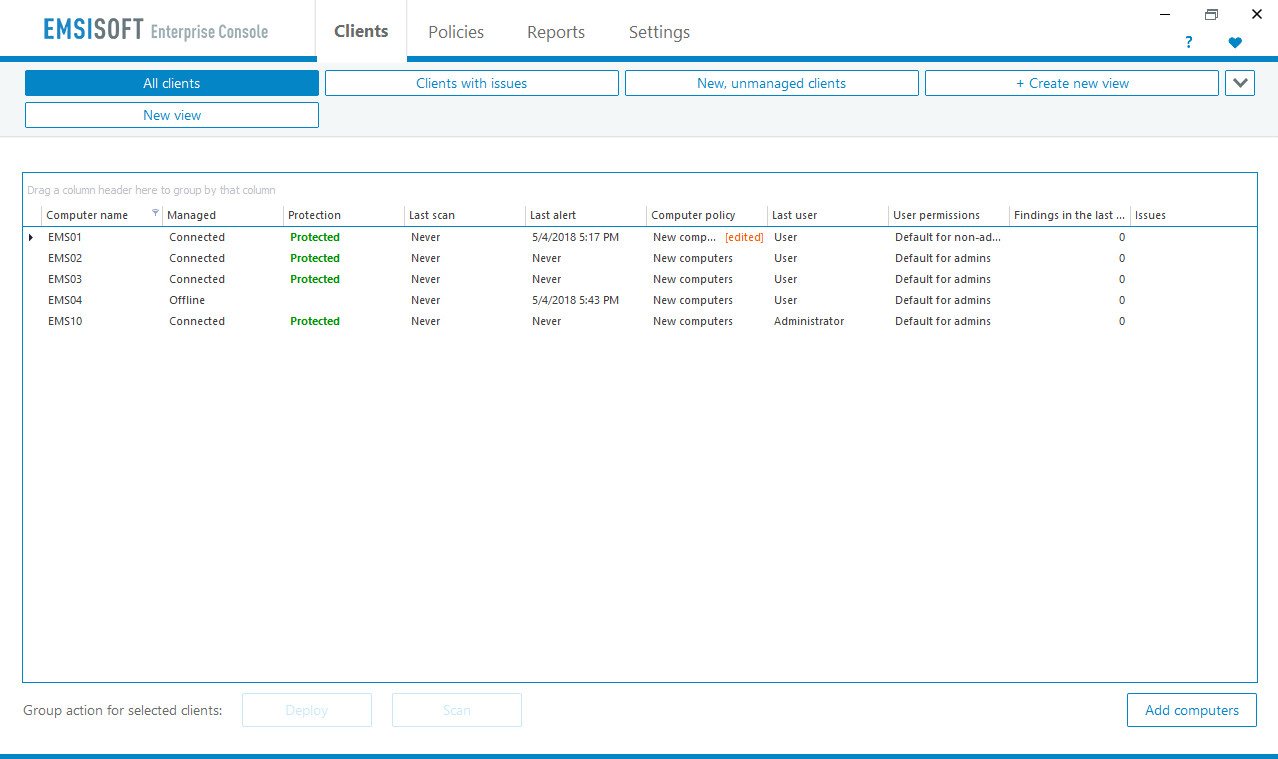

Der Server ist recht übersichtlich gestaltet. Es gibt vier Hauptregisterkarten. Clients" listet die Clients nach Gruppen auf (alle, Clients mit Problemen usw.), "Policies" ermöglicht die Definition und Verteilung von Richtlinien an die Clients. Die Einstellungen sind hier in Computerrichtlinien und Benutzerrichtlinien unterteilt. Mit den Computerrichtlinien können Sie organisatorische Gruppen festlegen und dann Standardeinstellungen für diese Gruppe definieren (z. B. Start beim Windows-Start, Integration des Windows Explorers und so weiter). Mit den Benutzerrichtlinien können Sie Benutzerprofile definieren, wobei die Standardeinstellungen entweder auf Nur-Lese-Zugriff, Basiszugriff (Standard für Standardbenutzer) oder Vollzugriff (für Administratoren) eingestellt sind. Dieser Bereich unterstützt Drag & Drop, so dass Sie einen Client ganz einfach von "Standard für Administratoren" zu "Standard für Nicht-Administratoren" verschieben können.

Die Registerkarte Berichte enthält eine Reihe von Standardberichtsansichten. Sie können in diesem Bereich ganz einfach Ihre eigenen Berichte erstellen, indem Sie "Neuer Bericht" wählen. Berichte können im PDF-Format gespeichert und per E-Mail versendet werden, und Sie können den Versand eines PDF-Berichts per E-Mail planen, indem Sie auf Einstellungen, Benachrichtigungen klicken. Die Registerkarte "Einstellungen" schließlich ermöglicht die Steuerung der verschiedenen zugrunde liegenden Prozesse und Konfigurationen innerhalb des Serverprodukts.

Teil 3: Sanierung und Eindämmung des Ausbruchs

Auf der Seite "Clients" der Konsole wird der Schutzstatus der Clients als Text angezeigt (z. B. Geschützt/Nicht geschützt), zusammen mit grüner, oranger oder roter Farbe, je nachdem. Wenn ein Computer als nicht geschützt angezeigt wird, gibt es auf der gleichen Seite in der Spalte "Probleme" einen Link "Lösen". Um dies zu testen, haben wir lokal alle Schutzfunktionen auf einem der Client-PCs deaktiviert. Der Status des Clients wurde in der Konsole sofort als "Nicht geschützt" angezeigt, und durch Klicken auf "Beheben" wurde der Schutz sofort wieder aktiviert und der Status in der Konsole auf "Geschützt" aktualisiert. Ein kleiner Fehler ist uns dabei aufgefallen: In der Konsole erscheint die Meldung "Der Schutz von Emsisoft Anti-Malware wurde nicht aktiviert", was sich aber als Fehlalarm herausstellte. Wir haben Emsisoft über den Fehler informiert, und sie arbeiten an einer Lösung des Problems.

Online-Hilfe-Funktionen

Die Website des Anbieters (https://support.emsisoft.com) hat eine FAQ-Seite und eine Suchfunktion. Diese sind eher auf den Client als auf die Verwaltungskonsole ausgerichtet, aber es gibt einige konsolenbezogene Links und Artikel.

Was ist das?

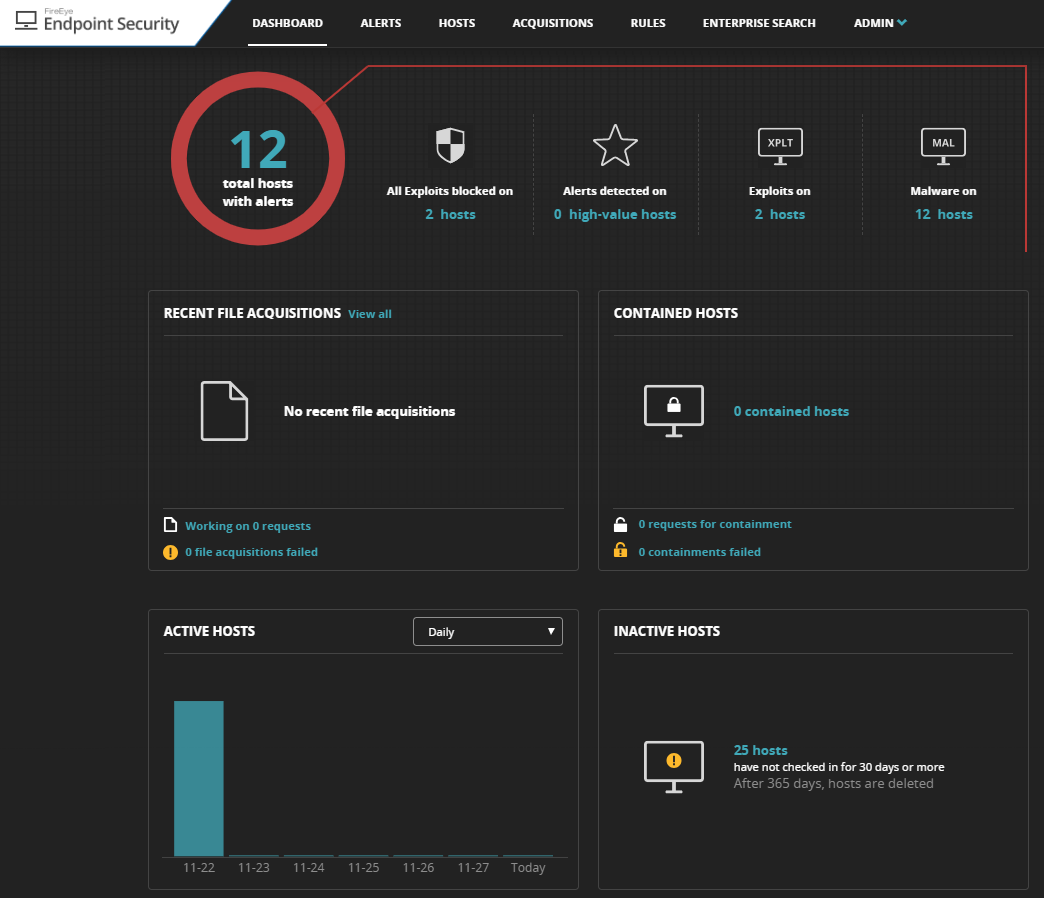

Die Endgame-Endpunktschutzplattform bietet Präventions-, Erkennungs- und Reaktionsmaßnahmen sowie Funktionen zur Bedrohungsjagd, um gezielte Angriffe zu stoppen. Die Verwaltungskonsole kann über die Cloud auf jedem modernen Browser ausgeführt werden. Eine gehostete Option ist ebenfalls verfügbar. Die Plattform unterstützt Windows-, Linux-, Mac- und Solaris-Endpunkte. Mobile Clients sind nicht vorgesehen. Eine Testversion als solche wird nicht angeboten, aber eine Demonstration kann auf der Website des Anbieters angefordert werden.

Produktinformation Website des Anbieters: https://www.endgame.com/platform

Zusammenfassung

Endgame richtet sich an größere Unternehmen, die Präventions- und EDR-Funktionen benötigen. Der Einsatz erfordert eine gewisse Planung und Schulung, was bedeutet, dass es sich nicht um eine Lösung handelt, die Sie einfach installieren und dann vergessen können. Für Unternehmen, die über die nötigen Ressourcen verfügen, um die Lösung voll auszuschöpfen, bietet sie jedoch ein umfassendes und kohärentes Paket von Tools und Funktionen. Administratoren sollten in Erwägung ziehen, Windows Defender über Gruppenrichtlinien zu deaktivieren, obwohl Endgame parallel zu Defender oder einem anderen AV-Produkt ausgeführt werden kann.

Teil 1: Installation und Einsatz des Produkts

Wir haben die Cloud-basierte Infrastruktur von Endgame verwendet, bei der Sie sich lediglich mit Ihren korrekten Anmeldedaten anmelden müssen, um Zugriff auf die Verwaltungskonsole zu erhalten. Die Bereitstellung des Client-"Sensors" kann auf zwei Arten erfolgen: In-Band oder Out-of-Band. Die In-Band-Bereitstellung wird derzeit nur von Windows unterstützt, während die Out-of-Band-Bereitstellung Windows-, Mac OS-, Solaris- und Linux-Clients unterstützt. Bei der In-Band-Bereitstellung installiert ein Systemadministrator den Sensor direkt auf dem Windows-Client von der Endgame-Verwaltungsplattform aus. Bei der Out-of-Band-Installation kann der Kunde die Installation über die Plattform vornehmen oder ein Verwaltungstool seiner Wahl verwenden, z. B. den Microsoft System Centre Configuration Manager oder ein vergleichbares Tool. Bei unserer Installation haben wir eine Zip-Datei von der Seite Administrator/Sensor heruntergeladen. Aus dieser Datei extrahieren Sie das Installationsprogramm und die Konfigurationsdatei und führen dann das Installationsprogramm von einer erweiterten Eingabeaufforderung aus unter Verwendung der Konfigurationsdatei aus. Sie müssen die Dokumentation durchsuchen, um die erforderliche Befehlszeilensyntax zu finden. Ein Doppelklick auf die .exe-Datei löscht sie einfach.

Nach der Installation unter Windows ist der Endgame-Agent für den Endbenutzer weitgehend unsichtbar. Er wird nicht als Antiviren-Plattform im Sicherheitscenter registriert. Die Endgame-Plattform umfasst eine Vielzahl von Schutzfunktionen und bietet zahlreiche Konfigurationsoptionen und Anpassungen. Die Erstimplementierung kann für den Benutzer sehr komplex sein. Die Plattform ist so konzipiert, dass sie entweder von geschulten internen Sicherheitsteams oder als Teil eines Dienstleistungsangebots betrieben werden kann. Es handelt sich um ein Produkt, das auf mittlere bis größere Einsatzbereiche ausgerichtet ist.

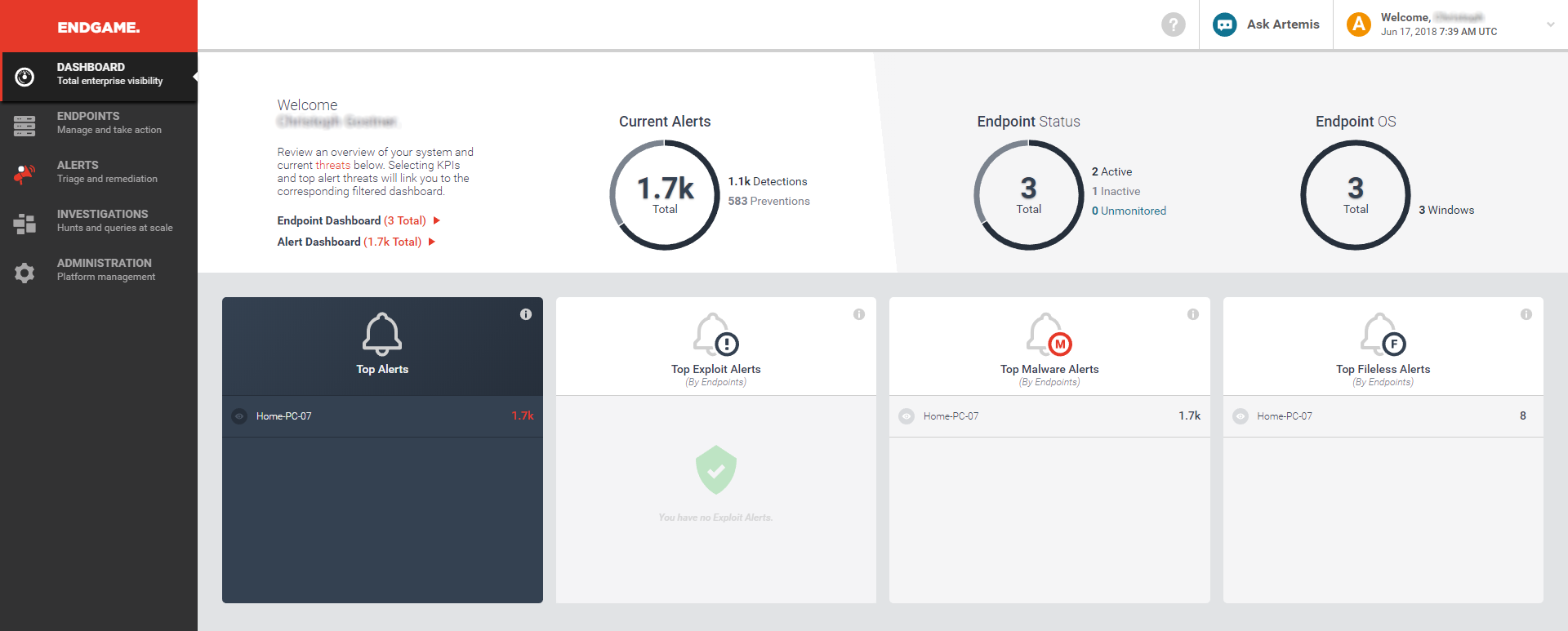

Teil 2: Laufende Nutzung

Die Verwaltungskonsole verfügt über fünf Hauptmenüpunkte auf der linken Seite. Das Dashboard gibt einen Überblick über den Status des gesamten Bestands an Client-Geräten und meldet, wie viele Warnungen zu einem bestimmten Zeitpunkt aktiv sind. Es bietet auch eine klare Übersicht über die wichtigsten Alarme, Exploits, Malware und dateilose Alarme, so dass ein umfassender Überblick über das Geschehen möglich ist. Jeder dieser Bereiche kann angeklickt werden, um weitere Informationen zu erhalten.

Das Menü "Endpunkte" bietet einen Überblick über das gesamte Anwesen der derzeit überwachten Clients und ermöglicht die Auswahl und Sortierung nach Name, IP-Adresse, Betriebssystemversion, angewandter Endpunktrichtlinie, Sensorversion, Warnungen und Tags. Von hier aus können Sie eine Reihe von Endpunkten auswählen und dann Aufgaben auf sie anwenden - eine neue Richtlinie anwenden, neue Endpunkte entdecken, Endpunkte aus dem Katalog markieren/deinstallieren/löschen.

Alerts führt Sie in das Herz der Plattform. Hier erhalten Sie eine Liste aktueller Ereignistypen, z. B. die Verhinderung der Ausführung einer bösartigen Datei, die Erkennung einer Datei und so weiter. Der Katalog der Ereignisse kann nach Plattform, Betriebssystem, IP-Adresse, Host und Datum sortiert und kategorisiert werden. Am wichtigsten ist die Möglichkeit, ein Ereignis einem Benutzer zuzuweisen, um diese Warnung zu verwalten und sicherzustellen, dass sie angemessen behandelt wird.

Wenn Sie auf ein Ereignis klicken, gelangen Sie auf die Seite mit den Warndetails zu diesem Ereignis. Hier sehen Sie viele weitere Details über das Ereignis, wo es begann, was es getan hat und gegebenenfalls die Analyse der Malware. Hier können Sie Maßnahmen ergreifen: Zu den Optionen gehören Download-Warnung, Download-Zeitleiste, Beheben, Zurückweisen, Untersuchung starten, Datei herunterladen, Datei löschen oder Elemente auf die Whitelist setzen. Von besonderem Interesse ist hier die Funktion Untersuchung starten, mit der Sie eine "Suche" erstellen können. Eine Suche kann mehrere Informationsquellen abdecken - Firewall-Regeln, Treiber, Netzwerk, Persistenz, Prozess, Registrierung, Medien, Systemkonfiguration usw. - und ermöglicht es Ihnen, den Bestand zu durchsuchen, um die für Ihre Anfrage relevanten Informationen zu finden. Eine Schlüsselkomponente ist auch die "Ask Artemis"-Funktion, die eine Abfrage in natürlicher Sprache ermöglicht. Sie können einfach eine Frage eingeben, und Artemis wird versuchen, sie zu beantworten.

Der Menüpunkt Untersuchungen zeigt eine Liste der laufenden Untersuchungen, wem sie zugewiesen sind, welche Endpunkte involviert waren und so weiter. Dies ist sehr wichtig, um zu verstehen, wie die aktuelle Analyse voranschreitet.

Der Menüpunkt Administration schließlich ermöglicht den Zugriff auf die Funktionen Richtlinieneinstellungen, Benutzer, Sensoren, Alarme, Whitelist und Plattform. Von besonderem Interesse ist hier die Seite mit den Richtlinieneinstellungen, die es ermöglicht, definierte Richtlinien für Elemente wie Befehl und Kontrolle, Entdeckung, Ausführung, seitliche Bewegung usw. festzulegen. So können Sie beispielsweise festlegen, welche Richtlinie bei einer Prozessinjektion angewendet werden soll - soll sie erkannt oder verhindert werden? Erlauben Sie die Selbstinjektion oder erkennen Sie die DLL-Injektion und so weiter? Dies ist ein Maß an Macht und Kontrolle, das weit über das normale Antivirenprogramm hinausgeht.

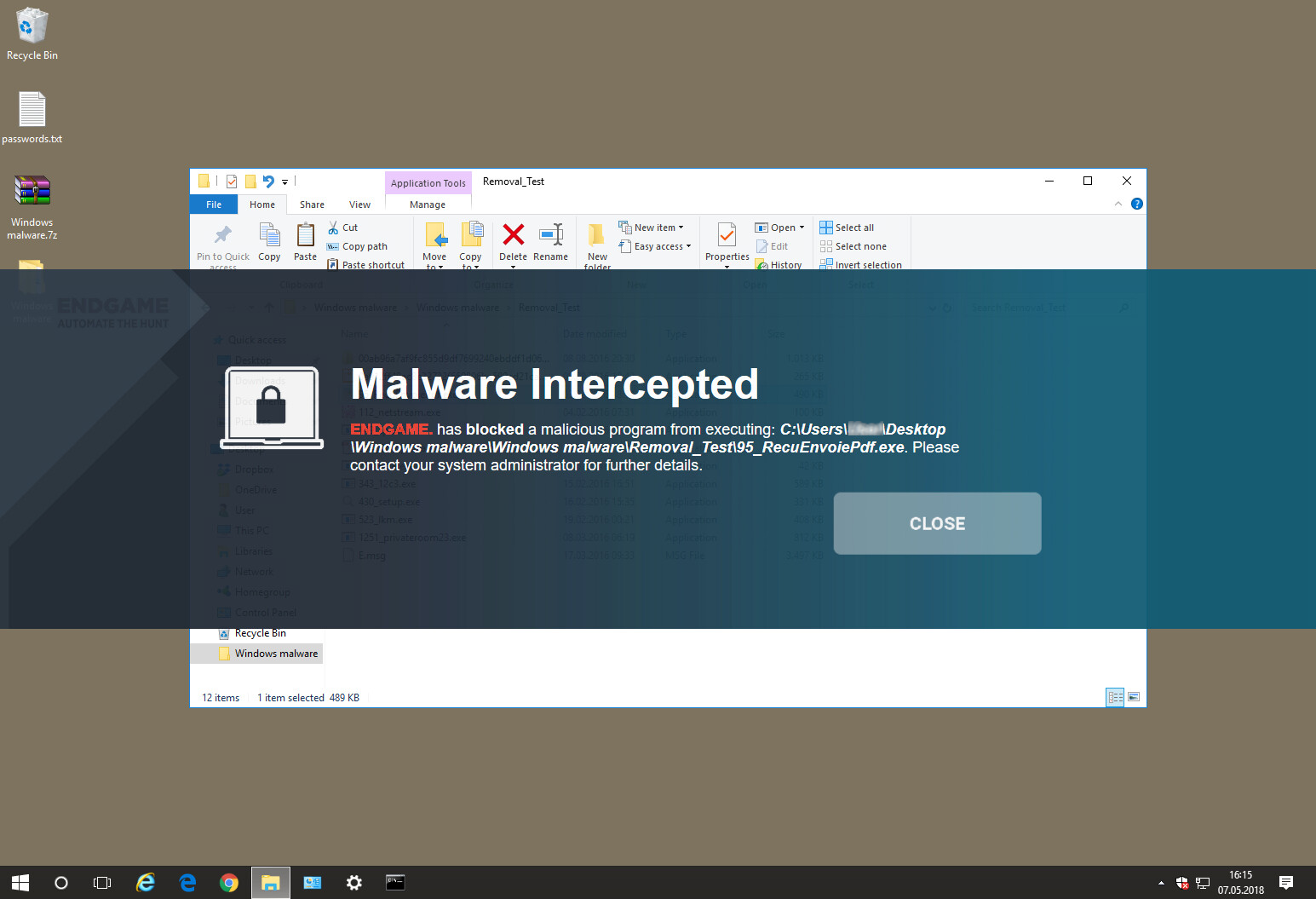

Auf der Client-Seite gibt es praktisch nichts zu sehen, es sei denn, das System erkennt ein Problem. Dann erscheint ein großes Banner auf dem Bildschirm, das den Benutzer darüber informiert, was passiert ist. Aus der Sicht des Benutzers ist die Endgame-Plattform im Wesentlichen unsichtbar und es gibt nichts, mit dem der Benutzer interagieren könnte.

Denn Endgame wird nicht als AV-Paket in Windows registriert. Endgame erklärt uns, dass ihr Produkt so konzipiert ist, dass es mit Windows Defender oder jedem anderen "traditionellen" AV-Produkt kompatibel ist und bösartige Aktivitäten erkennt und verhindert, bevor ein solches AV-Produkt in Aktion tritt. Sie sagen jedoch auch, dass ihre Software den gesamten erforderlichen Schutz bietet, so dass es nicht notwendig ist, neben dem Endgame-Produkt noch ein Antivirus-Produkt einzusetzen. Administratoren, die kein zusätzliches AV-Produkt einsetzen, können Windows Defender über die Gruppenrichtlinie deaktivieren, um mögliche Konflikte zu vermeiden oder zu verhindern, dass Defender Maßnahmen gegen Bedrohungen ergreift (da dies in der Endgame-Konsole nicht angezeigt würde).

Teil 3: Sanierung und Eindämmung des Ausbruchs

Die Verwaltungskonsole wurde speziell für die Verwaltung großer Kundenstämme entwickelt, möglicherweise auf globaler Ebene. Aus diesem Grund ist mit Malware-Problemen zu rechnen, und Endgame bietet sehr gute Analyse- und Abhilfemöglichkeiten, um ein solches Ergebnis zu bewältigen. Die Fähigkeit, den Fortschritt eines Ausbruchs zu verfolgen, scheint stark und gründlich zu sein, zusammen mit den Tools zur Verwaltung und Eindämmung.

Online-Hilfe-Funktionen

Wir haben auf der Website des Anbieters nichts gefunden, was wir als Hilfefunktion ansehen würden.

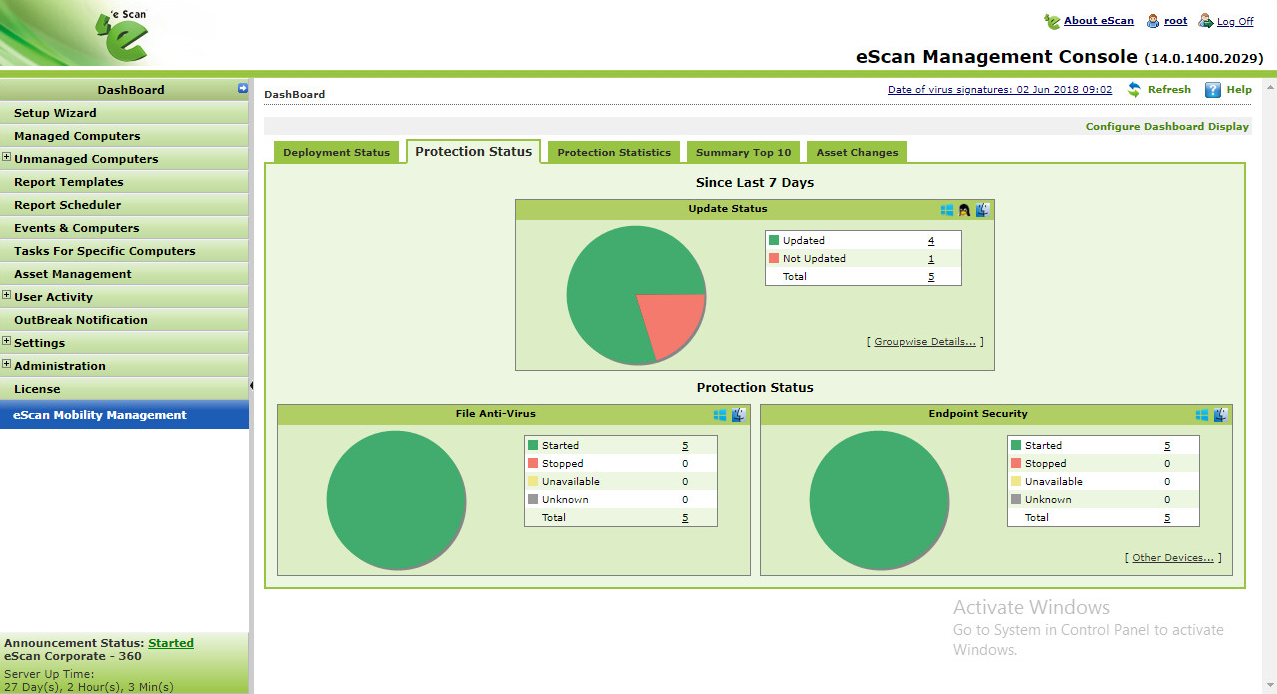

Was ist das?

Lokale serverbasierte Engine mit Geräteclients. Der Server läuft auf Windows Server. Die Clients unterstützen Windows-, macOS- und Linux-Geräte. Mobile Unterstützung ist über die "eScan Corporate 360 (With MDM and Hybrid Network Support)" Edition verfügbar und unterstützt Android. Eine 30-tägige kostenlose Testversion des Produkts ist verfügbar, so dass es einfach wäre, es vor dem Kauf auszuprobieren.

Produktinformation auf der Website des Anbieters:

https://www.escanav.com/en/windows-antivirus/corporate-360.asp

Online-Unterstützung: https://www.escanav.com/en/support/escan-tech-support.asp

Zusammenfassung

Wir schlagen vor, dass das Produkt aus einer Reihe von Gründen am besten für erfahrene IT-Fachleute in größeren Unternehmensnetzwerken geeignet ist. Zum Beispiel erfordert die Ferninstallationsfunktion Active Directory. Die Eröffnungsseite der Konsole bietet einen guten Statusüberblick mit einem sehr standardmäßigen, MMC-ähnlichen Menüfeld auf der linken Seite. Allerdings ist die Navigation in anderen Bereichen der Konsole für unerfahrene Administratoren möglicherweise nicht sofort ersichtlich. Wir hatten den Eindruck, dass das Design der Konsole nicht durchgängig konsistent ist, und die MDM-Komponente (Verwaltung mobiler Geräte) wird in der Tat als separate Schnittstelle auf einer eigenen Browserseite ausgeführt. Während die Funktionalität der Konsole sehr gut ist, könnte die Benutzeroberfläche in einigen Bereichen verbessert werden, um die Nutzung zu erleichtern.

Teil 1: Installation und Einsatz des Produkts

Der Einsatz der Serverkomponente ist einfach und erfordert nur wenige Benutzereingriffe. Sie erfordert eine Microsoft SQL Server-Installation; eScan wird SQL Server Express installieren, falls nötig.

Sobald der Server in Betrieb ist, wird ein Malware-Scan auf dem Server durchgeführt, um sicherzustellen, dass er sauber ist. Der Verteilungsassistent startet automatisch, wenn Sie die Konsole zum ersten Mal öffnen. Die Auswahl der Zielclients und das Ausführen der Client-Installation sollten ganz einfach sein.

Sie wenden die entsprechenden Lizenzen an, um die Bereitstellung vorzubereiten (die volle Funktionalität ist in der 30-Tage-Testversion verfügbar). Das Produkt unterstützt nur Windows-Clients (kein MacOS oder Mobile), so dass die Bereitstellung auf diese Ziele beschränkt ist. Den Client auf ein Gerät zu bringen, ist relativ einfach: Am einfachsten ist es, sich per Fernzugriff mit Administratorrechten am Ziel anzumelden und dann die Pakete auszuführen.

Der Client selbst sieht aus wie ein voll ausgestattetes AV-Paket. Er kann über das Schild-Symbol in der Taskleiste oder durch Ausführen der Verknüpfung "escanpro.exe" auf dem Desktop gestartet werden. Er verfügt über eine recht übersichtliche Statusansicht sowie über geeignete Werkzeuge zum Scannen.

Teil 2 - laufende Nutzung

Der Client sieht aus wie ein normaler AV-Client, und im vorderen Fenster sind die Bereiche rot und grün hervorgehoben, um anzuzeigen, dass die Dienste ausgeführt werden. Die Verwendung der Farben ist hier etwas verwirrend, da das Panel "Dateivirenschutz" grün sein könnte, obwohl dort auch "Gefährliche Objekte erkannt: 18" steht. Etwas mehr Klarheit über die Bedeutung der Farben wäre hilfreich. Die grüne Farbe soll zeigen, dass der Schutz wie gewünscht funktioniert.

Am unteren Rand des Bildschirms befinden sich die Schaltflächen "Scannen" und "Aktualisieren", die so funktionieren, wie Sie es erwarten würden. Sobald Sie eines der farbigen Felder auswählen, gelangen Sie in einen speziellen Aufgabenbereich, mit einer Liste der anderen Felder am oberen Rand des Bildschirms, so dass Sie direkt von einem zum anderen springen können. Auch hier gibt es Verwirrung: Unser Web-Schutz-Panel ist grün und zeigt "Gestartet" an, aber sobald Sie darauf klicken, wird "Web-Schutzstatus" als "Gestoppt" angezeigt, ebenso wie der Web-Phishing-Filterstatus. Die grüne Farbe bedeutet hier, dass eine Unterkomponente eines Moduls gestartet ist.

Standardmäßig werden hier fast alle Einstellungen über eine zentrale Richtlinie gesteuert und sind daher ausgegraut. Wenn der Administrator einen passwortgeschützten Zugang einrichtet, können temporäre Änderungen an der Client-Software vorgenommen werden. Diese werden bei der nächsten Synchronisation des Clients mit dem Server wieder rückgängig gemacht. Auf der Serverseite handelt es sich um eine webbasierte Schnittstelle, obwohl es sich um eine auf einem Server gehostete Lösung und nicht um eine Cloud-Lösung handelt. Sie verwendet einen lokalen Webserver und eine hohe Portnummer, so dass die URL normalerweise "localhost:10443/ewconsole/ewconsole.dll/homepage" lautet. Alternativ kann auch "http://localhost:10443" verwendet werden. Das Layout der Konsole wird jedem vertraut sein, der die Microsoft-Verwaltungskonsolen von Windows, wie z. B. den Geräte-Manager, verwendet hat. Auf alle Funktionen kann über ein einziges Menü auf der linken Seite zugegriffen werden, wobei der Inhalt im Hauptmenü auf der rechten Seite angezeigt wird. Jeder Menüpunkt, der über Untermenüs verfügt, ist deutlich mit einem "+"-Zeichen gekennzeichnet. Der vertraute Windows-Look setzt sich auch in anderen Bereichen der grafischen Benutzeroberfläche fort. Die Baumstruktur und die Symbole, die auf der Seite "Verwaltete Computer" verwendet werden, entsprechen beispielsweise dem Design des Datei-Explorers von Windows.

Es wird eine Fülle von Informationen über Client-Computer bereitgestellt. Es gibt über 20 Elemente, darunter IP-Adresse, Name des angemeldeten Benutzers, installiertes Produkt und dessen Status, Installationsverzeichnis, zuletzt angewandte Richtlinie, letzte Verbindung und Client-Betriebssystem. Damit ist der Administrator zwar sehr gut informiert, aber wer einen kleineren Monitor hat, muss zwangsläufig viel nach rechts scrollen, um alle angezeigten Elemente zu sehen. Es ist jedoch möglich, die Seite individuell anzupassen, indem Sie nicht benötigte Elemente ausblenden. Die linke Menüspalte kann ausgeblendet werden, um mehr Platz für den Inhalt zu schaffen, obwohl die sehr kleine Pfeiltaste, die dies bewirkt, für uns nicht sofort ersichtlich war. Es gibt einen Einrichtungsassistenten, mit dem Sie die Endpunktschutzsoftware auf den Client-Computern installieren können. Dieser befindet sich logischerweise ganz oben im Menüfeld. Er ist zwar sehr einfach zu bedienen, aber wir stellen fest, dass für den Zugriff auf die Client-Computer Active Directory-Anmeldeinformationen angegeben werden müssen. Daher muss in einer Windows-Arbeitsgruppenumgebung eine andere Installationsmethode verwendet werden.

Die Seite Berichtsvorlagen bietet eine Vielzahl von Möglichkeiten, darunter Update-Bericht, Scan-Bericht, USB-Kontrollbericht und Datei-Aktivitätsbericht. Alle diese Vorlagen sind für Windows-Clients verfügbar, mit einer etwas kleineren Auswahl für Mac- und Linux-Clients. Das/die Logo(s) neben dem Text zeigt/zeigen an, welche Plattformen für den jeweiligen Berichtstyp unterstützt werden. Wir weisen darauf hin, dass Berichte geplant und per E-Mail verschickt werden können. Dieser kleine Teilbereich des Systems hat seine eigenen SMTP-E-Mail-Einstellungen, die sich von den E-Mail-Einstellungen in OutBreak Notification unterscheiden.

Der Menüpunkt für die MDM-Komponente (Mobile Device Management) fällt auf, da er ein anderes Farbschema verwendet. Dies steht im Einklang mit der Tatsache, dass sie in einem neuen Fenster geöffnet wird und im Wesentlichen eine unabhängige Konsole ist. Diese verwendet ein sehr ähnliches Layout wie die Hauptkonsole, allerdings mit einem anderen Farbschema. Die separaten E-Mail-Einstellungen für Berichte und Ausbruchsbenachrichtigungen sowie die separate Schnittstelle für die MDM-Komponente erweckten bei uns eher den Eindruck, dass das Produkt aus einer Reihe bestehender Komponenten zusammengesetzt wurde, als dass es ein Gesamtdesign hätte.

Teil 3: Sanierung und Eindämmung des Ausbruchs

Der Menüpunkt "Ausbruchsbenachrichtigung" bietet eine grundlegende Hilfe bei der Behebung eines Ausbruchs und ermöglicht es Ihnen, E-Mail-Benachrichtigungen zu generieren, wenn die Anzahl der entdeckten Viren den Standardwert von 25 in einem Tag überschreitet. All dies ist jedoch deaktiviert und erfordert den Zugriff auf einen SMTP-Server. Wir hatten erwartet, dass dies ein Teil des von eScan angebotenen Dienstes sein würde, zumindest als ein Standard-Backstop, um Sie zum Laufen zu bringen.

Online-Hilfe-Funktionen

Es gibt eine FAQ-Seite auf der Website des Anbieters). Diese fanden wir ein wenig verwirrend, und unsere Suche nach Scan-Ausschlüssen war hier erfolglos. Allerdings ist auf der Download-Seite des Produkts ein äußerst umfassendes und sehr gut illustriertes Benutzerhandbuch verfügbar: https://escanav.com/en/windows-antivirus/corporate-360.asp

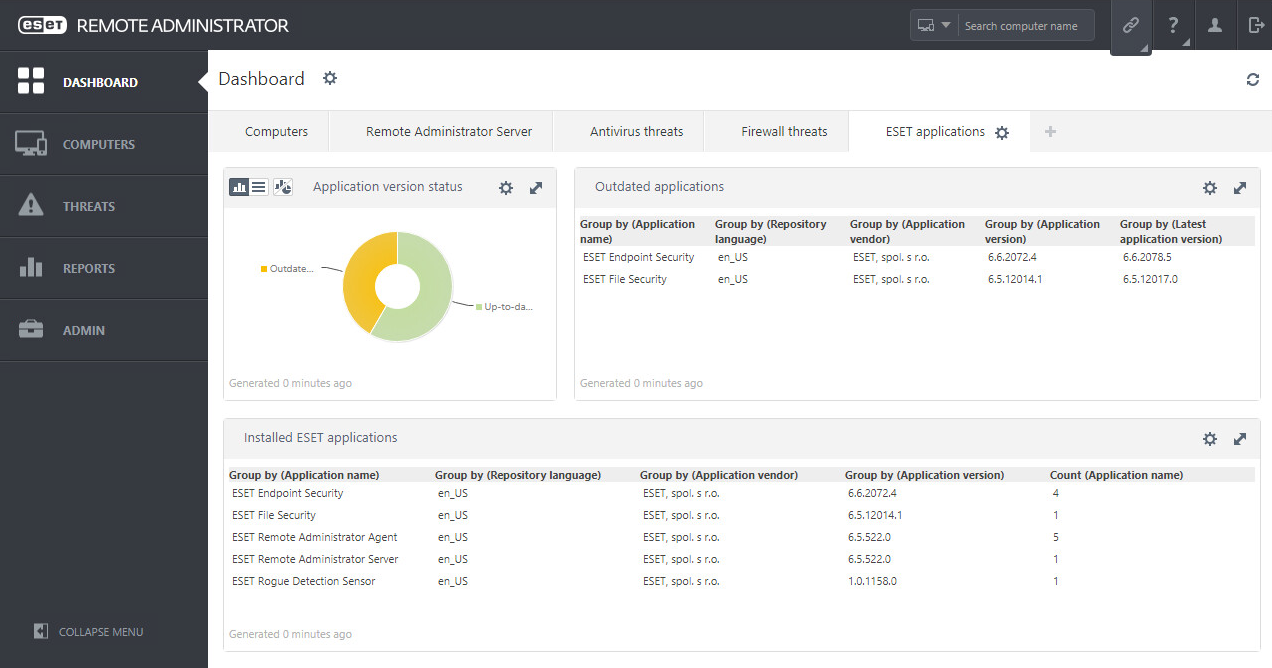

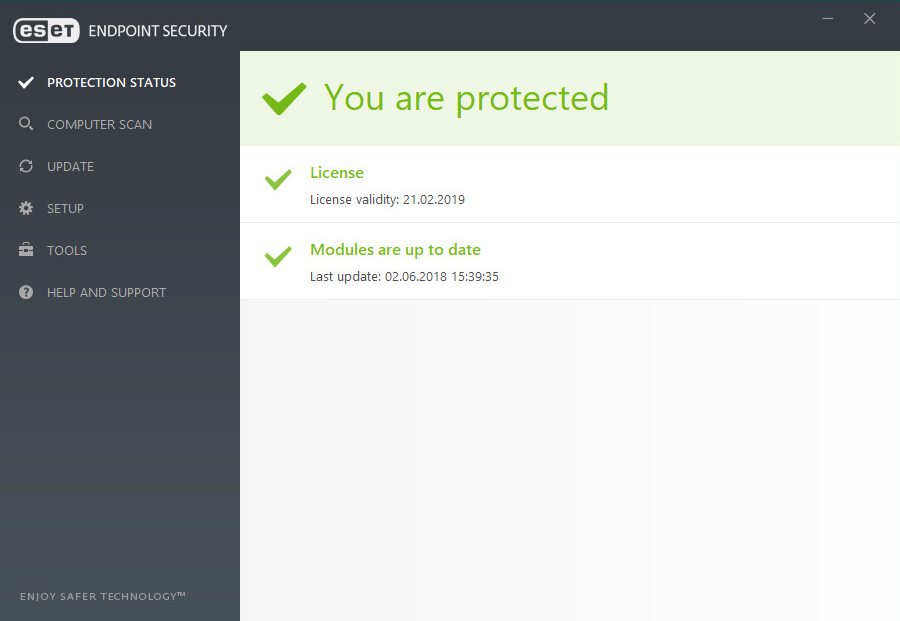

Was ist das?

Lokale serverbasierte Verwaltungskonsole mit Client-AV-Paketen. Die Verwaltungskonsole heißt ESET Remote Administrator und kann auf Windows- oder Linux-Servern ausgeführt werden. Sie ist auch als virtuelle Appliance verfügbar. Clients werden für Windows, macOS und Linux bereitgestellt, und es gibt auch Unterstützung für mobile Geräte unter Android und iOS. Der Windows-Client heißt ESET Endpoint Security. Laut der Website gibt es jedoch mehrere Produkte zur Auswahl, und es ist wichtig, die Unterschiede zu kennen. Für Windows können Sie zwischen Endpoint Security und Endpoint Antivirus wählen. Für macOS gibt es Endpoint Security und Endpoint Antivirus (das nur die AV-Komponente ist). Für Linux gibt es die NOD32 Antivirus Business Edition für Linux Desktop, die das zentrale AV-Produkt darstellt. ESET bietet auch Antivirensoftware für virtuelle Maschinen (Azure VM, agentenlose ESET Virtualization Security), Dateiserver (ESET File Security für Windows Server, Linux/FreeBSD) und SharePoint, Gateway und E-Mail-Server. Alle diese Produkte können über die Remote Administrator-Konsole verwaltet werden. Eine 30-tägige Testversion des Produkts ist verfügbar; um darauf zuzugreifen, müssen Sie ein Antragsformular auf der Website des Herstellers ausfüllen.

Produktinformation auf der Website des Anbieters: https://www.eset.com/int/business/endpoint-protection/

Online-Unterstützung: https://support.eset.com/kb6744/ die auch einen Live-Chat direkt über die Verwaltungskonsole bietet.

Zusammenfassung

Es ist offensichtlich, dass es sich um eine umfassende und gut durchdachte Plattform handelt. Die Entscheidung für eine interne, auf einem Server gehostete Plattform wird viele ansprechen, ebenso wie die breite Auswahl an Client-Funktionen für viele Betriebssysteme. Sie ist leistungsfähig und kann mit Sicherheit erweitert werden. Die Reichweite für kleinere Websites könnte sowohl durch die Notwendigkeit eines lokalen Servers als auch durch den etwas technischen Charakter des Produkts begrenzt sein. Sobald man sich jedoch mit den wichtigsten täglichen Aufgaben vertraut gemacht hat, ist es ziemlich offensichtlich, dass ESET viel Mühe in diese Plattform investiert hat, um sie zugänglich zu machen.

Teil 1: Installation und Einsatz des Produkts

Da es sich um eine lokal gehostete, serverbasierte Lösung handelt, ist es am besten, zuerst die Serverseite zum Laufen zu bringen. Die Installation ist jedoch nicht ganz unproblematisch. Abhängig von Ihrer Serverkonfiguration kann es vorkommen, dass das Installationsprogramm die Installation von .NET 2.0 und Java anhält und verlangt. Hierfür werden Download-Links bereitgestellt. Sie müssen die Installation anhalten, diese separaten Installationen durchführen und dann das Hauptinstallationsprogramm neu starten.

Sobald dies abgeschlossen ist, gelangen Sie beim Öffnen der Konsole zu einem Einführungsassistenten, der die wichtigsten Punkte für die Installation der Clients und den Betrieb des Verwaltungssystems abdeckt. Von hier aus können Sie Installationsdateien für die Endpunkte erstellen und entweder das Installationsprogramm am Endpunkt selbst ausführen oder eine Push-Installation verwenden. Die Verwaltungsoberfläche ist recht übersichtlich, auch wenn sie unter der Fülle an Informationen auf dem Bildschirm leidet. Sie profitiert definitiv von einem großen, hochauflösenden Bildschirm, und das sollte berücksichtigt werden. Bei normaler Auflösung und Desktop-Größe sind viele Elemente eher beengt.

Auf der Konsole gibt es auf der linken Seite ein Hauptmenü, das die Bereiche Dashboard, Computer, Bedrohungen, Berichte und Verwaltung umfasst. Je nachdem, welchen Bereich Sie wählen, erhalten Sie möglicherweise ein sekundäres Menü mit zusätzlichen Auswahlmöglichkeiten. Wie Sie Agenten auf die Clients bringen, ist hier nicht ganz klar. Der Zugriff erfolgt nicht über diese Seitenmenüs, sondern über ein kleines Symbol in der oberen rechten Ecke. Hier befinden sich auch die meisten Einrichtungs- und Verwaltungsfunktionen. Die Funktionen "Neuen Computer hinzufügen", "Neues mobiles Gerät hinzufügen", "Neuen Benutzer hinzufügen", "Bericht erstellen", "Neue Client-Aufgabe", "Installationsprogramme erstellen", "Richtlinien" und "Serververwaltung" befinden sich alle in diesem kleinen Bereich.

Das Anlegen neuer Geräte ist einfach und Sie können hier eine CSV-Definitionsliste importieren. Das Hinzufügen eines mobilen Geräts erfordert eine Anmeldung per E-Mail (hier sind Servereinstellungen für Ihren eigenen SMTP-Server erforderlich) oder über einen Link oder QR-Code.

Die Erstellung der neuen Richtlinie führt Sie zunächst vom direkten Serverprodukt weg, da Sie gefragt werden, für welches ESET-Produkt Sie eine Richtlinie erstellen möchten. Die Liste wird mit allen Serverprodukten von ESET gefüllt. Es wäre hilfreich, die Liste mit den Produkten zu füllen, die tatsächlich auf diesem lizenzierten Server installiert sind. Sobald Sie das Endpunktprodukt ausgewählt haben, können Sie alle Auswahlen treffen, um die Richtliniendefinition zu erstellen. Anschließend können Sie die Funktion Richtlinie zuweisen verwenden, um die Richtlinie an die Clients zu verteilen. Hier können Sie aus einer Vielzahl vordefinierter Richtlinien wählen. Zum Beispiel "Antivirus - Ausgewogen", "Antivirus - Maximale Sicherheit", "Firewall - Sämtlichen Datenverkehr blockieren", "Sichtbarkeit - Ausgewogen" und so weiter.

Die Benutzeroberfläche ist relativ einfach einzurichten und auf einer Reihe von Client-Geräten zu installieren. Sie ist weder die einfachste noch die offensichtlichste, aber die Zeit, die man in das Erlernen der Benutzeroberfläche investiert, wird belohnt.

Teil 2: Laufende Nutzung