Einführung

Dies ist der zweite Halbjahresbericht unserer Business-Haupttestreihe 2019, der die Ergebnisse des Business-Real-World-Protection-Tests (August-November), des Business-Malware-Protection-Tests (September), des Business-Performance-Tests (Oktober) sowie die Produktbewertungen enthält.

AV-Security-Software gibt es für alle Unternehmensgrößen und -typen. Was für das untere Ende des KMU-Marktes (kleines bis mittleres Unternehmen) gut geeignet ist, wird wahrscheinlich nicht ganz so gut zu den größeren Unternehmen passen.

Daher ist es zuerst entscheident, das Geschäftsumfeld zu verstehen, in dem die Software eingesetzt werden soll, damit man eine richtige und fundierte Wahl treffen kann.

Beginnen wir am unteren Ende des Marktes. Dies sind Umgebungen, die oft aus Kleinstunternehmen hervorgegangen sind und in denen AV-Produkte für den Hausgebrauch durchaus angemessen gewesen sein könnten. Aber sobald Sie anfangen, über ein paar Rechner hinaus zu skalieren, rückt die Rolle des AV-Managements in den Vordergrund. Dies gilt vor allem, wenn man den geschäftlichen und rufschädigenden Schaden bedenkt, der durch einen signifikanten und unkontrollierten Malware-Ausbruch entstehen kann.

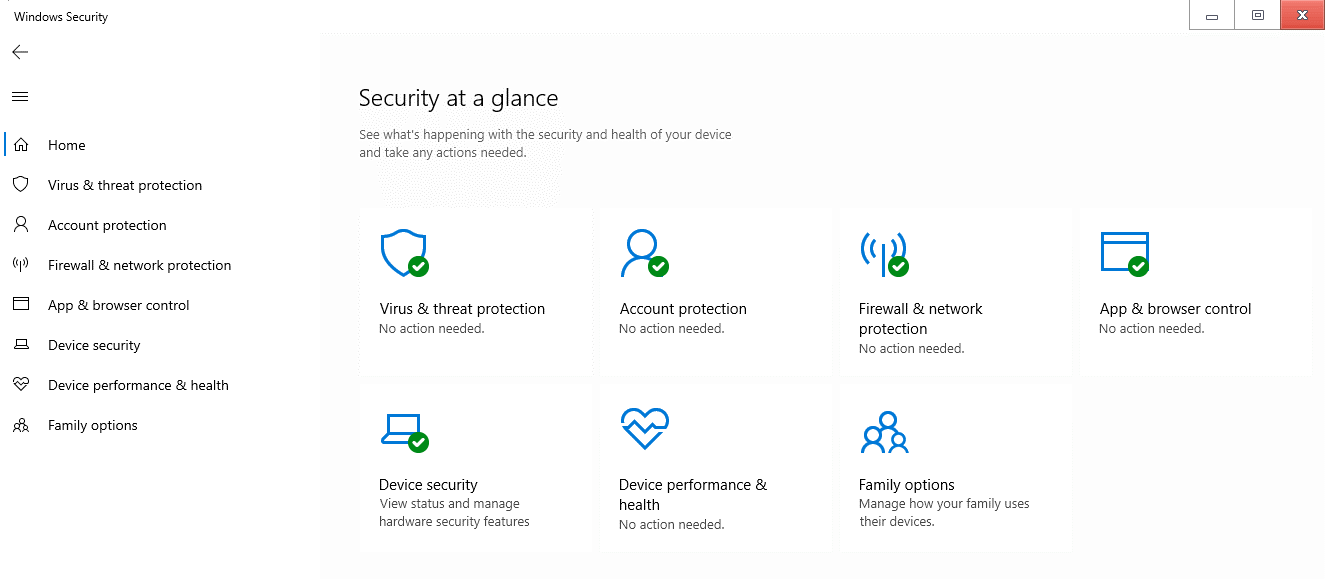

Im unteren Bereich der KMU gibt es jedoch nur selten einen IT-Manager oder IT-Mitarbeiter vor Ort. Oft fällt die Aufgabe, sich um die Computer zu kümmern, einem interessierten Laien zu, dessen Hauptrolle im Unternehmen die eines Seniorpartners ist. Dieses Modell findet man häufig im Einzelhandel, in der Buchhaltung und in der Rechtsbranche. In diesem Bereich ist es von entscheidender Bedeutung, einen guten Überblick über alle Computerressourcen zu haben und sich sofort Klarheit über den Status des Schutzes zu verschaffen, und zwar auf klare und einfache Weise. Die Abhilfe kann darin bestehen, einen Rechner offline zu schalten, den Benutzer auf ein Ersatzgerät zu verlegen und zu warten, bis ein IT-Experte vor Ort ist, um Bereinigungs- und Integritätsprüfungsaufgaben durchzuführen. Auch wenn die Benutzer über den Status informiert werden, ist die Verwaltung der Plattform eine Aufgabe für einen oder höchstens einige wenige leitende Mitarbeiter innerhalb des Unternehmens, die oft durch übergeordnete Anforderungen an die Vertraulichkeit der Daten innerhalb des Unternehmens bestimmt wird.

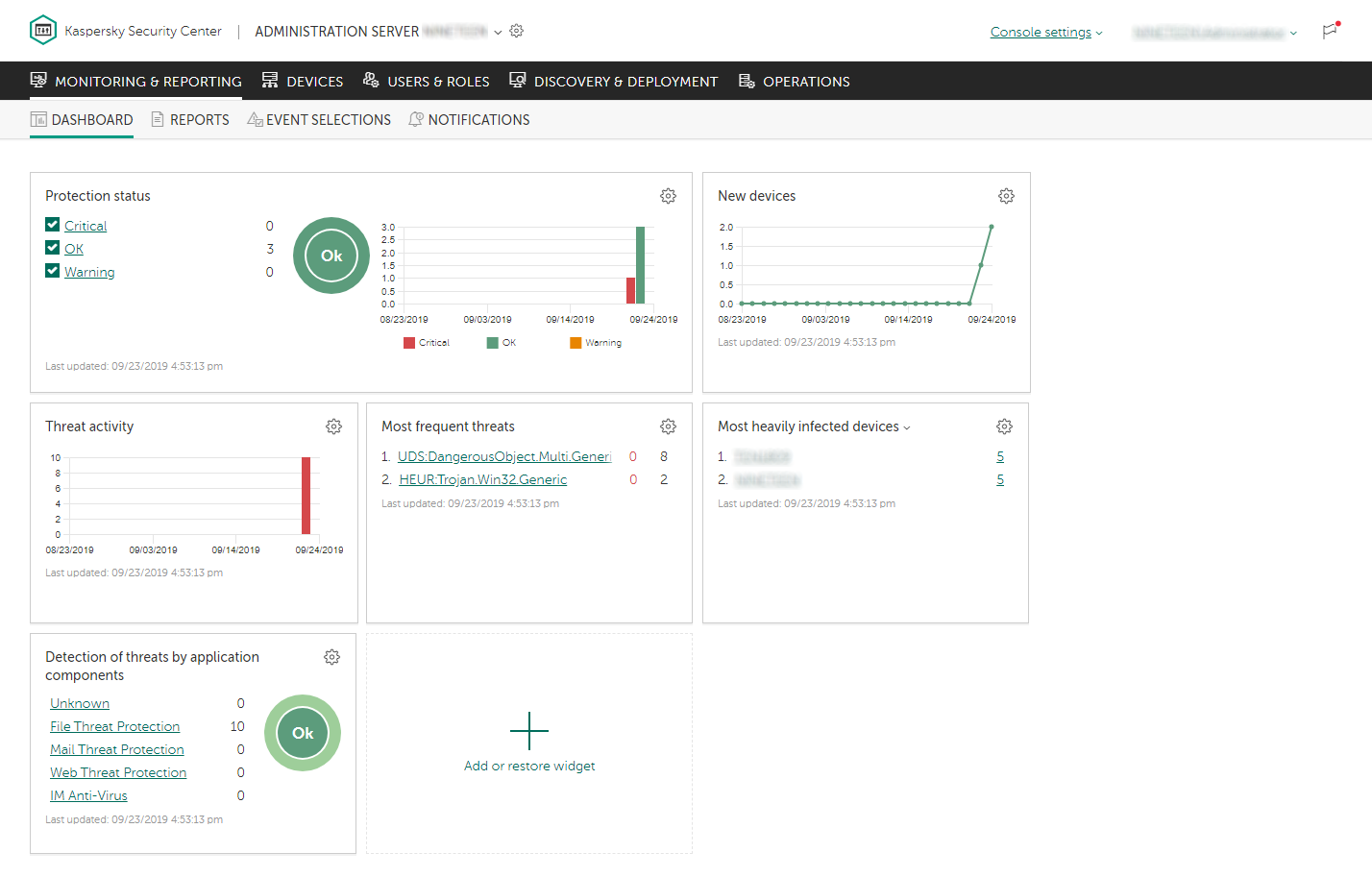

In größeren Unternehmen wird erwartet, dass sie vor Ort über IT-Spezialisten verfügen, und in noch größeren Unternehmen über Mitarbeiter, deren Aufgabe ausdrücklich in der Netzwerksicherheit besteht. Hier wird der CTO nach einfachen Echtzeit-Statistiken und einem Management-Überblick suchen, die es ermöglicht, die Daten zu analysieren und sich auf Probleme zu konzentrieren, wenn diese auftreten. Die Software-Ingenieure, die dafür verantwortlich sind, dass das AV-Paket korrekt und angemessen geladen und auf neuen Rechnern installiert wird, spielen dabei eine wichtige Rolle. Fast ebenso wichtig ist es, zu wissen, wann ein Rechner "aus dem Raster fällt", um sicherzustellen, dass sich keine ungeschützten Geräte im LAN befinden. Schließlich gibt es mit ziemlicher Sicherheit einen Helpdesk als erste Verteidigungslinie, der für die Überwachung und Verfolgung von Malware-Aktivitäten und deren angemessene Eskalation zuständig ist. Sie könnten zum Beispiel einen Lösch- und Neustart auf einem kompromittierten Computer veranlassen.

Ausserdem gibt es in dieser größeren, mehrschichtigen Hierarchie noch die Aufgabe der Abhilfe und Nachverfolgung. Zu wissen, dass man eine Malware-Infektion hat, ist nur der Anfang. Der Umgang damit und die Fähigkeit, den Infektionsweg bis zum ursprünglichen Infektionspunkt zurückzuverfolgen, ist wohl die wichtigste Funktion in einem größeren Unternehmen. Wenn eine Schwachstelle in der Netzwerksicherheit und in der Gestaltung der Betriebsabläufe nicht eindeutig identifiziert werden kann, dann ist es wahrscheinlich, dass ein solcher Verstoß irgendwann in der Zukunft erneut auftritt. Für diese Aufgabe sind umfassende Analysen und forensische Werkzeuge erforderlich, wobei der Schwerpunkt auf dem Verständnis des zeitlichen Ablaufs eines Angriffs oder einer Infektion durch einen kompromittierten Computer liegt. Die Bereitstellung dieser Informationen in kohärenter Form ist nicht einfach. Diese erfordert den Umgang mit riesigen Datenmengen und die Instrumente zum Filtern, Kategorisieren und Hervorheben von Problemen, während sie sich entwickeln, oft in Echtzeit.

Aufgrund dieser grundlegenden Unterschiede ist es von entscheidender Bedeutung, die geeignete Software für das Unternehmen und das Risikoprofil, dem es ausgesetzt ist, zu ermitteln. Eine Unterspezifizierung führt zu Verstößen, die nur schwer zu bewältigen sind. Eine Überspezifizierung führt zu einem System, das so komplex ist, dass niemand wirklich versteht, wie es eingesetzt, verwendet und gewartet werden soll, und das Unternehmen ist dann aufgrund von Missverständnissen und mangelnder Compliance angreifbar.

Sie müssen sich entscheiden, ob Sie ein Paket für ein lokales Netzwerk mit Server-Installation oder eine vollständig cloudbasierte Lösung wählen. Beides hat seine Vor- und Nachteile, und vieles hängt von Ihrer bestehenden Infrastruktur und Ihren Arbeitsmethoden ab. Es gibt keinen Grund, warum ein Ansatz von Natur aus besser ist als ein anderer.

Am größeren Ende des Marktes bieten CrowdStrike, Endgame und FireEye allesamt außergewöhnlich leistungsfähige Werkzeuge. Wie gut sie zu Ihrem Unternehmen passen, sowohl wie es heute ist als auch wie Sie es in den nächsten fünf Jahren ausbauen wollen, muss sorgfältig geplant werden. Sowohl in der Planungs- als auch in der Einführungsphase sind externe Fachleute und Berater gefragt, und alle diese Instrumente erfordern einen erheblichen Schulungs- und Betreuungsaufwand. Sie bieten jedoch ein Leistungsniveau, das sich von den kleineren Paketen völlig unterscheidet. Endgame bietet gleichwertige High-End-Fähigkeiten für große Unternehmen.

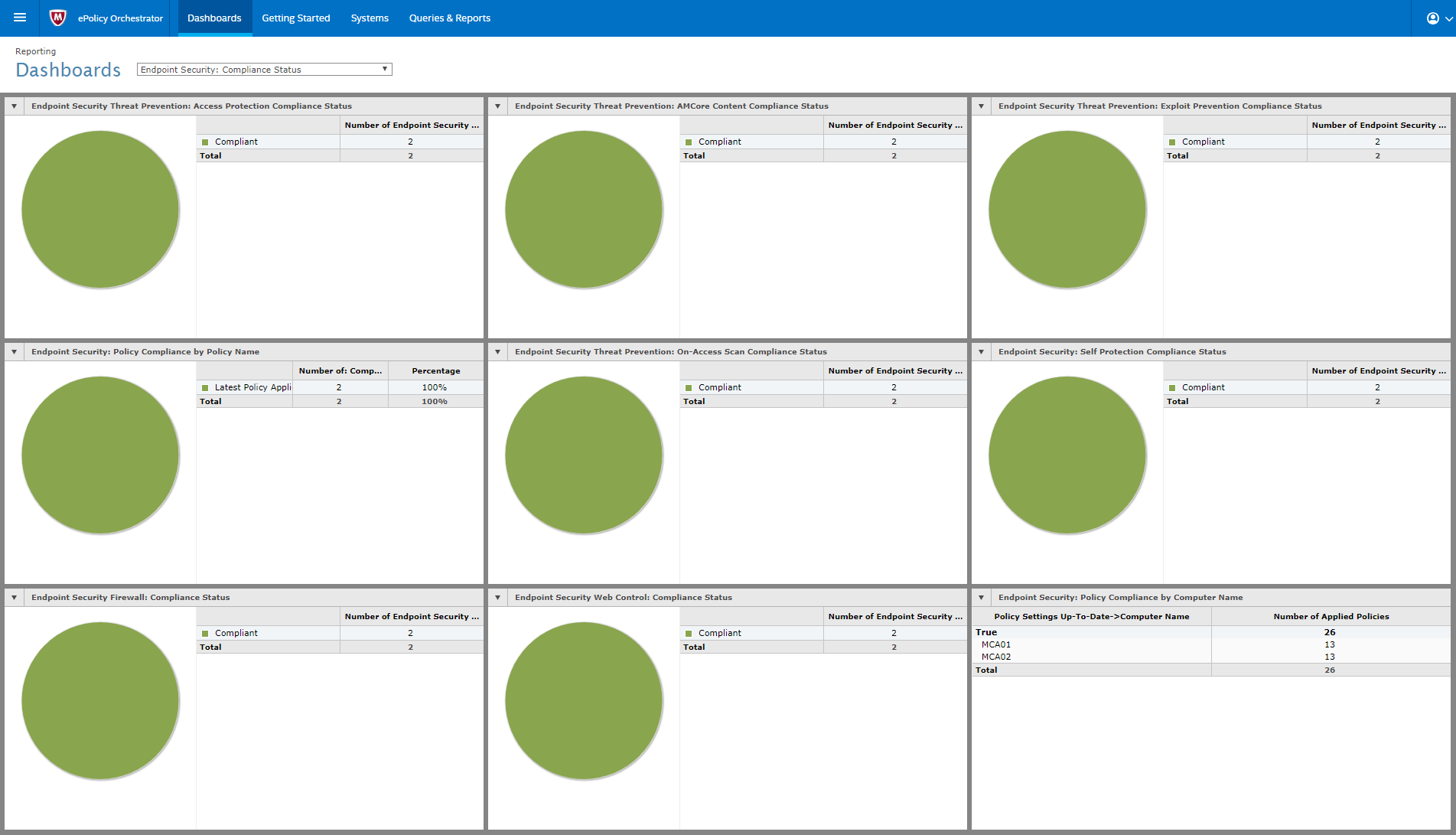

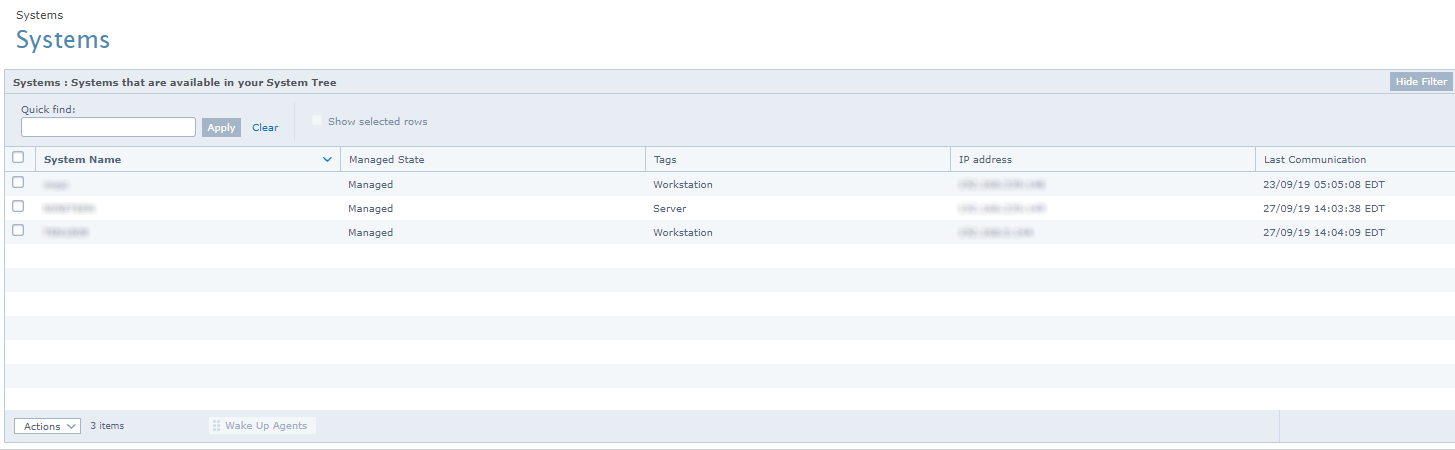

McAfee bietet eine Konsole mit umfangreichen Funktionen, die neben dem Endpunktschutz auch zur Verwaltung vieler anderer Produkte verwendet werden kann. Dies bedeutet, dass eine gewisse Schulung und Einarbeitung erforderlich ist, um das Beste daraus zu machen, aber die investierte Zeit wird sich lohnen. Daher wird sie am besten in Unternehmen eingesetzt, die über die entsprechenden IT-Ressourcen verfügen, um die Vorteile der Konsole voll auszuschöpfen.

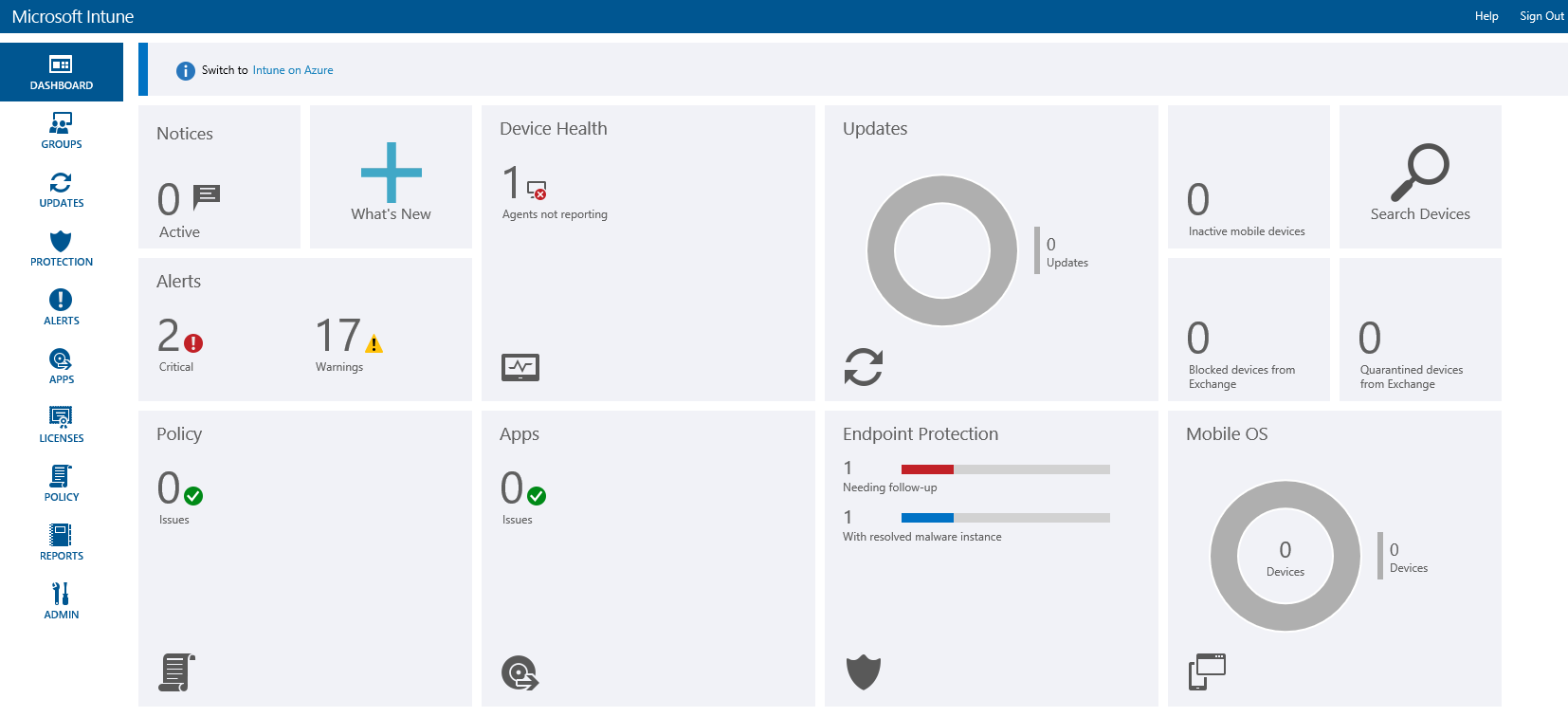

Microsoft's Intune deckt den Bereich vom KMU-Markt bis zum größten globalen Unternehmen ab, wie man es erwarten würde, da Microsoft es intern einsetzt. Es verfügt über eine übersichtliche, leicht verständliche Benutzeroberfläche und lässt sich hervorragend in Active Directory und die gesamte Palette der richtliniengesteuerten AD-Lösungen integrieren. Für viele Kunden, die sich auf die Microsoft-Unternehmensplattform konzentrieren, bietet diese Lösung als Teil einer vollständig verwalteten Gesamtlösung erhebliche Vorteile.

Cisco bietet ein Produkt mit einer Fülle von Funktionen. Die gut gestaltete Konsole macht es leicht, das Wesentliche zu finden, auch wenn es etwas Einarbeitungszeit braucht, um das Produkt optimal zu nutzen.

SparkCognition präsentiert anspruchsvolle Funktionen in einer übersichtlichen, leicht zu navigierenden Konsole.

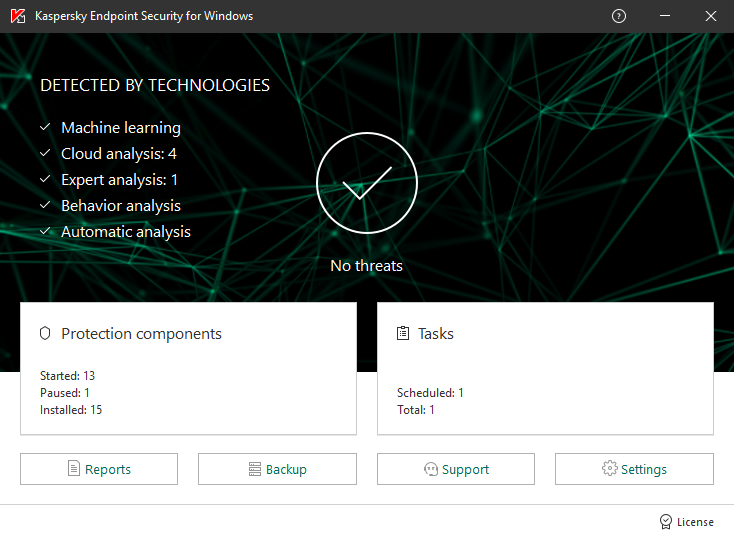

Kaspersky und Sophos bieten leistungsstarke, einfach zu verwaltende Produkte, die sich für KMUs und größere Unternehmen gleichermaßen eignen.

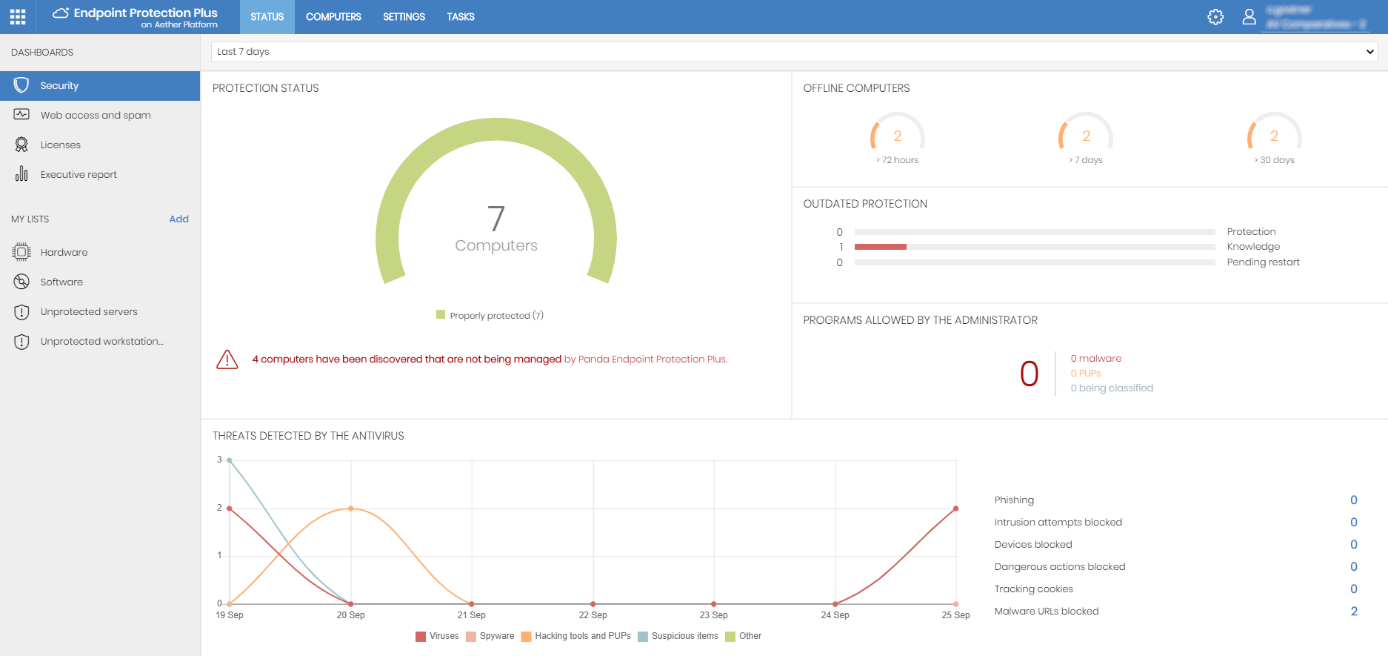

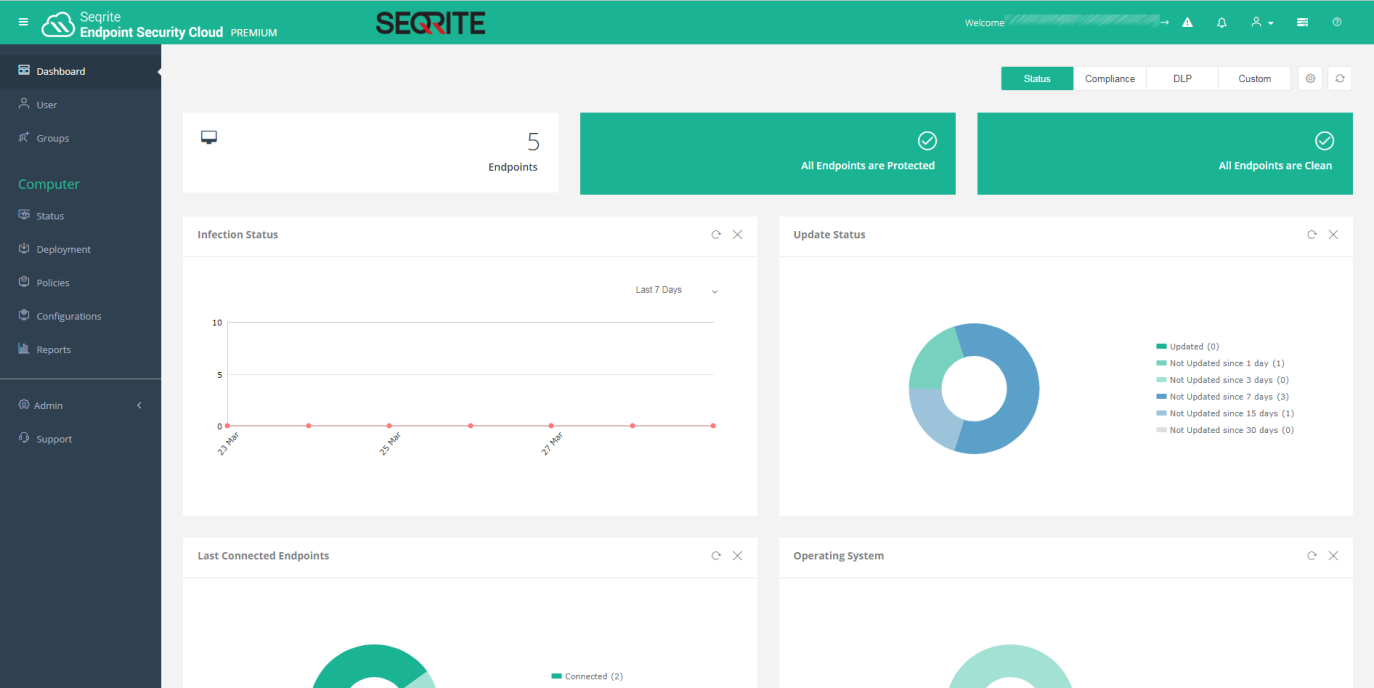

Für kleinere Unternehmen bieten Avast, Bitdefender, ESET, Fortinet, K7, Panda und Seqrite starke und kohärente Lösungen. Sie alle sind auch für größere Unternehmen geeignet und ermöglichen so ein Wachstum des Unternehmens.

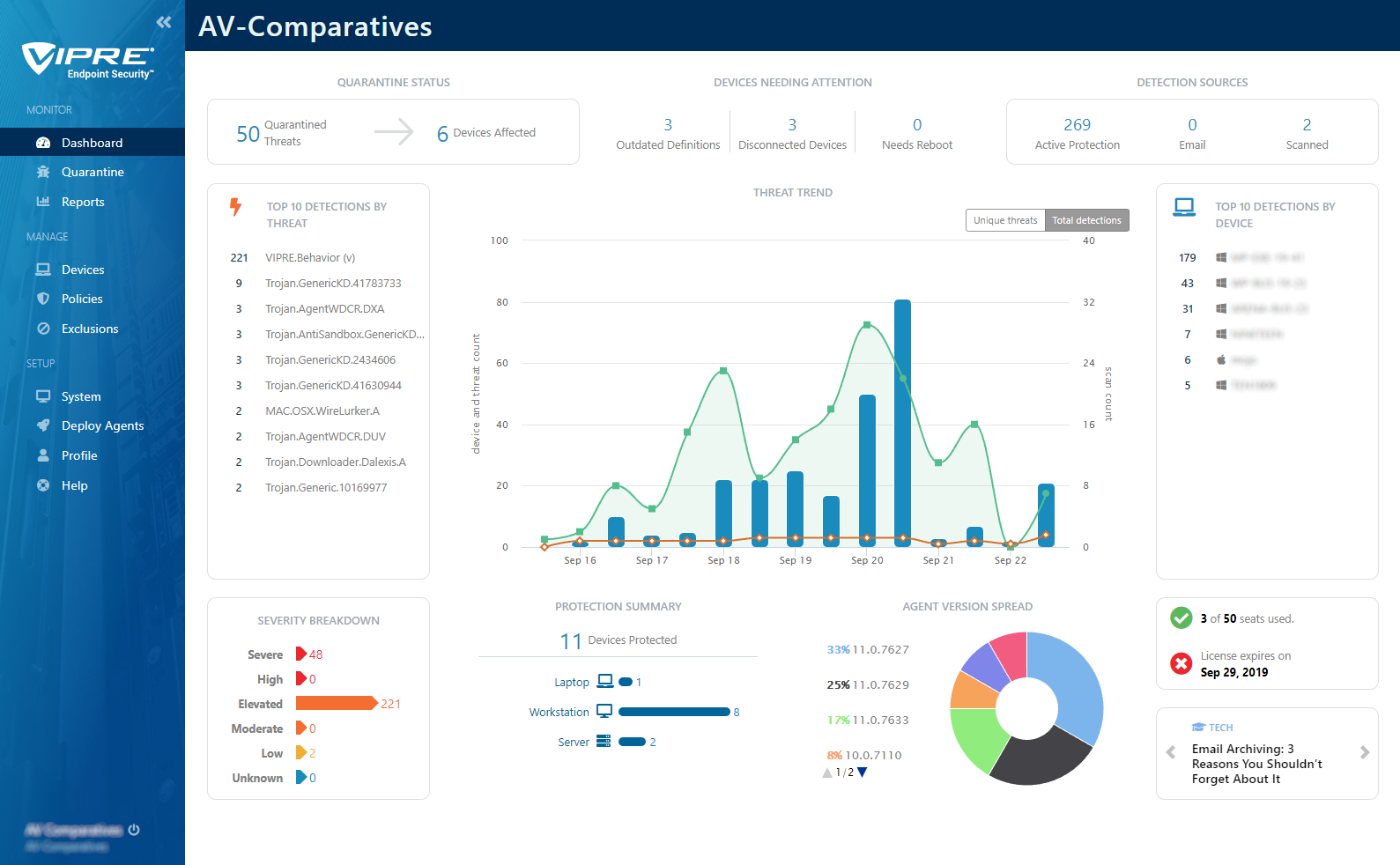

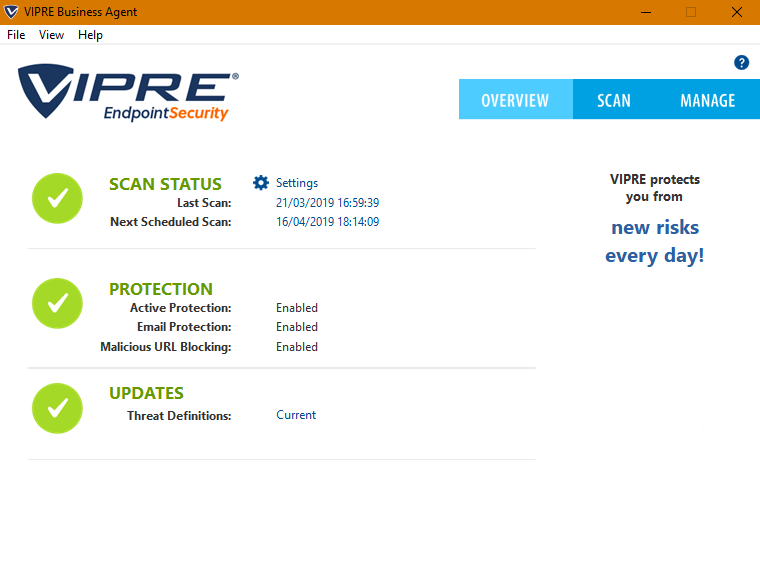

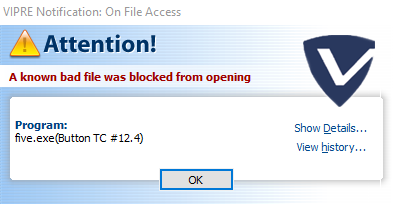

Die Einfachheit und Übersichtlichkeit von VIPRE macht es zu einer sehr guten Wahl für kleinere Unternehmen mit begrenzten IT-Ressourcen, obwohl es viel Raum für Wachstum lässt.

Geprüfte Produkte

Die folgenden Business-Produkte wurden unter Microsoft Windows 10 1903 64-bit getestet:

In Unternehmensumgebungen und bei Unternehmensprodukten im Allgemeinen ist es üblich, dass die Produkte vom Systemadministrator gemäß den Richtlinien des Herstellers konfiguriert werden, und so haben wir alle Hersteller aufgefordert, ihre jeweiligen Produkte zu konfigurieren. Etwa die Hälfte der Hersteller liefert ihre Produkte mit optimalen Standardeinstellungen aus, die sofort einsatzbereit sind, und wir haben daher keine Einstellungen geändert. Die Cloud- und PUA-Erkennung war bei allen Produkten aktiviert. Wir beziehen derzeit keine PUA in unsere Malware-Tests ein.

Nachfolgend haben wir relevante Abweichungen von den Standardeinstellungen (d.h. von den Herstellern vorgenommene Änderungen) aufgeführt:

Bitdefender: "HyperDetect", "Device Sensor" und "EDR-Sensor" deaktiviert.

Cisco: alles aktiviert.

CrowdStrike: alles aktiviert und auf Maximum eingestellt, d.h. "Extra Aggressive".

Endgame: Aktivierte Software- und Hardware-Schutzoptionen: alle aktiviert; Geschützte Anwendungen: "Browser", "Microsoft Suite" (einschließlich Fltdr.exe und EQNEDT32.exe), "Java" und "Adobe". Malware (beim Ausführen und beim Schreiben): On – Prevent mode; Process Injection: “On – Prevent mode”; Optionen: alle aktiviert; Schwellenwert "Aggressiv". Schädliche Verhaltensweisen: alle aktiviert; Credential Dumping: aktiviert; Ransomware: deaktiviert. Beachten Sie, dass die Einstellungen in der neueren Version umbenannt/neu geordnet wurden.

FireEye: "Real-Time Indicator Detection" deaktiviert, "Exploit Guard" und "Malware Protection" aktiviert.

Fortinet: Real-Time protection, FortiSandbox, Webfilter und Application Firewall (für die Verwendung von Detect & Block Exploits) aktiviert.

McAfee: "Email attachment scanning" aktiviert; "Real Protect" aktiviert und auf Empfindlichkeit "high" eingestellt, "read/write scan of Shadow Copy Volumes" deaktiviert, "Access Protection" und "Exploit Prevention" deaktiviert.

Microsoft: Cloud-Schutzniveau auf "High" eingestellt.

Sophos: "Web Control" und "Protect against data loss" deaktiviert.

SparkCognition: alle "Policy Settings" und alle "Attack Vectors" Einstellungen aktiviert.

Trend Micro: Verhaltenskontrolle: "Monitor new encountered programs downloaded through web" aktiviert; "Certified Safe Software Service for Behaviour monitoring" aktiviert; "Smart Protection Service Proxy" aktiviert; "Use HTTPS for scan queries" aktiviert; Sicherheitsstufe der Web-Reputation auf "Medium" gesetzt; "Send queries to Smart Protection Servers" deaktiviert; "Block pages containing malicious script" aktiviert; Echtzeit-Scan eingestellt auf "All scannable files", "Scan compressed files to Maximum layers 6"; "CVE exploit scanning for downloaded files" aktiviert; "ActiveAction for probable virus/malware" auf Quarantäne eingestellt; Bereinigungstyp auf "Advanced cleanup" eingestellt und "Run cleanup when probable virus/malware is detected" aktiviert; "Block processes commonly associated with ransomware" aktiviert; "Anti-Exploit Protection" aktiviert; alle "Suspicious Connection Settings" aktiviert und auf Blockieren eingestellt.

Avast, ESET, K7, Kaspersky, Panda, Seqrite, Symantec, VIPRE: Standardeinstellungen.

Informationen über zusätzliche Drittanbieter-Engines/Signaturen, die von einigen der Produkte verwendet werden: Cisco, FireEye, Seqrite und VIPRE verwenden die Bitdefender Engine (zusätzlich zu ihren eigenen Schutzfunktionen).

Wir beglückwünschen die Anbieter, die an der Business Main-Test Series teilnehmen. Dass sie ihre Produkte öffentlich von einem unabhängigen Labor testen lassen, beweist ihr Engagement für die Verbesserung ihrer Produkte, die Transparenz gegenüber ihren Kunden und ihr Vertrauen in die Qualität ihrer Produkte.

Testverfahren

Die Testreihe besteht aus drei Hauptteilen:

Der Real-World Protection Test ahmt Online-Malware Angriffe nach, denen ein typischer Geschäftsanwender beim Surfen im Internet begegnen kann.

Der Malware Protection Test berücksichtigt ein Szenario, bei dem die Malware bereits auf der Festplatte vorhanden ist oder z. B. über das lokale Netzwerk oder ein Wechseldatenträger in das Testsystem gelangt, anstatt direkt aus dem Internet.

Zusätzlich zu jedem der Schutztests wird ein False Positives Test durchgeführt, um zu prüfen, ob ein Produkt legitime Software fälschlicherweise als schädlich identifiziert.

Der Performance Test untersucht, wie sich die einzelnen Produkte auf die Systemleistung auswirken, d.h. wie sehr sie die normale Nutzung des PCs bei der Ausführung bestimmter Aufgaben verlangsamen.

Dieser zweite Halbjahresbericht 2019 enthält auch die Ergebnisse des neuen Enhanced Real-World Test (Schutz vor fortgeschrittenen persistenten Bedrohungen), der die Produkte hinsichtlich ihrer Fähigkeit bewertet, anspruchsvolle Angriffe wie dateilose Bedrohungen und Exploits zu blockieren. Vor allem Unternehmen sind häufig Ziel solcher Angriffe. Diese Art von Audit wurde häufig von Analysten und CISOs gefordert. Folglich wird sie ein wertvoller Indikator dafür sein, ob die Sicherheitsprodukte für Unternehmen ihren Ansprüchen gerecht werden.

Im Jahr 2020 wird der erweiterte Praxistest ein separater Test sein (nicht Teil der Haupttestreihe), der einen eigenen Bericht enthält.

Zur Vervollständigung des Bildes über die Fähigkeiten der einzelnen Produkte enthält der Bericht auch eine Bewertung der Benutzeroberfläche.

Einige der Produkte im Test richten sich eindeutig an größere Unternehmen und Organisationen, während andere eher für kleinere Unternehmen geeignet sind. Weitere Einzelheiten finden Sie im Abschnitt über die einzelnen Produkte.

Bitte beachten Sie, dass einige der aufgeführten Anbieter mehr als ein Geschäftsprodukt anbieten. In solchen Fällen können andere Produkte in der Reihe eine andere Art von Verwaltungskonsole haben (serverbasiert im Gegensatz zu cloudbasiert oder umgekehrt); sie können auch zusätzliche Funktionen enthalten, die in dem getesteten Produkt nicht enthalten sind, wie z.B. Endpoint Detection & Response (EDR). Die Leser sollten nicht davon ausgehen, dass die Testergebnisse für ein Produkt aus der Produktpalette eines Anbieters zwangsläufig auch für ein anderes Produkt desselben Anbieters gelten.

Test-Ergebnisse

Real-World Protection Test (August-November)

Die nachstehenden Ergebnisse basieren auf einem Testsatz, der aus 844 Testfällen (wie bösartigen URLs) besteht, die von Anfang August 2019 bis Ende November 2019 getestet wurden.

| |

Blockiert |

User Dependent |

Kompromitiert |

SCHUTZQUOTE

[Blocked % + (User Dependent %)/2]* |

False-Positives (FPs) |

Panda

|

844 |

– |

– |

100% |

15 |

| Bitdefender |

844 |

– |

– |

100% |

25 |

| Microsoft |

837 |

7 |

– |

99.6% |

45 |

Kaspersky, Sophos

|

840 |

– |

4 |

99.5% |

0 |

| ESET |

840 |

– |

4 |

99.5% |

1 |

| VIPRE |

840 |

– |

4 |

99.5% |

4 |

| K7 |

836 |

– |

8 |

99.1% |

3 |

| Seqrite |

828 |

14 |

2 |

98.9% |

16 |

| Avast |

832 |

– |

12 |

98.6% |

1 |

| Fortinet |

832 |

– |

12 |

98.6% |

4 |

| McAfee |

832 |

– |

12 |

98.6%

|

5 |

| SparkCognition |

828 |

– |

16 |

98.1%

|

1 |

| Endgame |

821 |

– |

23 |

97.3%

|

26 |

| Cisco |

820 |

– |

24 |

97.2%

|

1 |

| CrowdStrike |

814 |

– |

30 |

96.4% |

6 |

| FireEye |

772 |

– |

72 |

91.5% |

0 |

Malware Protection Test (September)

Die folgende Tabelle zeigt die Ergebnisse des Business Malware Protection Tests:

False-Positives (False-Alarm) Test mit gängiger Business-Software

Es wurde auch ein Fehlalarmtest mit gängiger Unternehmenssoftware durchgeführt. Wie erwartet, hatten alle getesteten Produkte Null Fehlalarme bei gängiger Unternehmenssoftware.

| |

Malware-Schutzrate |

Fehlalarme bei gängiger Business-Software |

| Avast. SparkCognition, Trend Micro |

100% |

0 |

| Microsoft, Panda, Seqrite |

99.9% |

0 |

| Bitdefender, Endgame, K7, McAfee, Sophos |

99.8% |

0 |

| Symantec, VIPRE |

99.7% |

0 |

| Cisco |

99.5% |

0 |

| Fortinet, Kaspersky |

99.4% |

0 |

| ESET |

99.3% |

0 |

| FireEye* |

96.2% |

0 |

| Crowdstrike |

96.0% |

0 |

*Während des Malware-Protection-Tests wurde ein FireEye-Produktfehler entdeckt, der dazu führte, dass einige Erkennungen nicht durchgeführt wurden. Der Fehler wurde jetzt behoben.

Um die Erkennungsgenauigkeit und die Dateierkennungsfähigkeiten der Produkte (Fähigkeit, gute Dateien von bösartigen Dateien zu unterscheiden) besser beurteilen zu können, haben wir auch einen Fehlalarmtest mit Non-Business Software und ungewöhnlichen Dateien durchgeführt. Dies dient vor allem als zusätzliche Information, insbesondere für Unternehmen, die häufig ungewöhnliche Non-Business Software oder selbst entwickelte Software verwenden. Die Ergebnisse haben keinen Einfluss auf das Gesamtergebnis des Tests oder auf die Auszeichnung als zugelassenes Geschäftsprodukt. Die festgestellten Fehlalarme wurden von den jeweiligen Anbietern umgehend behoben.

| FP-Rate | Anzahl der FPs auf

Non-Business-Software |

| Sehr niedrig | 0 - 5 |

| Low | 6 - 15 |

| Mittel/Durchschnitt | 16 - 25 |

| High | 26 - 50 |

| Sehr hoch | 51 - 100 |

| Auffallend hoch | > 100 |

| |

FP-Rate mit Non-Business-Software |

| Avast, Bitdefender, Cisco, ESET, Fortinet, K7, Kaspersky, Seqrite, Symantec |

Sehr niedrig |

| CrowdStrike, FireEye, McAfee, Microsoft, Panda, Sophos |

Low |

| Endgame, Trend Micro, VIPRE |

Medium |

| SparkCognition |

High |

| – |

Sehr hoch |

| – |

Auffallend hoch |

Diese spezifischen Testergebnisse zeigen die Auswirkungen eines Security-Produkts auf die Systemperformanz im Vergleich zu den anderen getesteten Security-Produkten. Die gemeldeten Daten geben nur einen Anhaltspunkt und sind nicht unbedingt unter allen Umständen anwendbar, da zu viele Faktoren eine zusätzliche Rolle spielen können. Die Tester legten die Kategorien Langsam, Mittelmäßig, Schnell und Sehr Schnell fest, indem sie statistische Methoden heranzogen und berücksichtigten, was aus der Perspektive der Nutzer oder im Vergleich zu den Auswirkungen anderer Security-Produkte auffallen würde. Wenn einige Produkte in einem einzelnen Untertest schneller/langsamer sind als andere, spiegelt sich dies in den Ergebnissen wider.

Übersicht der einzelnen AV-C Performance Scores

| Anbieter |

Kopieren von Dateien |

Archivieren /

Wiederherstellen |

Installieren /

Deinstallieren von

Applications |

Starten von Anwendungen |

Download von Dateien |

Browsen von Websites |

| Erster Durchlauf |

Nachfolgender Durchlauf |

Erster Durchlauf |

Nachfolgender Durchlauf |

| Avast |

|

|

|

|

|

|

|

|

| Bitdefender |

|

|

|

|

|

|

|

|

| Cisco |

|

|

|

|

|

|

|

|

| CrowdStrike |

|

|

|

|

|

|

|

|

| Endgame |

|

|

|

|

|

|

|

|

| ESET |

|

|

|

|

|

|

|

|

| FireEye |

|

|

|

|

|

|

|

|

| Fortinet* |

|

|

|

|

|

|

|

|

| K7 |

|

|

|

|

|

|

|

|

| Kaspersky |

|

|

|

|

|

|

|

|

| McAfee |

|

|

|

|

|

|

|

|

| Microsoft |

|

|

|

|

|

|

|

|

| Panda |

|

|

|

|

|

|

|

|

| Seqrite |

|

|

|

|

|

|

|

|

| Sophos |

|

|

|

|

|

|

|

|

| SparkCognition |

|

|

|

|

|

|

|

|

| VIPRE |

|

|

|

|

|

|

|

|

*Fortinet hat uns mitgeteilt, dass Fehler in der getesteten Version zu einer erhöhten Systembelastung geführt haben. Die Möglichkeit, einige neu eingeführte Einstellungen in Version 6.2.0 zu ändern (die eine erhöhte Auswirkung auf die Performance haben), wird im nächsten Build (6.2.2) hinzugefügt, ebenso wie die Fehlerbehebungen.

| Key |

|

Langsam |

|

Mittelmäßig |

|

Schnell |

|

Sehr schnell |

PC Mark Tests

Um einen branchenweit anerkannten Performance Test durchzuführen, haben wir die PC Mark 10 Professional Edition Testsuite verwendet. Nutzer, die den PC Mark 10 Benchmark verwenden, sollten darauf achten, alle externen Faktoren, die die Testsuite beeinflussen könnten, zu minimieren und zumindest die im PC Mark-Handbuch dokumentierten Vorschläge strikt zu befolgen, um konsistente und gültige/brauchbare Ergebnisse zu erhalten. Außerdem sollten die Tests mehrmals wiederholt werden, um sie zu verifizieren. Weitere Informationen zu den verschiedenen Tests für Verbraucherszenarien, die in PC Mark enthalten sind, finden Sie im Whitepaper auf der Website.

"No Security-Software" wird auf einem System ohne installierte Security-Software getestet (Basissystem), das im PC Mark 10-Benchmark 100 Punkte erreicht.

Basissystem: Intel Core i7-8550U Rechner mit 8GB RAM und SSD-Laufwerk

Zusammengefasste Ergebnisse

Nutzer sollten die verschiedenen Untertests nach ihren Bedürfnissen gewichten. Wir haben ein Punktesystem verwendet, um die verschiedenen Ergebnisse zusammenzufassen. Bitte beachten Sie, dass wir für die Untertests "Kopieren von Dateien" und "Starten von Anwendungen" die Ergebnisse für den ersten Durchlauf und für die nachfolgenden Durchläufe getrennt notiert haben. Für den AV-C Score haben wir beim Kopieren der Dateien die gerundeten Mittelwerte des ersten und der nachfolgenden Durchläufe genommen, während wir beim Starten von Anwendungen nur die nachfolgenden Durchläufe berücksichtigt haben. "Sehr schnell" erhält 15 Punkte, "Schnell" erhält 10 Punkte, "Mittelmäßig" erhält 5 Punkte und "Langsam" erhält 0 Punkte. Dies führt zu den folgenden Ergebnissen:

| | AV-C Score | PC Mark Score | Impact Score |

| 1. | ESET | 90 | 99.3 | 0.7 |

| 2. | Avast | 90 | 97.9 | 2.1 |

| 3. | K7 | 88 | 99.3 | 2.7 |

| 4. | Kaspersky | 88 | 98.1 | 3.9 |

| 5. | Endgame | 85 | 99.0 | 6.0 |

| 6. | McAfee | 85 | 98.5 | 6.5 |

| 7. | Panda | 85 | 97.8 | 7.2 |

| 8. | CrowdStrike | 85 | 97.5 | 7.5 |

| 9. | Bitdefender | 83 | 98.9 | 8.1 |

| 10. | Seqrite | 83 | 98.6 | 8.4 |

| 11. | VIPRE | 80 | 98.8 | 11.2 |

| 12. | Microsoft | 80 | 98.6 | 12.4 |

| 13. | SparkCognition | 80 | 97.0 | 13.0 |

| 14. | Sophos | 70 | 98.4 | 21.6 |

| 15. | FireEye | 70 | 98.3 | 21.7 |

| 16. | CISCO | 70 | 97.2 | 22.8 |

| 17. | Fortinet | 65 | 97.6 | 27.4 |

|

Erweiterter Praxistest (August-November)

Nachfolgend finden Sie die Ergebnisse für die 15 in diesem Test verwendeten Angriffe. Bitte beachten Sie, dass die Ergebnisse nur für die verwendeten Produktversionen und Einstellungen gelten.

| |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

FPs |

Ergebnis |

| Avast |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

14 |

| Bitdefender |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

15 |

| CrowdStrike |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

12 |

| ESET |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

15 |

| FireEye |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

12 |

| Kaspersky |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

15 |

| Sophos |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

9 |

| Key |

|

|

|

Threat erkannt, keine C2-Session, System geschützt |

1 Punkt |

|

Kein Alert angezeigt, aber keine C2-Session aufgebaut, System geschützt |

1 Punkt |

|

Threat nicht erkannt, C2-Session aufgebaut |

0 Punkte |

Unserer Meinung nach sollte das Ziel eines jeden AV/EPP/EDR-Systems darin bestehen, APTs oder andere Malware so früh wie möglich zu erkennen und zu verhindern. Mit anderen Worten: Wenn die APT vor, bei oder kurz nach der Ausführung erkannt wird und somit die Öffnung eines Befehls- und Kontrollkanals verhindert wird, besteht keine Notwendigkeit, Aktivitäten nach der Ausnutzung zu verhindern. Ein guter Einbrecheralarm sollte ausgelöst werden, wenn jemand in Ihr Haus einbricht, und nicht erst, wenn er anfängt, Dinge zu stehlen.

Ein Produkt, das bestimmte Funktionen (z. B. E-Mail-Anhänge, Skripte) in unserem FP-Test blockiert, würde nicht zertifiziert werden. Keines der getesteten Produkte zeigte jedoch ein solches Verhalten in den Fehlalarm-/Funktionsblockierungsszenarien, die in diesem speziellen Test verwendet wurden.

Wenn ein benutzerabhängiger Alarm angezeigt würde, würden wir einen halben Punkt vergeben. In diesem speziellen Test gab es jedoch keine solchen Fälle.

Beobachtungen zu Unternehmensprodukten

In diesem Abschnitt berichten wir über alle zusätzlichen Informationen, die für die Leser von Interesse sind. Ein Beispiel könnte ein Programm mit EDR-Funktionen sein, das eine Art von Erkennung meldet, ohne sie tatsächlich zu blockieren. In diesem Test gab es zwar keine derartigen Fälle, aber andere interessante Punkte werden im Folgenden erwähnt.

Avast: In drei Fällen gab es keinen Alarm, aber auch keine stabile C2-Sitzung.

Bitdefender: Fast alle Erkennungen erfolgten beim Zugriff, d.h. bevor die Bedrohung ausgeführt wurde.

CrowdStrike: Alle Erkennungen erfolgten während der Ausführung der Bedrohungen. Die Fälle #4, #5 und #11 zeigten keine Warnung auf dem Client (obwohl sie blockiert wurden), wurden aber in der Web-Konsole gemeldet.

ESET, Kaspersky: Alle Bedrohungen wurden blockiert: die meisten während der Ausführung und einige wenige, bevor die Bedrohung ausgeführt wurde (On-Access).

FireEye: In einem Fall gab es keinen Alarm, aber auch keine stabile C2-Sitzung.

Sophos: Die meisten Bedrohungen wurden während der Ausführung blockiert.

Interessierte Leser können den vollständigen Bericht hier finden: https://www.av-comparatives.org/tests/enhanced-real-world-test-2019-enterprise/

Produkt Reviews

Auf den folgenden Seiten finden Sie Bewertungen der Benutzeroberflächen aller getesteten Produkte. Diese berücksichtigen die Erfahrungen bei der Verwendung der Produkte im realen Leben. Bitte beachten Sie, dass die Rezensionen keine Testergebnisse berücksichtigen. Wir bitten die Leser daher, sich sowohl die Rezension als auch die Testergebnisse anzusehen, um sich ein vollständiges Bild von einem Produkt zu machen.

Wir betrachten zunächst die Art des Produkts, d.h. ob die Konsole cloud- oder serverbasiert ist, und welche Art von Geräten/Betriebssystemen geschützt und verwaltet werden können.

Der nächste Abschnitt befasst sich mit der Installation und Bereitstellung des Produkts. Für serverbasierte Produkte beschreiben wir den Prozess der Installation der Konsole auf dem Server (dies gilt natürlich nicht für cloudbasierte Konsolen). Der nächste Schritt - der für alle Produkte gilt - besteht darin, den Verwaltungsagenten und die Endpoint-Protection-Software auf den Client-PCs zu installieren.

Die Überprüfung geht dann zur laufenden Nutzung über, d.h. zu den alltäglichen Verwaltungsaufgaben wie Überwachung und Wartung, die durchgeführt werden müssen.

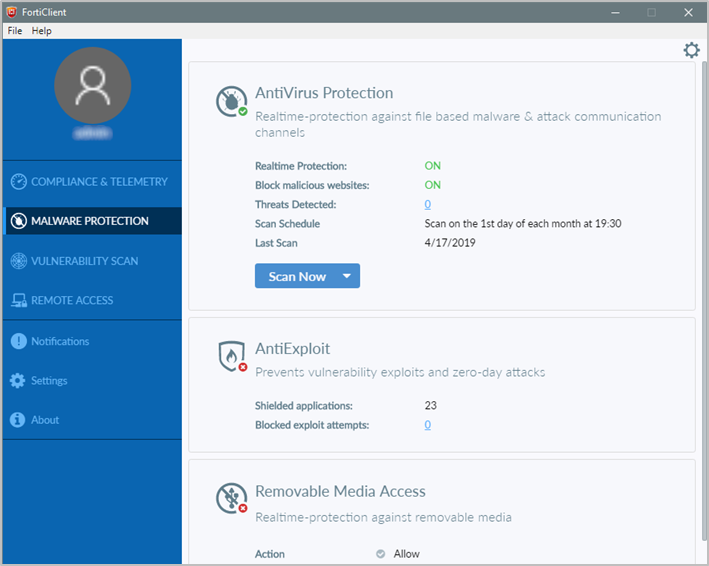

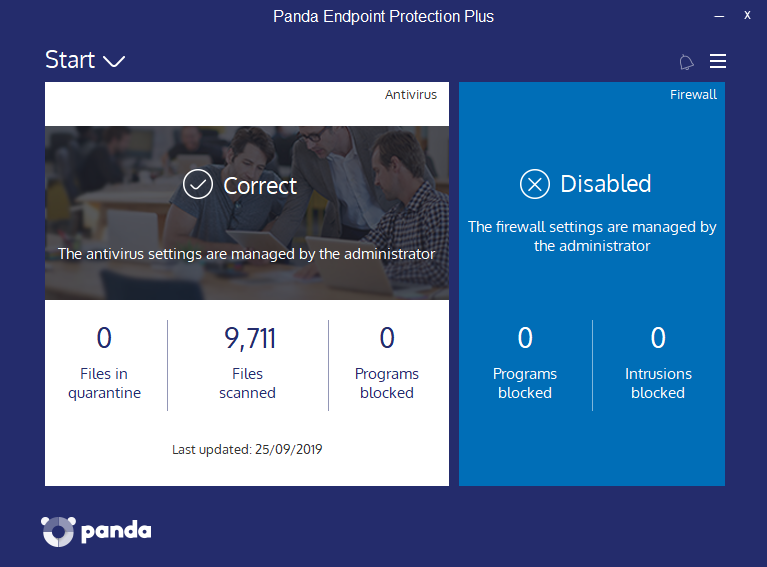

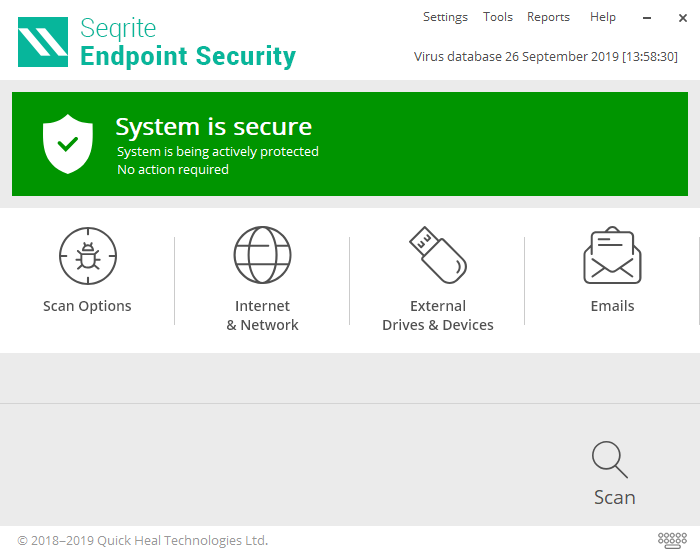

Schließlich werfen wir einen Blick auf die auf dem Client installierte Endpunktschutz-Software. Hier prüfen wir, ob der Endpunktbenutzer Aufgaben wie Scans und Updates selbst durchführen kann oder ob solche Aufgaben ausschließlich vom Administrator über die zentrale Verwaltungskonsole gesteuert werden.

Fazit

Avast Business Antivirus Pro Plus ist ein starkes Cloud-basiertes Produkt, das sich an kleine bis mittlere Unternehmen richtet. Die Benutzeroberfläche ist klar und übersichtlich, und die Standardeinstellungen sind für kleinere Unternehmen sinnvoll. Ein nicht technisch versierter Benutzer sollte keine Probleme haben, das Programm zu installieren und die Ereignisse zu verfolgen. Es ist wahrscheinlich eher für kleinere Unternehmen gedacht. Dennoch verfügt es über Gruppierungs- und Profilfunktionen zum Schutz größerer Bestände. Uns gefiel die unkomplizierte Art der Plattform.

Über das Produkt

Avast Business Antivirus Pro Plus verwendet eine Cloud-basierte Konsole zur Verwaltung der Endpunkt-Software. Das Produkt schützt Windows-Clients, Windows-Server und macOS-Geräte. Zu den Funktionen für Windows-Clients gehören Anti-Spam, Datenvernichtung, ein VPN sowie Daten- und Identitätsschutz. Für Windows Server werden Exchange- und SharePoint-Sicherheit angeboten. Eine Patch-Verwaltungsfunktion ist für alle Windows-Computer enthalten. Für die automatische Installation von Patches ist jedoch eine Avast Patch Management-Lizenz erforderlich.

Start und Betrieb

Es muss keine Serverkomponente installiert werden, da die Anwendung über eine cloudbasierte Konsole ausgeführt wird. Sie erstellen das Konto, wenden die entsprechende Lizenzierung an und fügen dann Geräte hinzu. Die Bereitstellung kann per Remote-Push, durch Herunterladen eines Installationspakets oder durch Senden eines Download-Links per E-Mail erfolgen. Das Installationsprogramm wird in zwei Größen angeboten, die beide sehr einfach zu bedienen sind. Es gibt eine Light-Version mit einer Größe von etwa 6 MB, bei der es sich lediglich um einen Downloader handelt. Die Vollversion ist rund 300 MB groß und kann offline ausgeführt werden. Die Light-Version ist ideal für kleinere Netzwerke, die Vollversion ist besser für größere Installationen geeignet, um den Internetverkehr zu minimieren. Der Assistent bietet die Möglichkeit, vorhandene AV-Produkte der Konkurrenz zu entfernen.

Alltägliches Management

Auf der Serverkonsole gibt es auf der linken Seite eine Reihe von Hauptmenüs. Diese sind: Dashboard, Notifications, Devices, Tasks, Patches, Device Settings, Reports, Subscriptions. Help & Support und General Settings befinden sich am unteren Rand.

Die Standardseite Dashboard gibt einen umfassenden und klaren Überblick über die Installation und ihren Verlauf. Sie sehen, wie viele Lizenzen Sie bereitgestellt haben, wie viele noch auf ihre Aktivierung warten, wann der letzte Scan durchgeführt wurde und wie viele Bedrohungen gefunden wurden. Die Statusanzeige am oberen Rand der Seite warnt vor Problemen, z. B. vor veralteten Computern oder Malware-Funden. Für den nicht fachkundigen Administrator ist dies ein einfacher und beruhigender Überblick. Es gibt auch Zusammenfassungen der Situationen bei der Patch-Verwaltung, der Betriebssystemverteilung und der Erkennung von Bedrohungen.

Notifications fasst alle wichtigen Ereignisinformationen an einem Ort zusammen. Sie können ein Malware-Ereignis auch von hier aus in die Virus Chest (Quarantäne) auf dem betroffenen Computer übertragen. Der Bereich Notifications Settings ist umfassend. Hier können Sie festlegen, wie Benachrichtigungen in einer Vielzahl von Szenarien gehandhabt werden sollen. Besonders gut gefallen hat uns die Option "“if not read then send email notification" (Wenn nicht gelesen, dann E-Mail-Benachrichtigung senden), die für jede Einstellung auf "instantly" (sofort), "batched end of week" (gebündelt am Ende der Woche) oder "never" (nie) eingestellt werden kann. Damit haben Sie die Kontrolle darüber, wie Sie bei einem Ereignis benachrichtigt werden. So können Sie sicherstellen, dass Sie nicht mit Informationen überschwemmt werden, die nicht unmittelbar relevant sind.

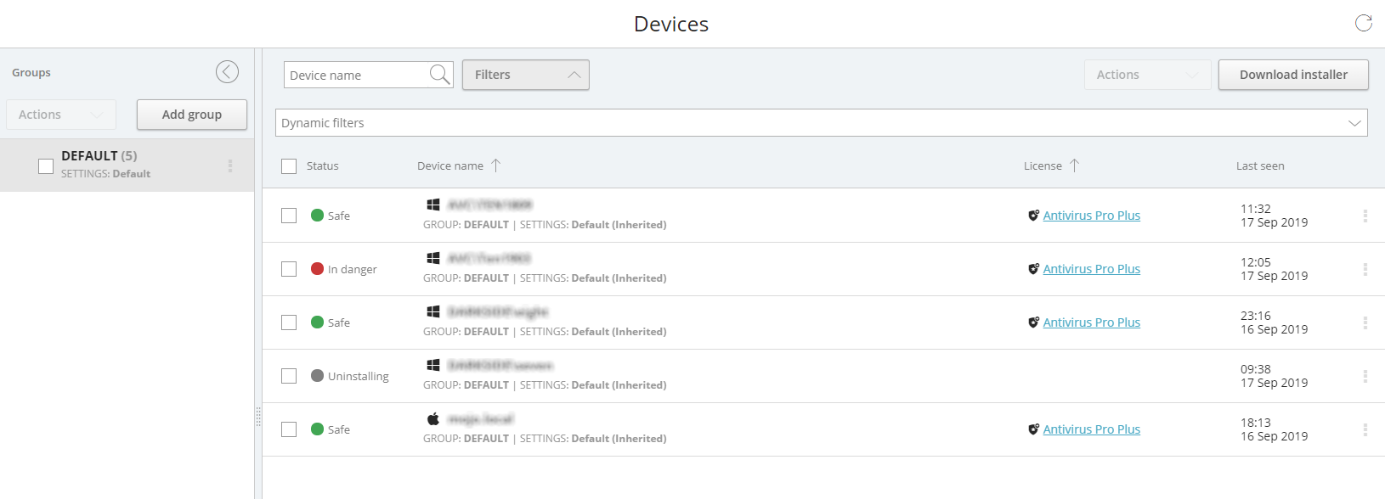

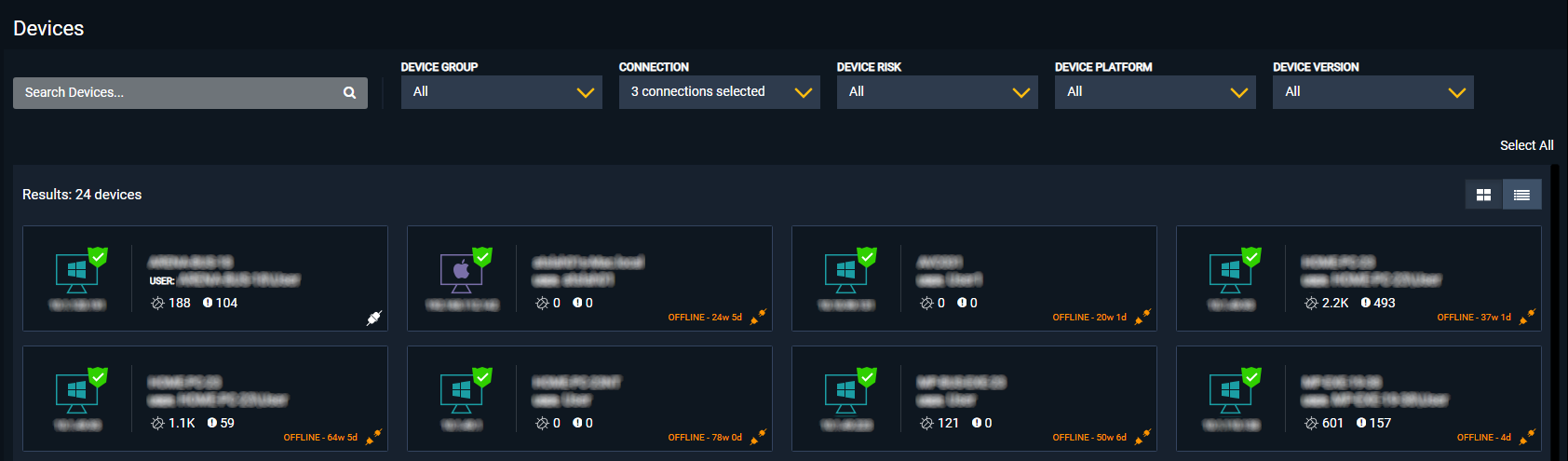

Die Registerkarte Devices (Screenshot oben) zeigt die Konfiguration jedes Geräts, die Lizenzierung und die Zeit zudem das Gerät zuletzt gesehen wurde. Sie können Geräte in Gruppen zusammenfassen und Einstellungen und Richtlinien über diese Gruppe anwenden.

Tasks ist ein leistungsfähiger Planerbereich. Hier kann der Administrator Aufgaben erstellen, um bestimmte Ereignisse auszuführen. Führen Sie zum Beispiel jeden Tag um 14 Uhr einen kurzen Scan durch. Sie können damit auch eine kurze Nachricht an Ihre Geräte senden, das Gerät aktualisieren und es auch herunterfahren. Es handelt sich um einen einfachen Aufgabenmanager, der jedoch nützliche Funktionen für kleine Büros und Organisationen bietet.

Zum Zeitpunkt der Erstellung dieses Artikels (September 2019) war Patches als "neue" Funktion in der Menüspalte der Konsole markiert. Sie überwacht den Status der installierten Anwendungen und weist darauf hin, wenn neuere Versionen verfügbar sind. Dabei werden sowohl Anwendungen von Microsoft als auch von Drittanbietern berücksichtigt. Die Statusanzeige am oberen Rand des Dashboards warnt, wenn auf einem Gerät kritische oder unkritische Patches fehlen. Über einen Link gelangen Sie auf die Seite Patches, auf der Sie sehen, welche Geräte betroffen sind. Wenn Sie auf ein Gerät klicken, wird eine Liste der fehlenden Patches angezeigt, zusammen mit praktischen Download-Links.

Mit Device Settings können Sie eine Einstellungsvorlage erstellen, die dann auf eine Gruppe von Geräten angewendet wird. Hier haben Sie Zugriff auf alle Kontrollfunktionen für das Gerät. So können Sie festlegen, dass die Dateiprüfung eingeschaltet ist, der Antispam-Dienst läuft, die Firewall aktiviert sein muss usw. Über diese Vorlagen können Sie Richtlinien auf Geräte anwenden.

Die Registerkarte Reports bietet Zugang zu allen Statistiken über das System und seine Benutzer. Sie können sich hier einen Überblick verschaffen und es ist ein besserer und umfassenderer Überblick als die Dashboard-Ansicht. Unser einziger Kritikpunkt ist, dass wir keine Möglichkeit gefunden haben, ein PDF dieser Seite per E-Mail zu versenden oder in einer Datei zu speichern, was ein nützlicher Tagesbericht gewesen wäre.

Wie zu erwarten, zeigt Subscriptions die Produktlizenzen an, die Sie derzeit besitzen, und wie viele davon Sie genutzt haben.

Help & Support bietet Links zu verschiedenen Support- und Dokumentationsartikeln, darunter ein Benutzerhandbuch für die Konsole. Diese ist übersichtlich, umfassend und gut erschlossen, auch wenn es an Screenshots mangelt.

Unter General Settings können Sie die Systemzeitzone ändern. Sie können auch einen lokalen Server für Bereitstellungen und Updates erstellen und die Datenbank einer anderen Avast-Konsole importieren.

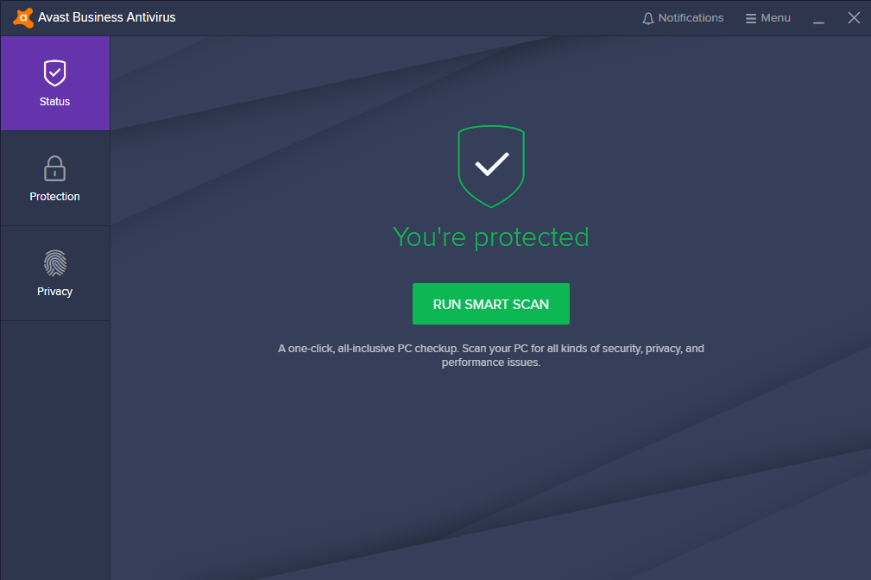

Software zum Schutz von Windows-Endgeräten

Die Windows-Desktop-Schutzsoftware bietet eine breite Palette von Funktionen, ähnlich wie eine normale Desktop-Lösung für Endbenutzer. Die Benutzer können Scans und Updates durchführen. Die zentralen Richtlinien bestimmen, was sie ändern oder anpassen können. Standardmäßig können Windows-Standardbenutzerkonten alle Schutzfunktionen deaktivieren. Admins können dies verhindern, indem sie die Kennwortschutzfunktion in der Konsole aktivieren.

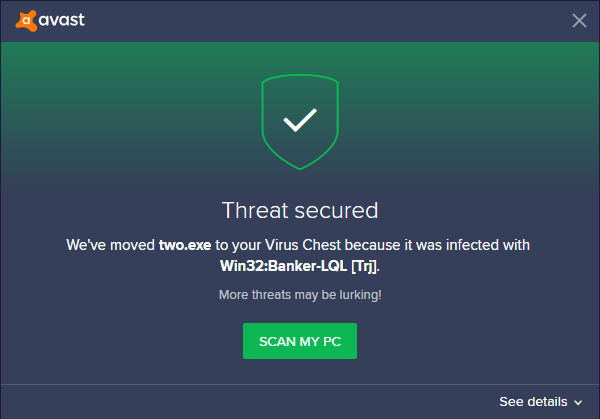

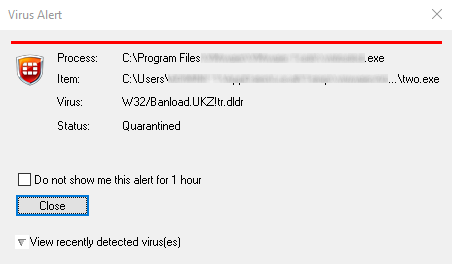

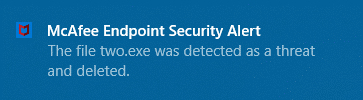

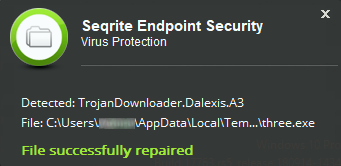

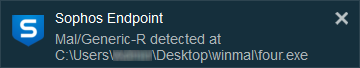

Malware wird bei der Dateikopie erkannt und unter Quarantäne gestellt. Ein Beispiel für eine Warnung ist unten abgebildet. Der Benutzer kann keine anderen Maßnahmen ergreifen, als die Warnung zu schließen.

Die grafische Benutzeroberfläche der Server-Schutzsoftware ist mit der ihres Desktop-Pendants identisch.

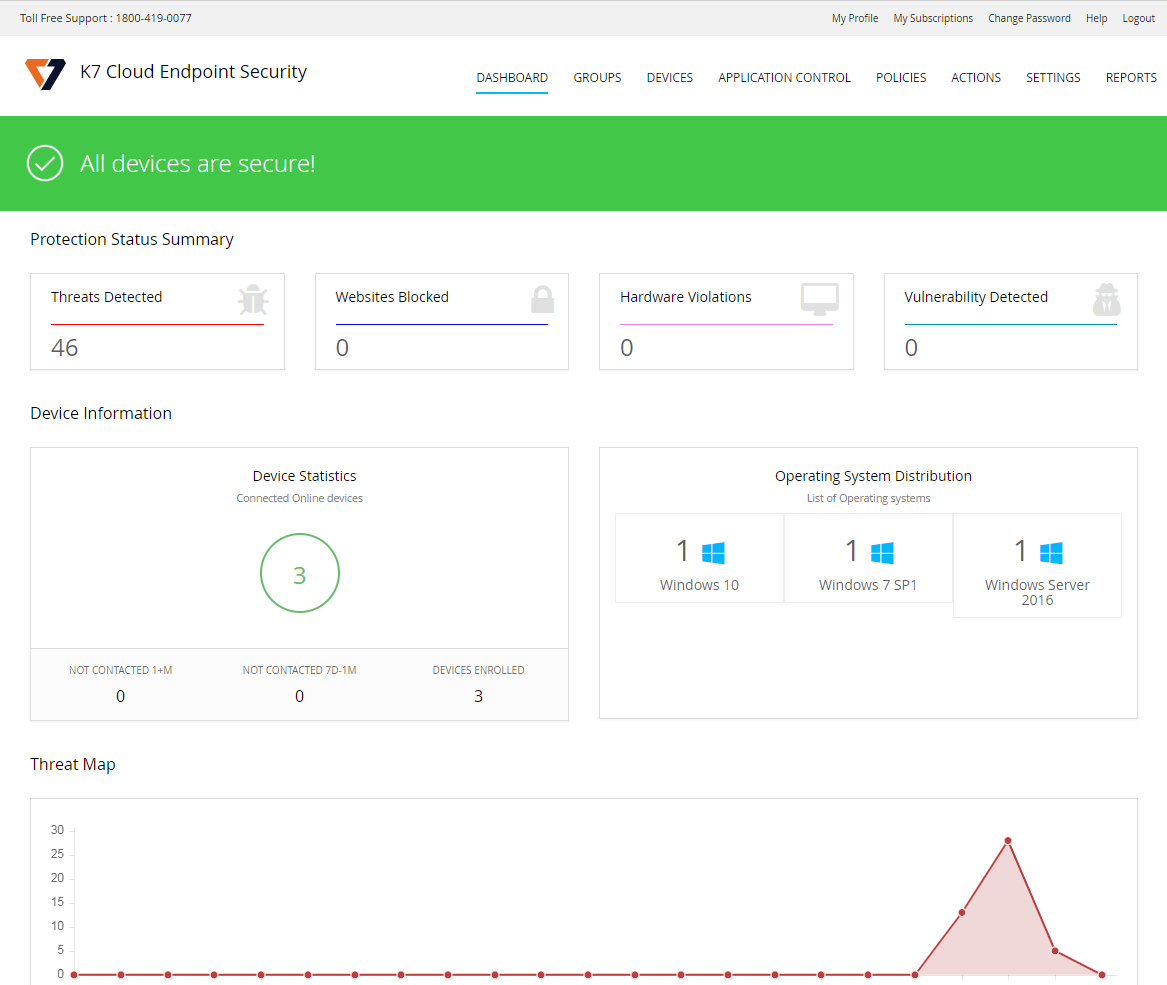

Fazit

An Bitdefender Endpoint Security Elite gibt es viel zu mögen. Das Design der Verwaltungskonsole ist sehr übersichtlich. Relevante Aufgaben sind in Gruppen zusammengefasst, und der Einführungsassistent macht die Installation einfach. Besonders gut gefallen hat uns die Dashboard-Funktionalität. Die Funktion Policies gibt einen klaren Überblick über die Regeln, die auf die Endpunkte angewendet werden.

Über das Produkt

Bitdefender Endpoint Security Elite verwendet eine Cloud-basierte Konsole zur Verwaltung der Endpunktschutz-Software. Es werden Desktops und Server mit Windows, macOS und Linux unterstützt.

Start und Betrieb

Die Einrichtung der Haupt-Cloud-Konsole ist sehr einfach: Erstellen Sie ein Cloud-Konto, melden Sie sich an und schon haben Sie eine Arbeitsumgebung.

Das erste, was Sie bei der Anmeldung sehen, ist der Essential Steps wizard. Es handelt sich dabei um einen vierstufigen Prozess, der Sie dabei unterstützt, so schnell wie möglich mit der Arbeit zu beginnen. Zu jedem Feld gibt es ausführliche Erklärungen, um zu erläutern, was der jeweilige Schritt bewirkt.

Schritt 1 ist Install Protection, mit dem Sie den Schutz direkt auf dem Computer installieren können, an dem Sie gerade arbeiten. Sie können auch einen Installationslink per E-Mail an entfernte Benutzer senden. Alternativ können Sie die Remote Installation-Funktion verwenden, um den Endpunkt-Client aus der Ferne auf Netzwerkcomputern zu installieren. Um dies zu ermöglichen, müssen Sie einen "Relay"-Computer installieren, der als bridgehead fungiert.

Schritt 2 besteht darin, die Security Policies zu erstellen, die in Ihrem Unternehmen verwendet werden sollen. Damit können Sie für jedes Zielgerät oder jede Gruppe von Geräten einen vorgefertigten Satz von Betriebsanforderungen definieren.

Schritt 3 besteht darin, entsprechende Benutzerkonten zu erstellen. Dies sind administrative Accounts für die Verwaltung der Plattform. Die Rollen können hier >Company Administrator, Network Administrator, Reporter und Custom sein. Ein Reporter könnte z.B. eine Helpdesk-Rolle sein und kann Berichte über Aktivitäten einsehen, ohne Benutzer oder die Unternehmensstruktur ändern zu können.

Schritt 4 ist Reporting, wo Ihnen gezeigt wird, wie Sie geeignete Berichte über die Aktivitäten in Ihrem Netzwerk erstellen können.

Wenn Sie diese Schritte durchlaufen haben, sollten Sie über ein eingerichtetes und verwaltetes Netzwerk verfügen.

Alltägliches Management

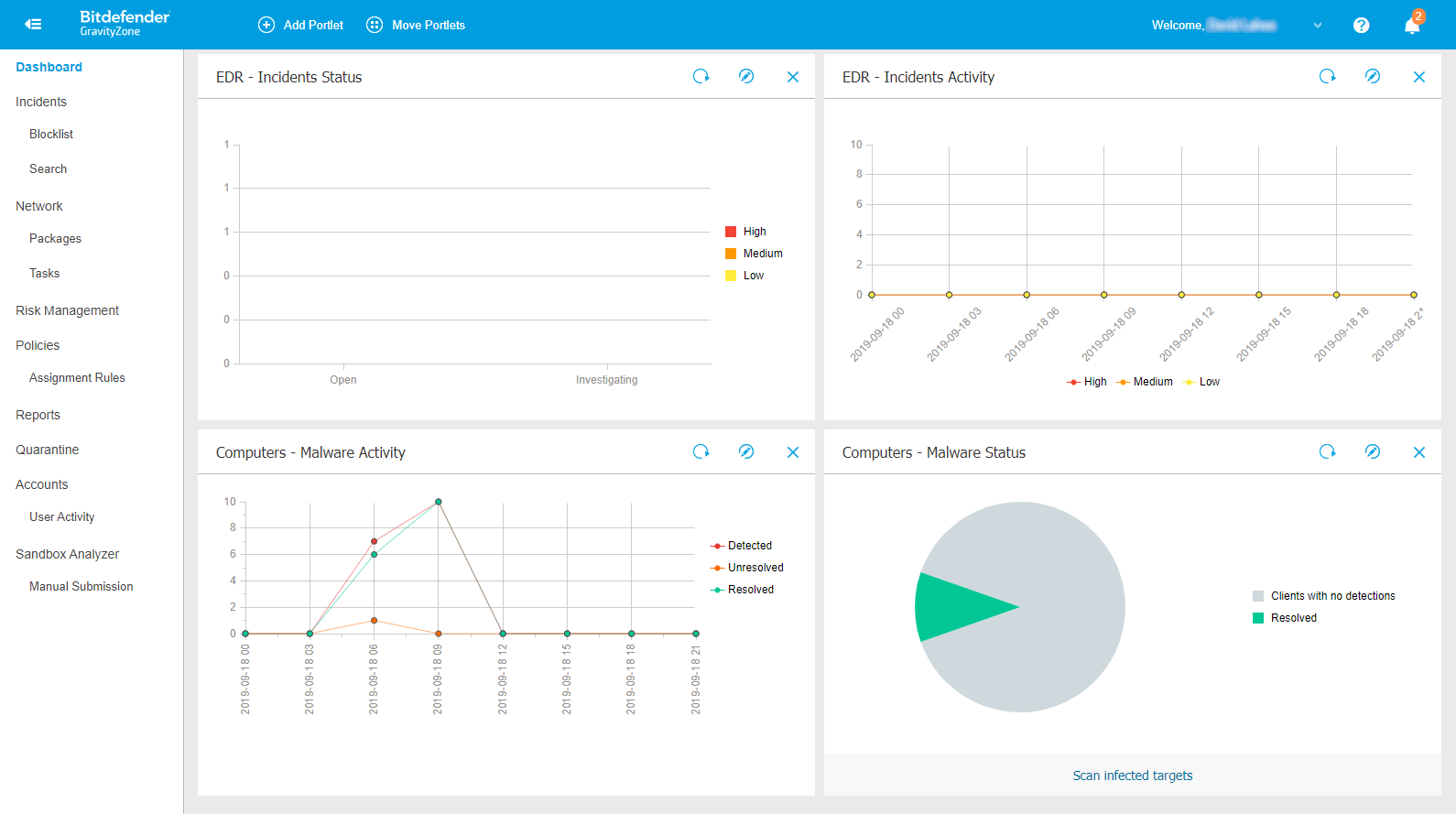

Die Konsole ist besonders klar und übersichtlich. Dies trägt dazu bei, dass sich das Produkt sowohl für kleinere Unternehmen mit begrenzter IT-Unterstützung als auch für größere Organisationen eignet. Die Hauptkonsole hat eine Menüstruktur auf der linken Seite. Die Elemente sind Dashboard, Incidents, Network, Risk Management, Policies, Reports, Quarantine, Accounts und Sandbox Analyzer.

Das Dashboard gibt Ihnen einen sofortigen Überblick über die Installation und die Leistung der Clients. Jedes Panel wird hier als "Portlet" bezeichnet und kann angeklickt werden, um weitere Informationen zu erhalten. Insgesamt gibt es drei Seiten mit Portlets. Besonders gut gefallen hat uns, dass die Portlets nach Belieben neu angeordnet, ergänzt und gestaltet werden können. Dank der umfangreichen Funktionen des Dashboard können Sie schnell und einfach die gewünschten Informationen finden.

Incidents ermöglicht es Ihnen, die im Netzwerk entdeckten Bedrohungen zu überprüfen und zu untersuchen.

Die Hauptseite Network zeigt Ihnen alle verwalteten Geräte in Ihrem Netzwerk, geordnet in Gruppen, die Sie selbst erstellen können (Screenshot oben). Auf der Unterseite Packages können Sie Verteilungspakete konfigurieren. Auf der Unterseite Tasks können Sie Aufgaben wie Scans und Updates erstellen, die einmal oder mehrmals auf bestimmten Geräten oder Gruppen ausgeführt werden können.

Die Seite Risk Management zeigt eine Aufschlüsselung der Risiken nach Faktoren wie Datum, Schweregrad und Anzahl der betroffenen Endpunkte.

Unter Policies definieren Sie die operativen Gruppen innerhalb Ihrer Organisation und wenden dann Richtlinien auf sie an. Hier gibt es eine Fülle von Möglichkeiten. Sie können die Firewall-Funktionalität, den Anwendungsbetrieb und den Gerätezugriff (z. B. das Sperren von USB-Laufwerken) steuern. Sie können auch Regeln für Exchange Server festlegen.

Mit Reports können Sie sich einen Überblick über die Geschehnisse verschaffen, und zwar nach Funktionsgruppen oder nach Aufgabenbereichen.

Quarantine gibt Ihnen einen Überblick über die gesamte Malware, die im Netzwerk unter Quarantäne gestellt wurde, und die Möglichkeit zu wählen, was mit diesen Dateien geschehen soll.

Mit Konten können Sie die Aktivitäten der eingerichteten Benutzerkonten überwachen.

Der Sandbox Analyzer liefert eine Aufschlüsselung der unbekannten Dateien, die von der Sandbox-Funktion analysiert wurden, mit einem Schweregrad von 0 (völlig harmlos) bis 30 (eindeutig bösartig).

Wenn Sie auf das Glockensymbol in der oberen rechten Ecke klicken, öffnet sich das Fenster Notifications. Hier wird eine Liste von Ereignissen wie Anmeldungen und Erkennungen angezeigt. Wenn Sie ein Element genauer betrachten, erhalten Sie eine klare Beschreibung des Ereignisses. Besonders gut gefallen hat uns die Meldung über einen Malware-Ausbruch. So wurde uns mitgeteilt, dass "mindestens 28% von insgesamt X Endpunkten mit Y-Malware infiziert wurden". So lassen sich einzelne Vorfälle leicht von einer netzwerkweiten Pandemie abgrenzen.

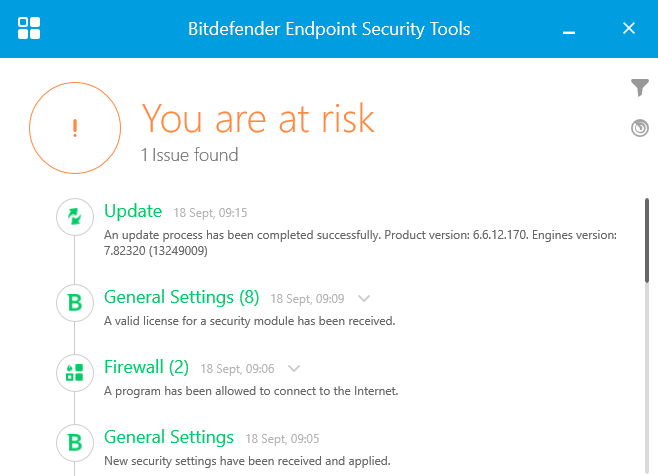

Software zum Schutz von Windows-Endgeräten

Die Windows-Desktop-Schutzsoftware ist eine einfache Anwendung mit einer übersichtlichen Oberfläche. Sie zeigt deutlich an, was vor sich geht, mit Details zu durchgeführten Updates, aktivierten Modulen und Programmen, die durch die Firewall zugelassen sind. Die Benutzeroberfläche ermöglicht es dem Benutzer, nach Updates zu suchen und einen Scan zu starten. Die Benutzer können auch die Einstellungen des Programms einsehen, aber die Standardrichtlinie verhindert, dass Änderungen vorgenommen werden können. Sie können die Sprache der Benutzeroberfläche ganz einfach über das Menü der Systemablage ändern.

Malware wird bei der Dateikopie erkannt und unter Quarantäne gestellt. Ein Beispiel für eine Warnung ist unten abgebildet. Der Benutzer kann keine Maßnahmen ergreifen, und die Warnung wird nach einigen Sekunden geschlossen.

Die grafische Benutzeroberfläche der Server-Schutzsoftware ist mit der ihres Desktop-Pendants identisch.

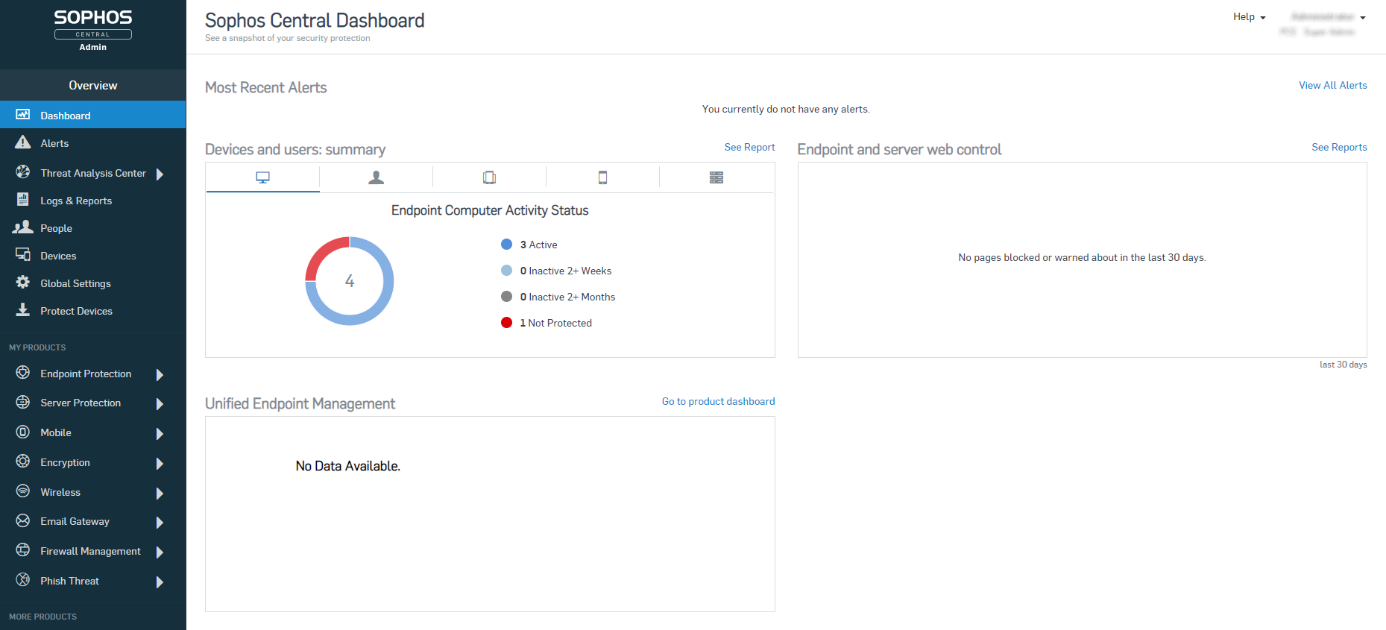

Fazit

Die ersten Schritte mit Cisco Advanced Malware Protection for Endpoints (AMP) sind sehr einfach. Die Konsole erfordert keine Einrichtung, und die Bereitstellung der Client-Software ist schnell und einfach. Klare und farbige Balken- und Doughnut-Diagramme fassen die wichtigsten Informationen zusammen. Was die erweiterte Überwachung und Verwaltung betrifft, so stehen hier zahlreiche Funktionen zur Verfügung. Das Design der Konsole macht die verschiedenen Funktionen leicht zugänglich. Allerdings kann es einige Zeit dauern, bis das volle Potenzial des Produkts ausgeschöpft ist, was von verschiedenen Faktoren wie Größe und Komplexität Ihrer Umgebung, Anwendungsfällen usw. abhängt. Für Unternehmen, die über entsprechendes IT-Personal verfügen, bietet es eine Fülle von Funktionen zur Überwachung, Untersuchung und Abwehr von Sicherheitsbedrohungen.

Über das Produkt

Cisco AMP bietet Malware-Schutz für Windows, macOS, Linux, Android und Apple iOS-Geräte. Diese werden alle über eine cloudbasierte Konsole verwaltet.

Start und Betrieb

Da die Konsole cloudbasiert ist, ist keine Installation erforderlich. Sie rufen einfach die URL auf und melden sich an. Installateure für Desktop-Systeme finden Sie, indem Sie auf Management\Download Connector klicken. Der Einrichtungsprozess ist sehr schnell und einfach und erfordert nur ein paar Klicks. Wir weisen darauf hin, dass Windows Defender auf Windows-Desktop-Systemen nicht automatisch deaktiviert wird, wenn die Cisco-Endpunktsoftware installiert wird.

Alltägliches Management

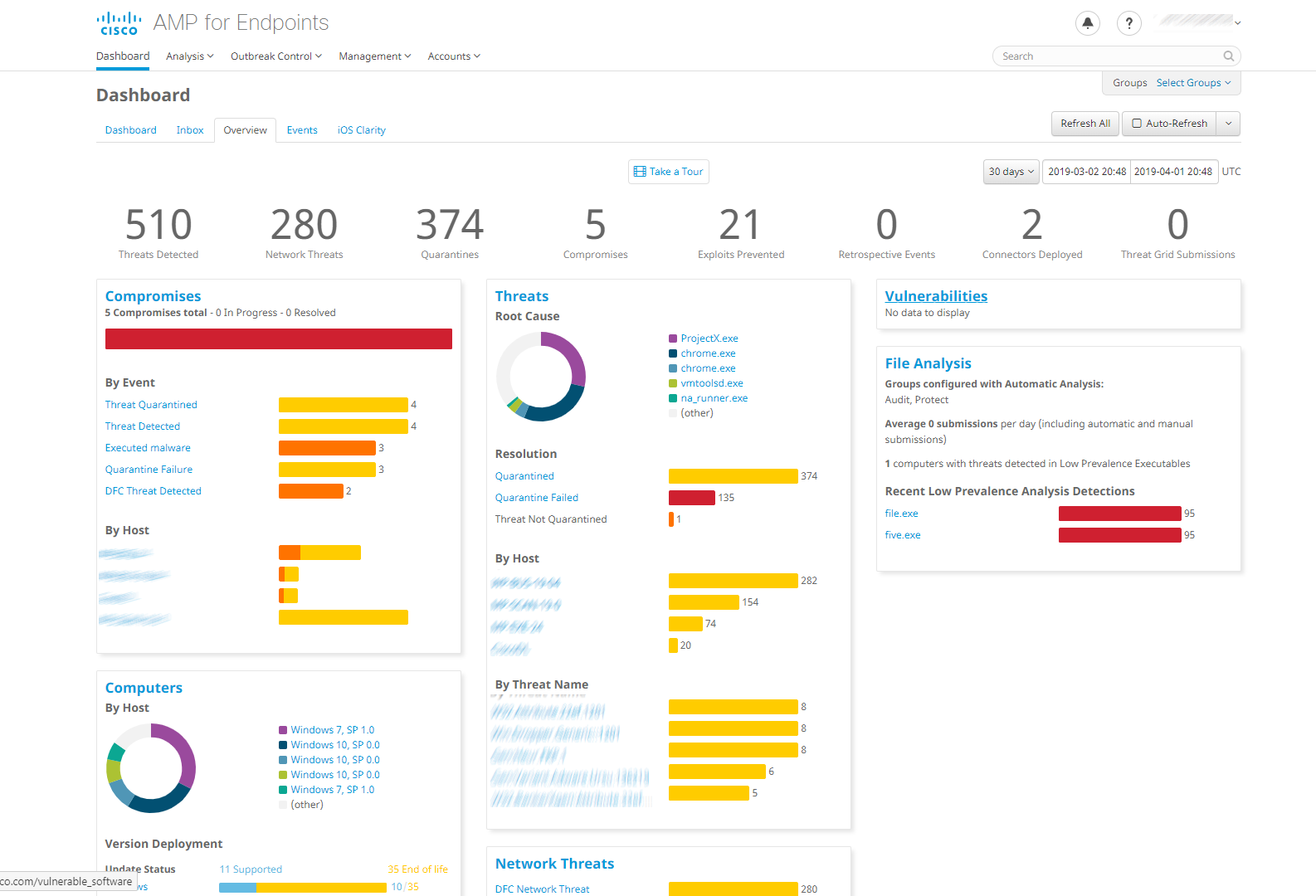

Die Cloud-Konsole wird über eine einzige Menüleiste am oberen Rand der Seite gesteuert. Die Seite Dashboard hat eine Reihe von Unterseiten, die über eine Reihe von Registerkarten am oberen Rand zugänglich sind. Analysis, Outbreak Control, Management and Accounts sind Dropdown-Menüs. Jede Seite hat etwa 10 einzelne Punkte.

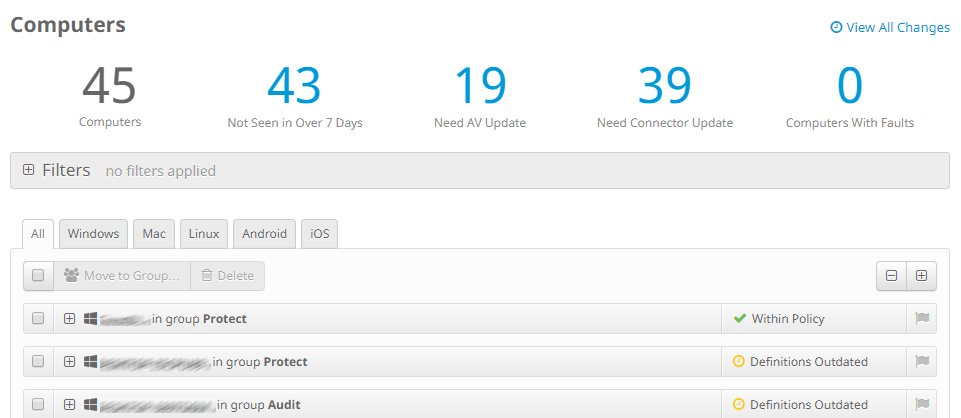

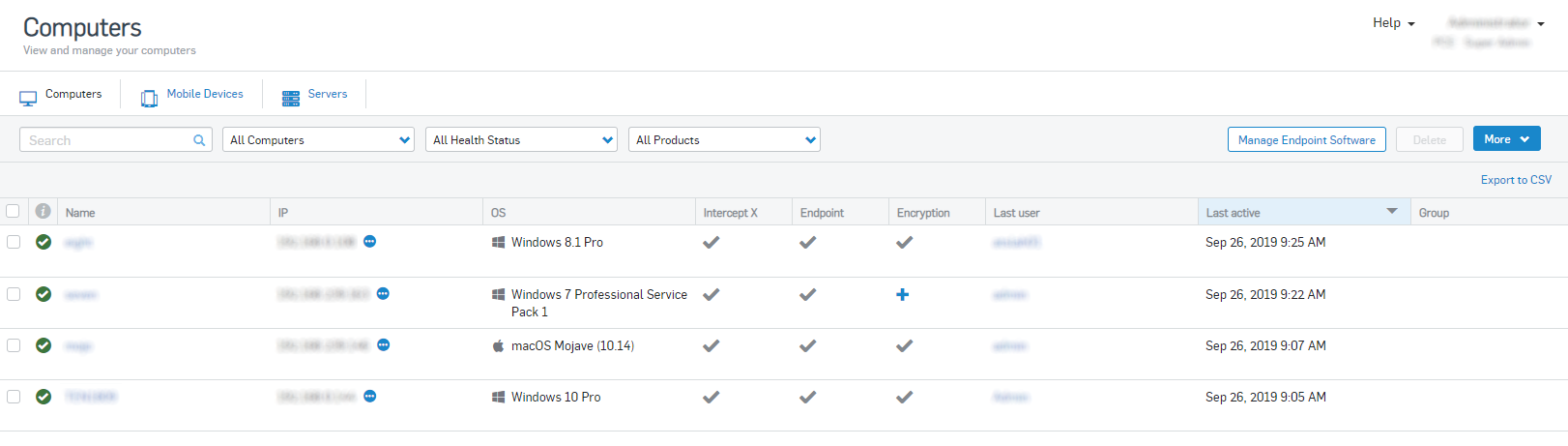

Die Overview Seite des Dashboards ist wahrscheinlich der beste Ausgangspunkt, um eine Zusammenfassung wichtiger Informationen zu erhalten. Sie ist in der obigen Abbildung zu sehen. Eine Zahlenreihe am oberen Rand zeigt Statistiken für Elemente wie erkannte Bedrohungen, unter Quarantäne gestellte Elemente und gefährdete Geräte. Darunter befindet sich eine Reihe von Feldern mit farbigen Balken- und Doughnut-Diagrammen. Diese zeigen Kompromittierungen, Bedrohungen, Schwachstellen, Dateianalysen, Betriebssystemverteilung, Netzwerkbedrohungen und den Status von AV-Definitionen. So erhalten Sie eine sehr klare Zusammenfassung der wichtigsten Informationen. Sie können ganz bequem auf den Titel eines dieser Felder klicken, um eine Detailseite für dieses Element aufzurufen.

Die oben abgebildete Seite Computers wird über das Menü Management aufgerufen. Auch hier finden Sie oben eine Reihe von Statistiken, z. B. über Computer mit Fehlern oder solche, die aktualisiert werden müssen. Darunter befindet sich eine Liste der einzelnen Geräte mit einer Statusübersicht für jedes Gerät. Wenn Sie auf das Pluszeichen eines Geräts klicken, wird ein detailliertes Informationsfenster angezeigt. Hier werden Informationen wie Betriebssystemversion, Definitionsversion, interne und externe IP-Adressen sowie Datum und Uhrzeit des letzten Zugriffs angezeigt. Von hier aus können Sie auch die Isolierung eines Computers starten oder beenden. Die Geräteliste kann über die Registerkarten oben nach Betriebssystemtyp eingegrenzt werden. Sie können die Geräteliste auch nach verschiedenen Details filtern. Dazu gehören bestimmte Betriebssystemversionen, Gruppen oder Definitionsstatus, indem Sie oben auf Filters klicken.

Das Menü Management enthält eine Reihe von weiteren Standardfunktionen. Es gibt Groups, Policies, Exclusions und deployment Optionen. Es gibt auch eine Quick Start Anleitung in Form eines Videos, in dem die Funktionen und die Verwendung des Produkts erklärt werden.

Im Menü Analysis finden Sie Funktionen zur Untersuchung von Angriffen. Events zeigt eine Liste von Bedrohungen an, denen geschützte Geräte ausgesetzt sind. Dazu gehören der Zugriff auf riskante Websites, das Herunterladen bösartiger Dateien und der Versuch, verdächtige Malware unter Quarantäne zu stellen. Wenn Sie auf ein Element klicken, werden weitere Details angezeigt, z. B. die IP-Adresse und der Port der bedrohten Website sowie der Hash der bösartigen Datei. Auf diese Weise können Sie Maßnahmen gegen die Bedrohungen ergreifen, z. B. die Datei oder Website auf eine schwarze Liste setzen und/oder die Isolierung des Endpunkts für die Triage einleiten. Wenn Sie hier mit der rechten Maustaste auf den Hash einer Datei klicken, haben Sie die Option Investigate in Cisco Threat Response.

Dadurch wird eine separate Konsole geöffnet, die zusätzliche Analysedaten liefert. Cisco teilt uns mit, dass dies sowohl Informationen von Sicherheitsdiensten anderer Anbieter als auch von Cisco selbst enthält. Die Seite Detections/Quarantine ist ähnlich. Sie filtert die Informationen jedoch auf tatsächliche Malware-Begegnungen herunter. Auf der Seite File Analysis können Sie die Informationen noch weiter aufschlüsseln. Hier werden die spezifischen Verhaltensindikatoren für die Erkennung einer Datei als bösartig angezeigt. Auf der Seite Threat Root Cause können Sie sehen, welche legitimen Programme an den Malware-Begegnungen beteiligt waren. Ein farbiges Tortendiagramm zeigt Ihnen die Verteilung der Malware, auf die bestimmte Anwendungen wie chrome.exe oder explorer.exe gestoßen sind. Auf der Seite Prevalence wird die Anzahl der Geräte angezeigt, die von einer bestimmten Bedrohung betroffen sind. Unter Vulnerable Software werden Programme mit bekannten Sicherheitslücken aufgelistet. Es gibt auch CVE-ID und CVSS-Informationen, die bei der Identifizierung und Behebung des Problems helfen. Unter Reports finden Sie einen sehr detaillierten Wochenbericht. Dieser deckt zahlreiche Punkte wie Bedrohungen, Kompromittierungen und Schwachstellen ab. Diese werden mit farbigen Balken- und Doughnut-Diagrammen veranschaulicht.

Das Menü Outbreak Control bietet Optionen zum Blockieren oder Whitelisting bestimmter Anwendungen und IP-Adressen. Außerdem gibt es benutzerdefinierte Erkennungsoptionen. Mit diesen können Sie die Installation jedes Programms blockieren, das Sie als schädlich oder unerwünscht im Netzwerk erachten. Sie können auch IOC-Scans (Indicator of Compromise) durchführen.

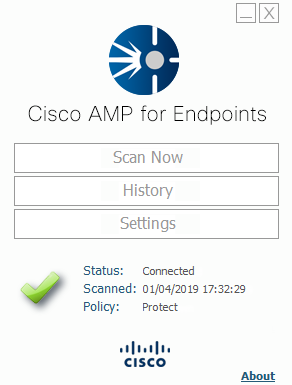

Software zum Schutz von Windows-Endgeräten

Die Windows-Desktop-Schutzsoftware verfügt über eine sehr einfache grafische Benutzeroberfläche, mit der die Benutzer Scans durchführen und die Protokolle anzeigen können. Diese beiden Funktionen werden in separaten, größeren Fenstern geöffnet. Die Benutzer können auch die Einstellungen einsehen, die jedoch standardmäßig gesperrt sind. Der Benutzer hat die Wahl, welche Scans er durchführen möchte. Die Optionen sind Flash Scan (laufende Prozesse), Custom Scan, Full Scan und Rootkit Scan.

Malware wird beim Kopieren der Datei erkannt und unter Quarantäne gestellt. Standardmäßig erfolgt die Erkennung unbemerkt, d. h. der Benutzer wird nicht benachrichtigt. Die Endpunktsoftware kann jedoch per Richtlinie so konfiguriert werden, dass Benachrichtigungen angezeigt werden.

Die grafische Benutzeroberfläche der Server-Schutzsoftware ist mit der ihres Desktop-Pendants identisch.

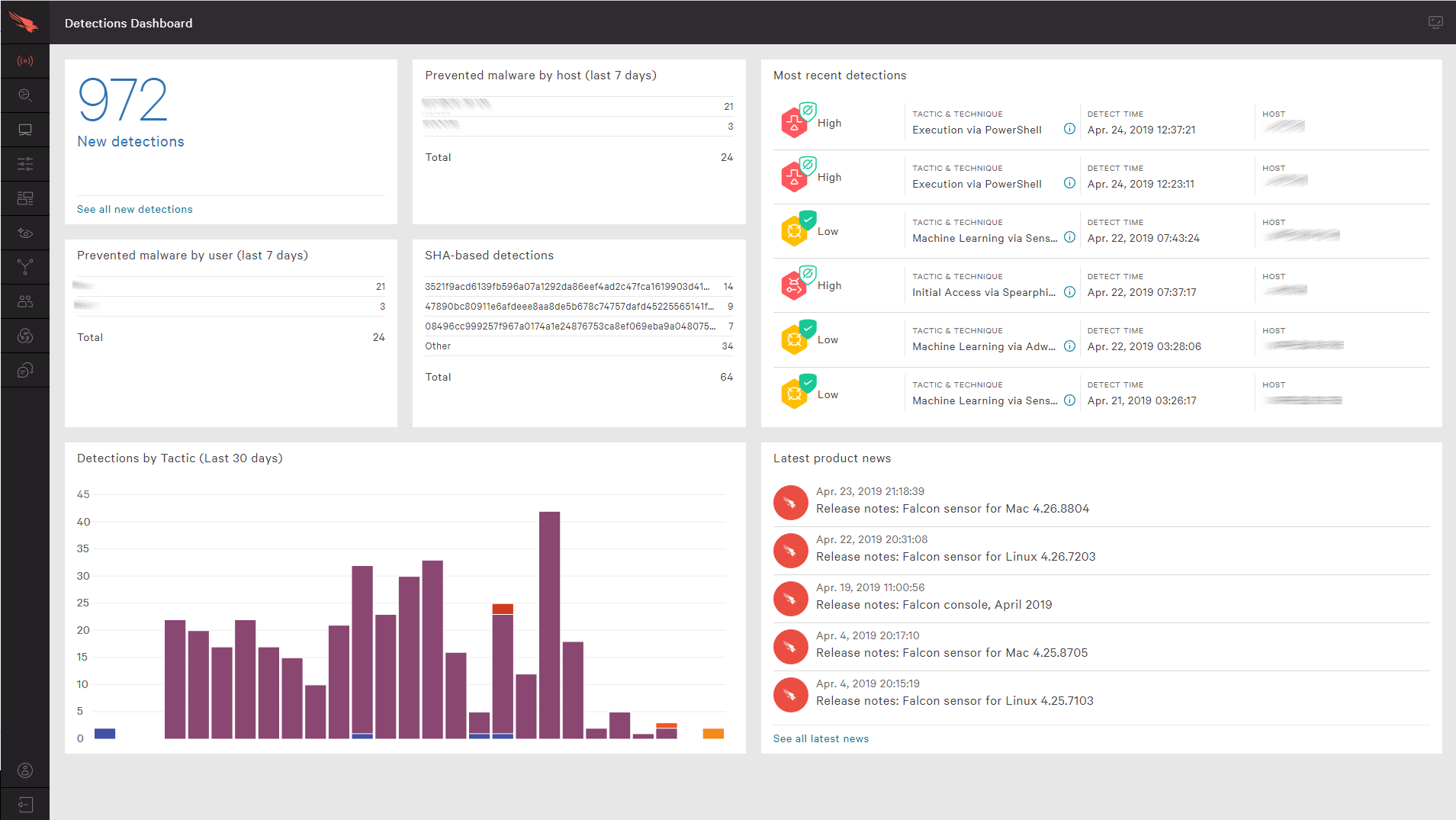

Fazit

CrowdStrike Falcon ist eine sehr umfassende Plattform. Sie bietet AV-Dienste innerhalb einer Organisation und eine umfassende Reihe von Erkennungs- und Analysediensten. Wir weisen darauf hin, dass CrowdStrike Falcon als vollständig verwalteter Dienst verfügbar ist. Dies wäre ideal für Unternehmen, die eine Lösung wünschen, bei der sie sich um nichts kümmern müssen. Ansonsten richtet sich die Lösung an größere Unternehmen und ist nicht wirklich ein Produkt, das man einfach einsetzen und vergessen kann. Die grundlegenden täglichen Überwachungs- und Verwaltungsaufgaben sind auch ohne detaillierte Kenntnisse einfach genug. Die Funktionen des Produkts sind jedoch so ausgereift, dass sich die Investition von Lernzeit auszahlen wird. CrowdStrike teilt uns mit, dass Lernmodule online oder über externe Berater verfügbar sind.

Über das Produkt

Crowdstrike Falcon ist eine Plattform zum Schutz von Endgeräten. Mit ihr können Sie proaktiv nach bösartigen Aktivitäten und Angreifern suchen. Die Cloud-basierte Verwaltungskonsole kann von der Cloud aus über jeden modernen Browser ausgeführt werden. Die Endpunktschutzsoftware gibt es für Windows/Linux-Clients und -Server sowie für macOS.

Start und Betrieb

Die Verwaltung erfolgt über eine Cloud-Konsole und erfordert keine Geräte vor Ort. Die Bereitstellung des Client-"Sensors" ist hier recht einfach. Sie beruht auf dem Download des entsprechenden Installationspakets. Die automatische Bereitstellung von Sensoren, z. B. über den Windows System Center Configuration Manager, ist ebenfalls möglich. Auf macOS-Clients müssen Sie nach der Installation einen Terminalbefehl ausführen. Details dazu finden Sie in der Dokumentation. Nach der Installation ist der Falcon Sensor für den Endbenutzer nahezu unsichtbar. Die Docker-Unterstützung ermöglicht die Installation des Falcon-Agenten auf Hosts, auf denen Docker läuft. Der Einsatz in einer Organisation erfordert Planung und geeignete Tools. Dazu gehört auch die Vorbereitung der entsprechenden Richtlinienebenen, die auf die Benutzer anzuwenden sind. Sobald diese Arbeit erledigt ist, sollte die Bereitstellung recht einfach sein.

Alltägliches Management

Die Verwaltungskonsole basiert auf einem Webbrowser, wie Sie es von einer Cloud-basierten Lösung erwarten würden. Für die Anmeldung ist eine Zwei-Faktor-Authentifizierung erforderlich, und es gibt Unterstützung für Single-Sign-On-Lösungen. Auf der linken Seite befindet sich ein Menü mit Schaltflächen. Sie können es erweitern, indem Sie auf das Falken-Symbol oben links klicken. Die wichtigsten Punkte sind Activity, Investigate, Hosts, Configuration, Dashboards, Discover, Intelligence, Users und Support.

Die Activity Seite ist die erste Anlaufstelle. Hier gibt es ein aussagekräftiges Dashboard, das die wichtigsten Punkte im Blick hat. Gute Grafiken zeigen die Entdeckungen nach Szenario in den letzten 30 Tagen. Sie können auf das Untermenü Detections klicken, um weitere Details zu sehen. Sie erhalten eine leistungsfähige Berichtsinfrastruktur mit einer guten Auswahl an Filteroptionen. Sie können auch unter Quarantäne gestellte Dateien und Echtzeit-Antwortsitzungen untersuchen.

Das Menü Investigate führt Sie zu einer umfassenden Suchfunktion. Diese umfasst Hosts, Hashes, Benutzer, IP-Adressen, Domänen und die Suche nach Ereignissen. Damit sollen die jüngsten spezifischen Probleme im gesamten Netzwerk aufgespürt werden. Die Standardeinstellung ist 24 Stunden, mit voreingestellten Filtern für bis zu 60 Tage, und es sind Anpassungsoptionen verfügbar.

Die oben abgebildete Seite Hosts listet alle Host-Installationen nach Version und Plattform auf. Sie gibt sofort Aufschluss darüber, welche Hosts offline oder nicht verbunden sind. Von hier aus können Sie zum Menü Sensor Download gehen und Sensorinstallationen für alle Plattformen herunterladen.

Das Menü Configuration ist das Herzstück des richtliniengesteuerten Prozesses in CrowdStrike Falcon. Von hier aus erstellen Sie Richtliniendefinitionen, die alle Aspekte der AV- und Präventionsprozesse der Plattform abdecken. Und dann wenden Sie diesen Prozess auf Gruppen von Installationen an. Sie können hier auch verschiedene Richtlinien für Windows-, Mac- und Linux-Clients erstellen.

Das Menü Dashboards zeigt eine ausführliche Zusammenfassung an. Es gibt detaillierte Grafiken für Entdeckungen nach Szenario und Schweregrad sowie die Top 10 der Benutzer, Hosts und Dateien mit den meisten Entdeckungen. Dies ist nur die Spitze eines sehr tiefen Eisbergs, der eine umfassende Analyse ermöglicht. Sie können nach fast allem suchen und auf diese Weise herausfinden, was während eines Ausbruchs passiert ist. Dazu gehört, wo etwas eingedrungen ist, wie es versucht hat, ausgeführt zu werden, welche Prozesse es verwendet hat und wie es eingedämmt wurde. Das ist nichts für schwache Nerven, aber es bietet ein sehr leistungsfähiges Paket von Prüfungs- und Analysewerkzeugen.

Das Menü Discover ermöglicht es Ihnen, Geräte, Benutzer und Anwendungen im Netzwerk zu erkennen. Sie können nach Anwendungsinventar, Anlagen, Mac-Adressen, Konten und anderem app- und prozessbasierten Inventar suchen. Sie können auch Informationen zu Benutzerkonten überprüfen, einschließlich Domänen-/Lokalkonten und deren Kennwortrücksetzungsstatus.

Das Menü Intelligence bietet einen Überblick über die aktuelle Bedrohungslandschaft. Sie können diese nach verschiedenen Faktoren kategorisieren. Beispiele sind die geografische Herkunft der Bedrohung, die Zielbranche und das Zielland. Sie können sogar die Motivation der Angreifer sehen, z. B. kriminell oder hacktivistisch. Jede Bedrohung wird anhand dieser Parameter detailliert dargestellt. Wenn Sie auf View Profile der Bedrohung klicken, wird eine umfassende Analyse und Erklärung dieser spezifischen Bedrohung angezeigt. Dies ist eine umfassende Ressource, die ungewöhnlich und höchst willkommen ist.

Im Menü User können Sie Profile für Konsolenbenutzer erstellen. Es gibt bereits vorgefertigte Rollen für Endpoint Manager, Event Viewer, Administrator, Analyst, Investigator, Real Time Responder, und andere. Sie können diese Rollen auf bestehende Arbeitsstrukturen abbilden oder bei Bedarf neue Rollen selbst erstellen.

Der CrowdStrike Store ermöglicht es Ihnen, die Fähigkeiten der Falcon-Plattform mit einer Vielzahl von sofort einsatzbereiten Partner-Apps und Add-Ons zu erweitern.

Software zum Schutz von Windows-Endgeräten

In den Standardeinstellungen ist die Windows-Desktop- und Server-Schutzsoftware für den Benutzer unsichtbar. Malware wird bei der Ausführung erkannt und unter Quarantäne gestellt. Ein Beispiel für eine Warnung ist unten abgebildet. Der Benutzer kann keine Maßnahmen ergreifen, und die Warnung wird nach einigen Sekunden geschlossen.

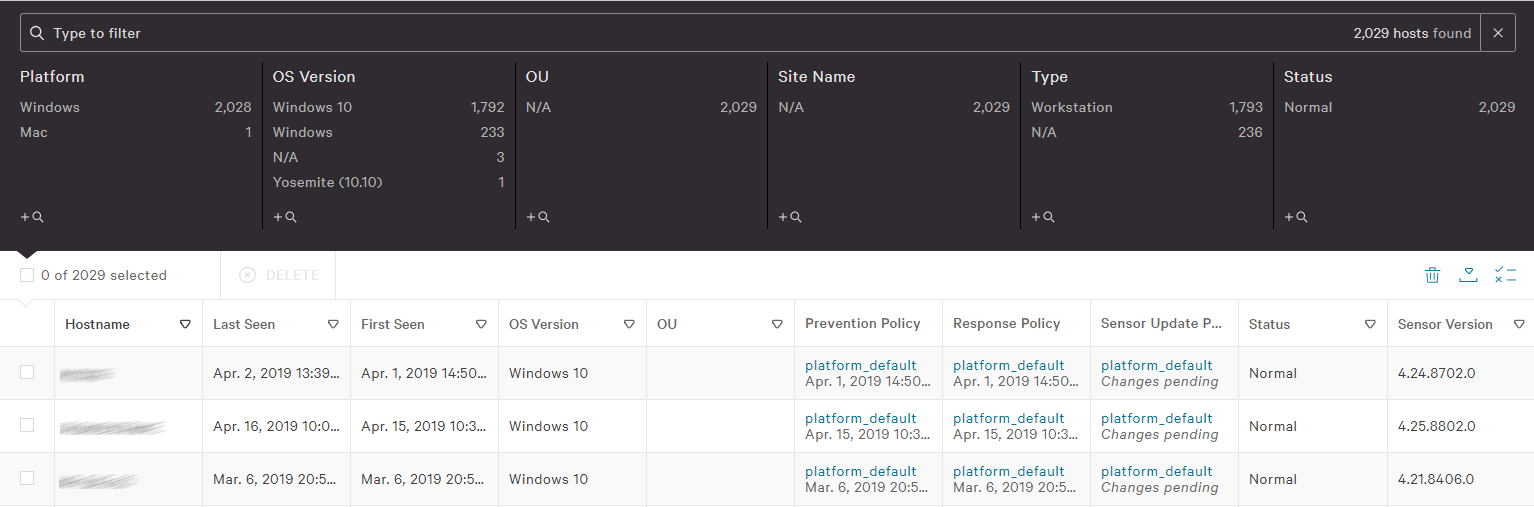

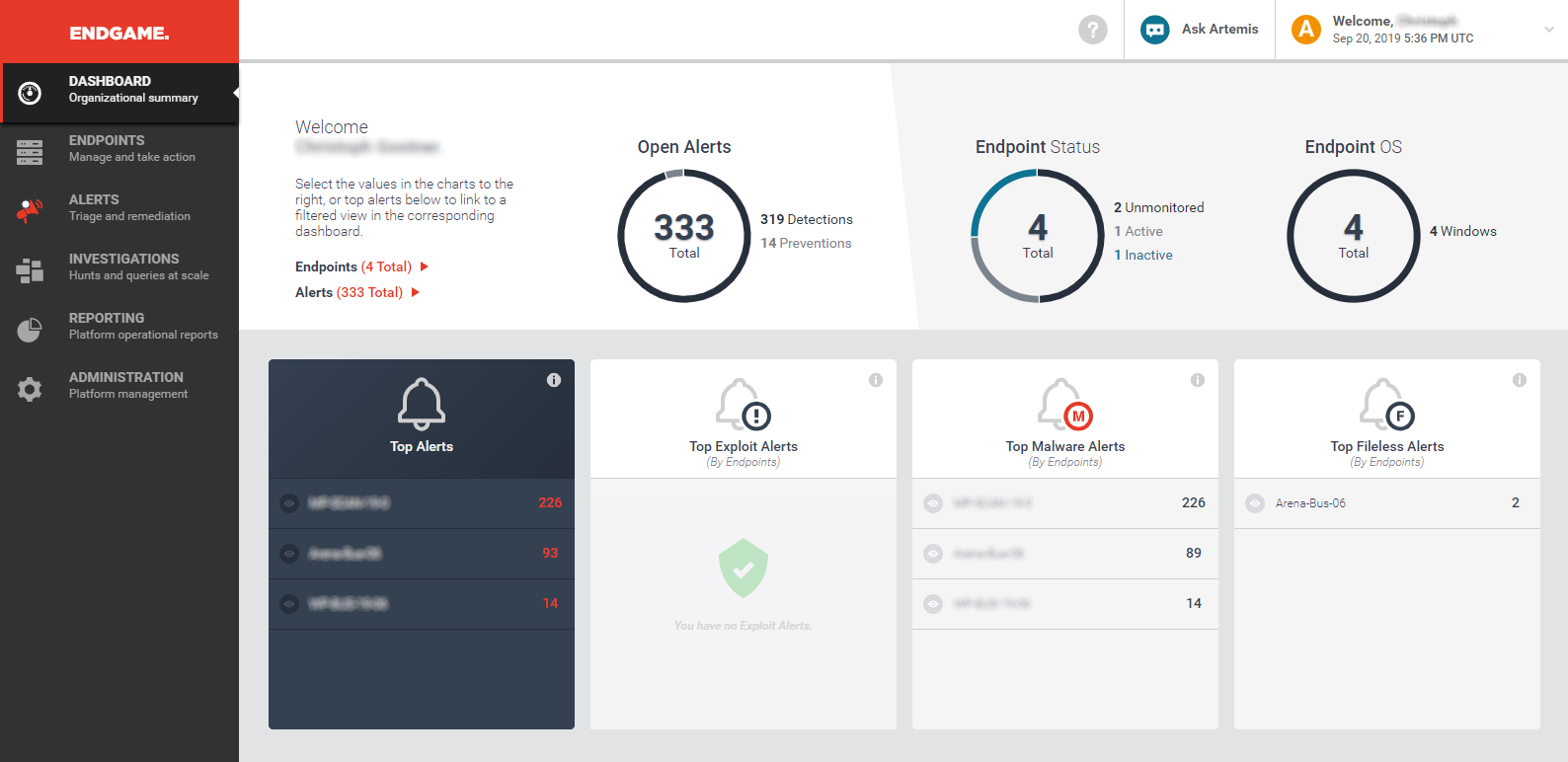

Fazit

Endgame richtet sich an größere Unternehmen, die Präventions- und EDR-Funktionen benötigen. Der Einsatz erfordert eine gewisse Planung und Schulung, was bedeutet, dass es sich nicht um eine Lösung handelt, die Sie einfach installieren und dann vergessen können. Für größere Unternehmen, die über die entsprechenden Ressourcen verfügen, bietet Endgame jedoch eine umfassende Palette an Funktionen.

Über das Produkt

Die Endgame-Endpunktschutzplattform bietet Maßnahmen zur Prävention, Erkennung und Reaktion. Sie verfügt über Funktionen zur Bedrohungsjagd, um gezielte Angriffe zu stoppen. Die Verwaltungskonsole kann über die Cloud auf jedem modernen Browser ausgeführt werden. Die Bereitstellung vor Ort ist ebenfalls eine Option. Die Plattform unterstützt Windows-, Linux-, Mac- und Solaris-Clients und -Server.

Start und Betrieb

Wir haben die cloudbasierte Infrastruktur von Endgame verwendet. Dazu müssen Sie lediglich die URL aufrufen und sich bei der Verwaltungskonsole anmelden. Die Bereitstellung des Client-"Sensors" kann auf zwei Arten erfolgen: in-band oder out-of-band.

In-Band ist derzeit nur für Windows möglich. Der Administrator installiert den Sensor direkt auf Windows-Clients oder -Servern über die Endgame-Verwaltungsplattform. Der Administrator kann das Netzwerk nach nicht überwachten Endpunkten durchsuchen und den Sensor nach Eingabe der Anmeldeinformationen für diesen Endpunkt installieren.

Die Out-of-Band-Installation wird für alle Betriebssysteme unterstützt. Bei der Out-of-Band-Installation können Sie den Sensor mit einem Verwaltungstool wie dem Microsoft System Center Configuration Manager bereitstellen. Sie können auch manuell installieren, nachdem Sie ein Installationspaket von der Seite Administration/Sensor heruntergeladen haben.

Das Installationsprogramm wird vom Administrator an einen Endpunkt übertragen und von einem erhöhten Befehlszeilenfenster aus ausgeführt. Dazu müssen Sie eine bestimmte Befehlszeilensyntax verwenden (siehe Dokumentation). Ein Doppelklick auf die .exe-Datei löscht sie einfach.

Alltägliches Management

Die Verwaltungskonsole verfügt über sechs Menüpunkte auf der linken Seite. Das Dashboard gibt einen Überblick über den Status des gesamten Bestands an Client-Geräten und meldet, wie viele Warnungen zu einem bestimmten Zeitpunkt anstehen. Außerdem werden Top-Warnungen, Exploits, Malware und dateilose Warnungen angezeigt, so dass ein umfassender Überblick über das Geschehen möglich ist. Jedes dieser Elemente kann angeklickt werden, um weitere Informationen zu erhalten.

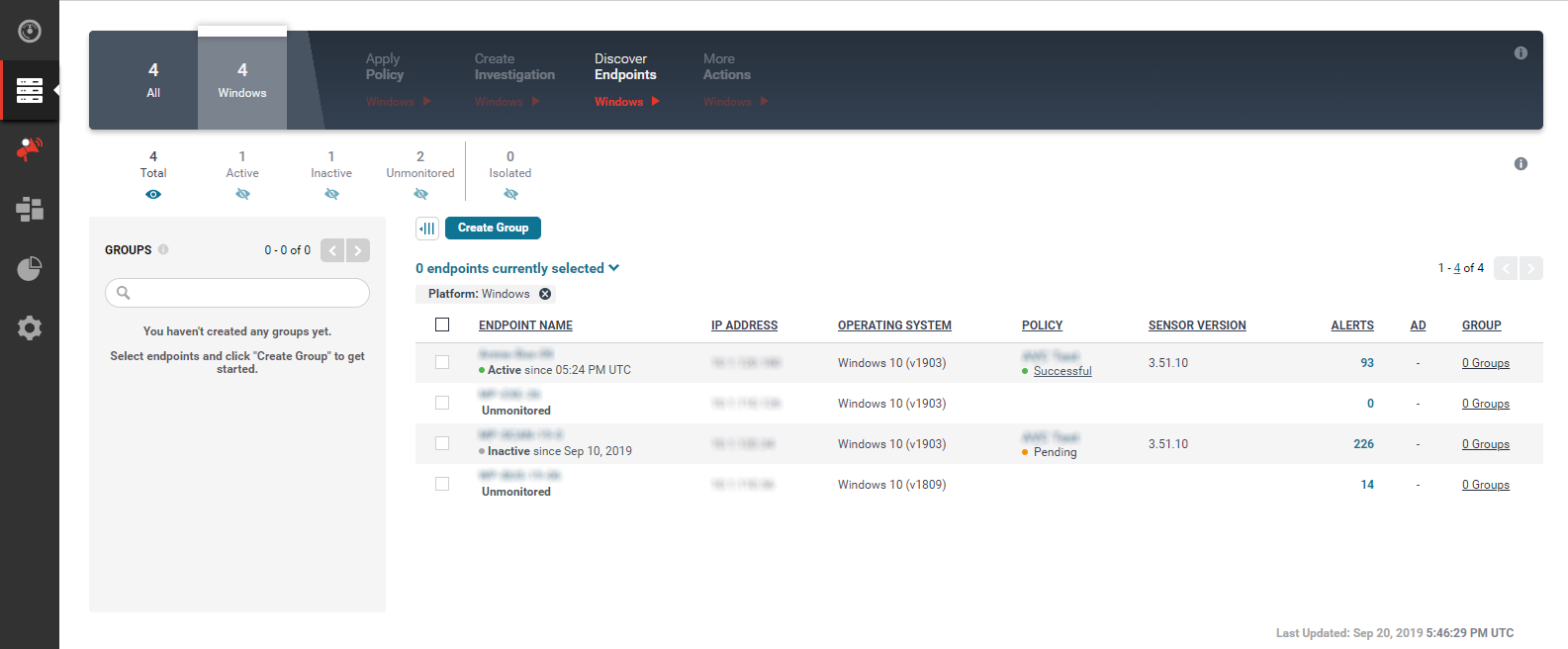

Die Seite Endpoints (siehe oben) gibt einen Überblick über alle verwalteten Clients. Sie können sie nach Name, IP-Adresse, Betriebssystemversion, angewandter Richtlinie, Sensorversion, Alarmen und Gruppen auswählen und sortieren. Von hier aus können Sie eine Reihe von Endpunkten auswählen und dann Aufgaben für sie ausführen. Dazu gehören die Anwendung einer neuen Richtlinie, die Erkennung neuer Endpunkte und die Markierung/Deinstallation/Löschung von Endpunkten aus dem Katalog.

Alerts führt Sie in das Herz der Plattform. Hier erhalten Sie eine Liste aktueller Ereignistypen wie die Verhinderung der Ausführung bösartiger Dateien oder die Erkennung von Dateien. Der Katalog der Ereignisse kann nach Ereignistyp, Betriebssystem, IP-Adresse, Host und Datum sortiert und kategorisiert werden. Am wichtigsten ist die Möglichkeit, ein Ereignis einem Benutzer zuzuweisen, um diesen Alarm zu verwalten und sicherzustellen, dass er angemessen behandelt wird.

Wenn Sie auf ein Ereignis klicken, gelangen Sie auf die Seite Alert Details für dieses Ereignis. Hier sehen Sie viele weitere Details über das Ereignis, wo es begann, was es getan hat und die Analyse der Malware, falls zutreffend. Hier können Sie Take Action: Die Optionen umfassen Download Alert, Resolve, Dismiss, Start Investigation, Isolate Host, Download File, Delete File oder Whitelist Items. Von besonderem Interesse ist hier die Funktion Start Investigation, mit der Sie einen Hunt erstellen können. Ein Hunt kann mehrere Informationsquellen abdecken, z.B. Firewall-Regeln, Treiber, Netzwerk, Persistenz, Prozess, Registry, Medien oder Systemkonfiguration. Er ermöglicht es Ihnen, das Netzwerk nach Informationen zu durchsuchen, die für Ihre Anfrage relevant sind.

Eine Schlüsselkomponente ist die Funktion Ask Artemis, die eine Abfrage in natürlicher Sprache ermöglicht. Sie können einfach eine Frage eingeben, und Artemis wird versuchen, sie zu lösen.

Der Menüpunkt Investigations zeigt eine Liste der laufenden Untersuchungen, wer ihnen zugewiesen ist, welche Endpunkte involviert waren und so weiter. Dies ist sehr wichtig, um zu verstehen, wie die aktuelle Analyse voranschreitet.

Reporting bietet einen einfachen Überblick über Alarmtypen und Endpunkte in grafischer Form.

Schließlich bietet der Menüpunkt Administration Zugriff auf die Funktionen Policy Settings, Users, Sensors, Alerts, Whitelist und Platform. Auf der Seite Policy Settings können Sie Richtlinien für Ereignisse wie Privilegieneskalation, Prozessinjektion und Zugriff auf Anmeldeinformationen festlegen. So können Sie beispielsweise festlegen, welche Richtlinie bei der Ausführung von Malware angewendet werden soll. Soll sie erkannt oder verhindert werden? Erlauben Sie die Selbstinjektion oder erkennen Sie die DLL-Injektion und so weiter? Dies ist ein Maß an Macht und Kontrolle, das weit über das normale Antivirus-Programm hinausgeht.

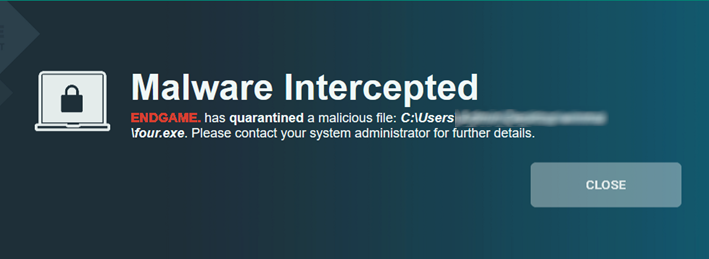

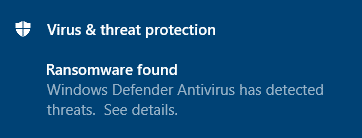

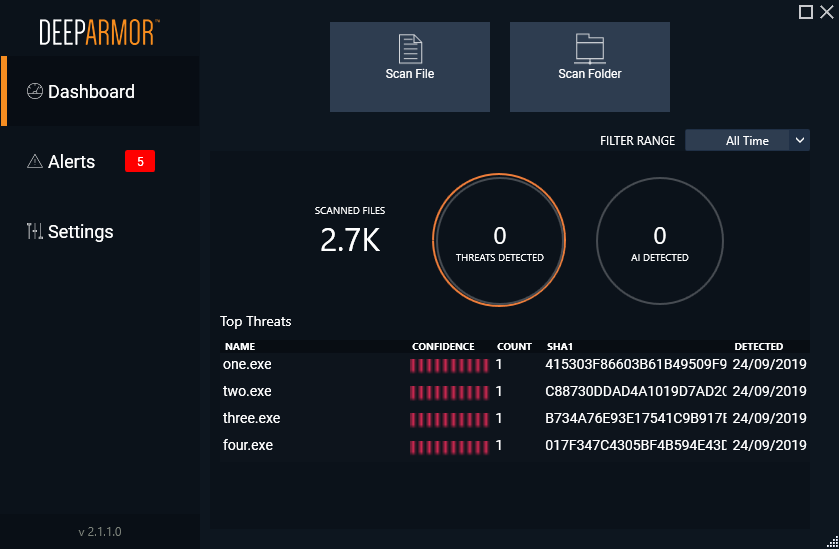

Software zum Schutz von Windows-Endgeräten

Die Schutzsoftware für Windows-Desktops und -Server ist für den Benutzer praktisch unsichtbar. Malware wird beim Kopieren von Dateien erkannt und unter Quarantäne gestellt. Ein Beispiel für eine Warnung ist unten abgebildet. Sie erscheint in Form eines Banners, das über den Bildschirm läuft. Der Benutzer kann keine anderen Maßnahmen ergreifen, als die Warnung zu schließen.

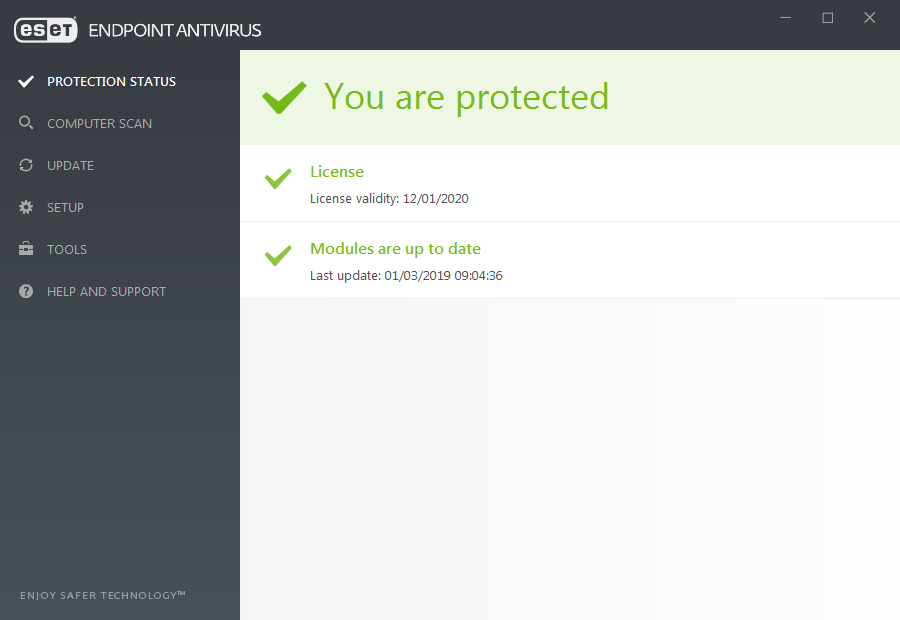

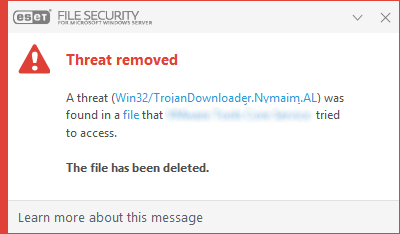

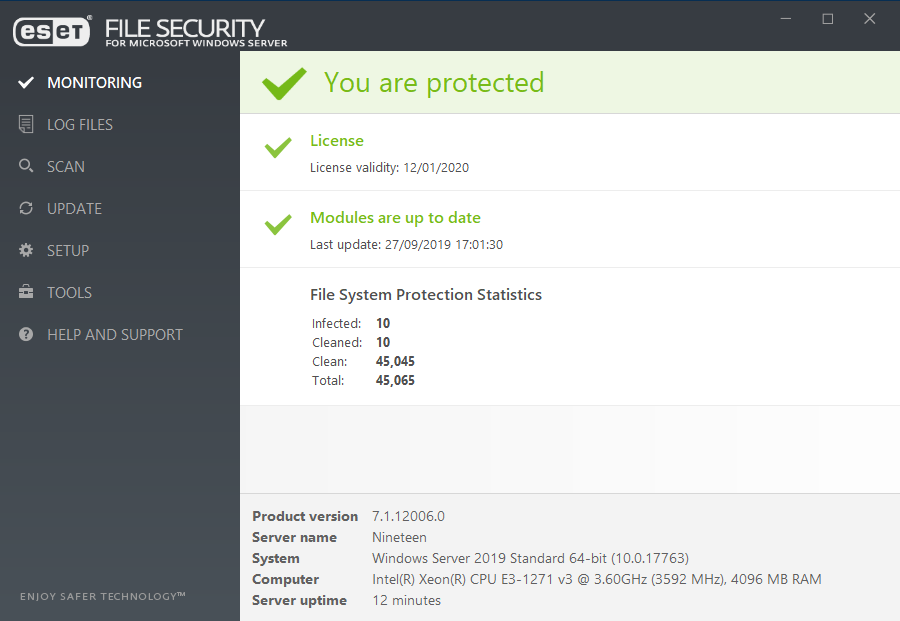

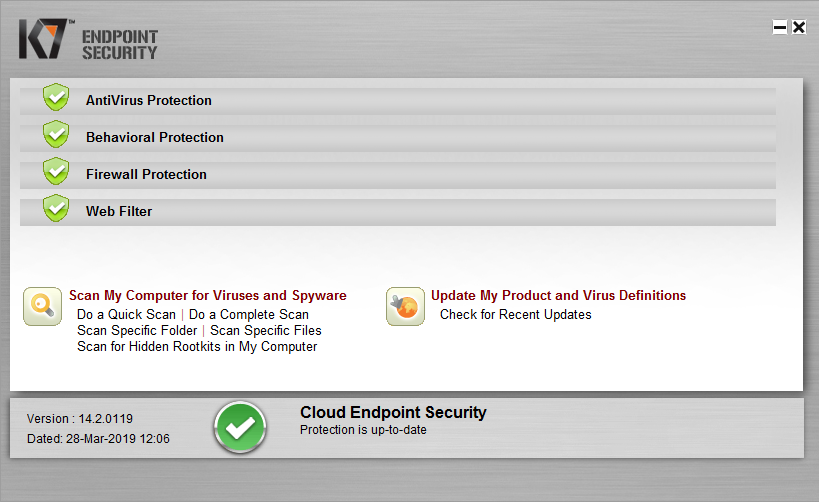

Fazit

Das ESET Endpoint Protection Advanced Cloud-Paket ist sehr gut für den KMU-Markt geeignet. Das Produkt ist sehr flexibel und skalierbar gestaltet. Es ist einfach genug für ein Unternehmen mit 25 Benutzern, aber auch anspruchsvoll genug, um mit größeren Netzwerken zurechtzukommen. Die Konsole ist in kürzester Zeit einsatzbereit, und die einfache Menüstruktur macht die Navigation sehr einfach. Wir fanden die Schnittstelle sehr intuitiv und konnten die Client-Software problemlos einrichten und verwalten. Die Möglichkeit, verschiedene Elemente der Konsole individuell anzupassen, ist sehr willkommen. Wir haben auch festgestellt, dass die Konsole sehr schnell reagiert, wenn es um die Anzeige von Warnmeldungen geht. Insgesamt stellt sie eine sehr attraktive Option für kleine und mittlere Unternehmen dar.

Über das Produkt

Wie der Name schon sagt, enthält ESET Endpoint Protection Advanced Cloud eine cloudbasierte Verwaltungskonsole. Es gibt eine Endpunktschutz-Software für Windows-Clients, Windows-Dateiserver und macOS-Clients. Für die Windows- und macOS-Clients haben Sie die Wahl zwischen Endpoint Antivirus und Endpoint Security. Letztere beinhaltet eine Webkontrollfunktion und ESETs Netzwerkschutzmodul. Mit der Lizenz können Sie auch unverwalteten Schutz für Linux- und Android-Geräte installieren.

Start und Betrieb

Da die Konsole cloudbasiert ist, ist keine Installation erforderlich. Sie öffnen einfach die URL und geben Ihre Anmeldedaten ein. Wenn Sie sich zum ersten Mal anmelden, können Sie den Standort (Land) des zu verwendenden Rechenzentrums auswählen. Es wird auch empfohlen, eine Zwei-Faktor-Authentifizierung einzurichten, aber das ist optional. Als Nächstes werden Sie vom Startassistenten aufgefordert, Installationspakete zu erstellen. Natürlich können Sie diesen Vorgang abbrechen und zu einem späteren Zeitpunkt wieder aufnehmen. Nach Beendigung des Assistenten wird ein Lernprogramm gestartet. Es ist sehr kurz und einfach und zeigt Ihnen die wichtigsten Bereiche der Konsolenoberfläche. Um die Client-Software zu installieren, müssen Sie zunächst Installationspakete auf der Seite Installers erstellen. Dazu müssen Sie zunächst ein Produkt auswählen. Sie können die Optionen PUA-Erkennung und ESET Live Grid-Feedback aktivieren oder deaktivieren oder den Assistenten dazu veranlassen, diese während der Installation abzufragen. Sprache, Gruppe und Richtlinie können ebenfalls festgelegt werden.

Sobald Sie ein Installationsprogramm erstellt haben, können Sie es direkt von der Konsole aus per E-Mail an die Benutzer senden. Alternativ können Sie es herunterladen und über eine Netzwerkfreigabe oder einen Wechseldatenträger verteilen oder das Tool zur Massenverteilung verwenden. Wenn Sie das Installationsprogramm auf einem Zielcomputer ausführen, können Sie im Setup-Assistenten die Sprache der Benutzeroberfläche auswählen. Ansonsten müssen Sie keine Auswahl treffen, und die Installation ist mit ein paar Klicks abgeschlossen. Es ist auch möglich, den ESET Management Agent über ein Microsoft Active Directory- oder System Center Configuration Manager-Skript zu installieren und dann die Endpunktsoftware über die Konsole zu pushen. Diese Auswahl an Bereitstellungsmethoden bedeutet, dass das Produkt sowohl für kleinere als auch für größere Netzwerke gut geeignet ist.

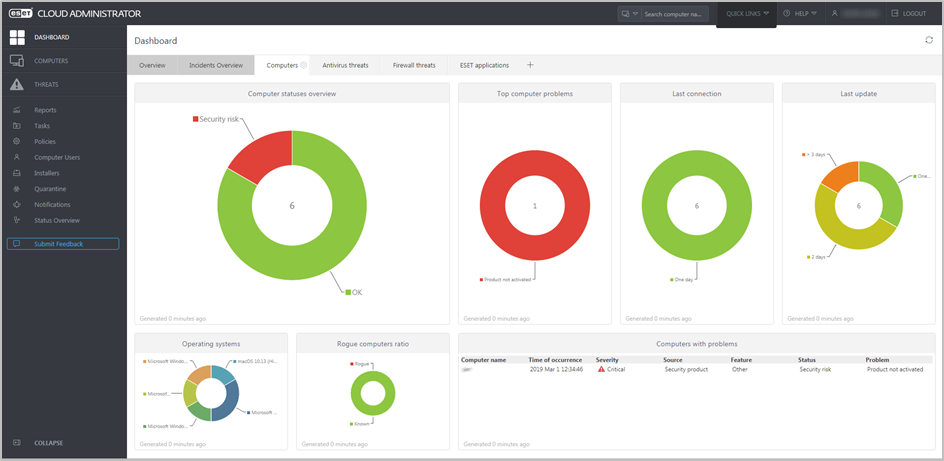

Alltägliches Management

Sie finden alle Hauptfunktionen der Konsole in einer einzigen Menüspalte auf der linken Seite. Die Konsole öffnet sich auf der Seite Dashboard/Computers, die im obigen Screenshot zu sehen ist. Hier erhalten Sie einen Überblick über das Netzwerk in Form von farbcodierten Doughnut-Diagrammen auf einen Blick. Sie können den Sicherheitsstatus des Netzwerks sowie Details zu Problemen und gefährlichen Computern sehen. Der Zeitpunkt der letzten Verbindung und der letzten Aktualisierung wird ebenfalls angezeigt, ebenso wie die Verteilung der verschiedenen Betriebssysteme. Mit einem Klick auf die Grafik erhalten Sie weitere Details zu jedem Element. Ähnliche Links zu Details und Lösungen werden überall in der Konsole angeboten. Die Bereiche des Dashboards sind sehr anpassbar. Sie können sie verschieben, in der Größe verändern und unter anderem den Diagrammtyp ändern. Weitere Registerkarten auf der Seite Dashboard ermöglichen Ihnen die Vergrößerung von Antiviren- oder Firewall-Bedrohungen, ESET-Anwendungen und Vorfällen.

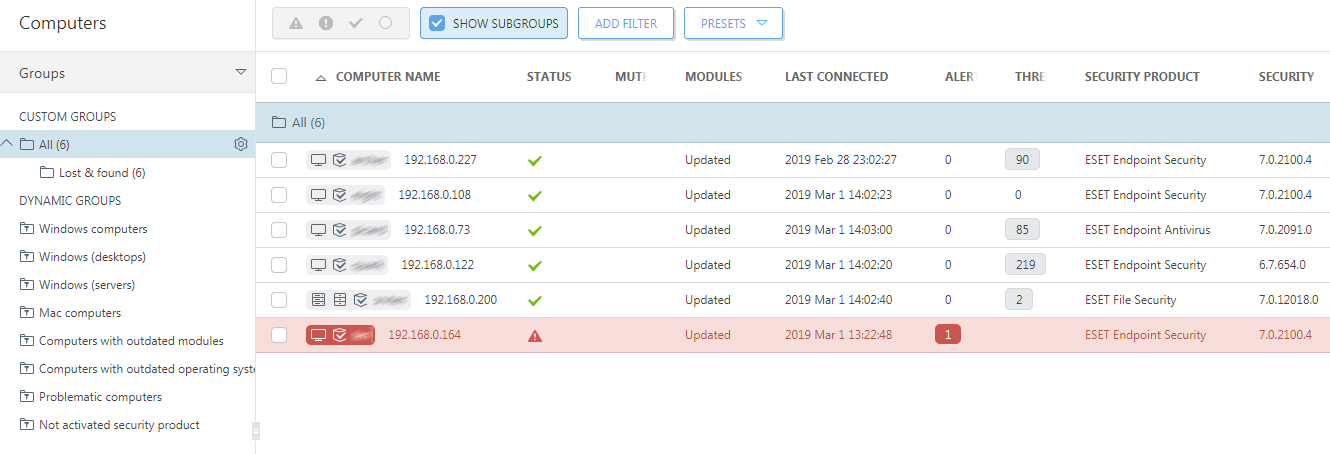

Die Seite Computers ist oben abgebildet. Sie gibt Ihnen einen Überblick über alle verwalteten Geräte im Netzwerk; Sie können auf den Eintrag eines Computers klicken, um detailliertere Informationen über dieses Gerät zu erhalten. Dazu gehört u. a. eine detaillierte Hardware-Inventarisierung. Sie können die Computer auch in Gruppen organisieren und Aufgaben wie Scans und Updates durchführen. Es gibt einige vorkonfigurierte dynamische Gruppen, zum Beispiel Computers with outdated operating system. So finden Sie leicht alle Geräte, die Ihre Aufmerksamkeit benötigen.

Die Seite Threats zeigt Informationen über alle Bedrohungen an, die von allen verwalteten Geräten im Netzwerk erkannt werden. Sie können auf den Eintrag einer beliebigen Bedrohung klicken, um Details wie den Datei-Hash, die Quell-URL und den Erkennungsmechanismus anzuzeigen.

Reports bietet eine breite Palette an vorkonfigurierten Szenarien wie Active Threats und Last Scan. Das Ausführen eines Berichts zu einem dieser Szenarien ist so einfach wie das Klicken auf die entsprechende Kachel auf der Seite. Sie können auch eigene Berichtsszenarien erstellen, wenn Sie möchten. Berichte können geplant werden, und Sie können die Sprache festlegen.

Mit Tasks können Sie eine Vielzahl von Aktionen für einzelne Geräte oder Gruppen durchführen. Dazu gehören die Durchführung von Scans, Produktinstallationen und Updates. Sie können auch betriebssystembezogene Aufgaben ausführen, wie z. B. die Installation von Windows Updates und das Herunterfahren des Computers.

Policies enthält eine praktische Liste vorkonfigurierter Richtlinien, die Sie anwenden können. Dazu gehören verschiedene Sicherheitsstufen, Optionen zur Gerätesteuerung und wie viel von der Benutzeroberfläche den Nutzern angezeigt werden soll. Sie können auch eigene Richtlinien erstellen, wenn Sie möchten.

Mit Computer Users können Sie Benutzer erstellen, Kontaktdetails hinzufügen und sie mit Geräten verknüpfen.

Auf der Seite Quarantine sehen Sie alle Dateien, die unter Quarantäne gestellt wurden, sowie nützliche Details wie den Hash, den Bedrohungstyp (Trojaner, PUA, Testdatei) und die Anzahl der betroffenen Computer.

Mit Notifications können Sie E-Mail-Benachrichtigungen für eine Reihe von verschiedenen Szenarien erhalten. Dazu gehören erkannte Bedrohungen und veraltete Endpunktsoftware. Diese sind sehr einfach einzurichten und zu bearbeiten. Sie müssen nur das/die Szenario(s) auswählen, eine E-Mail-Adresse eingeben und die Benachrichtigung aktivieren.

Windows-Endpunktschutz-Client

Standardmäßig verfügt die Windows-Desktop-Schutzsoftware über eine vollständige grafische Benutzeroberfläche. Diese hat eine ähnliche Funktionalität wie ein Antivirenprogramm für Verbraucher. Die GUI ist einfach und übersichtlich gestaltet. Alle Funktionen sind über ein einziges Menü auf der linken Seite des Fensters leicht zugänglich. Benutzer können Updates und Scans durchführen sowie Protokolle und unter Quarantäne gestellte Dateien einsehen. Windows-Standardbenutzer können jedoch weder den Schutz deaktivieren noch Elemente aus der Quarantäne wiederherstellen. Wenn Sie möchten, können Sie über die Konsole eine Richtlinie festlegen, um die grafische Benutzeroberfläche für jedes Gerät oder jede Gruppe zu deaktivieren; in diesem Fall ist für den Benutzer keine Oberfläche sichtbar.

Malware wird bei der Dateikopie erkannt und unter Quarantäne gestellt. Ein Beispiel für eine Warnung ist unten abgebildet. Der Benutzer kann keine Maßnahmen ergreifen, und die Warnung wird nach einigen Sekunden geschlossen.

Die grafische Benutzeroberfläche der Server-Schutzsoftware ist ihrem Desktop-Pendant sehr ähnlich. Allerdings werden auf der Startseite zusätzliche Systeminformationen bereitgestellt. Die Funktion Log Files hat ebenfalls einen eigenen Eintrag in der Menüspalte.

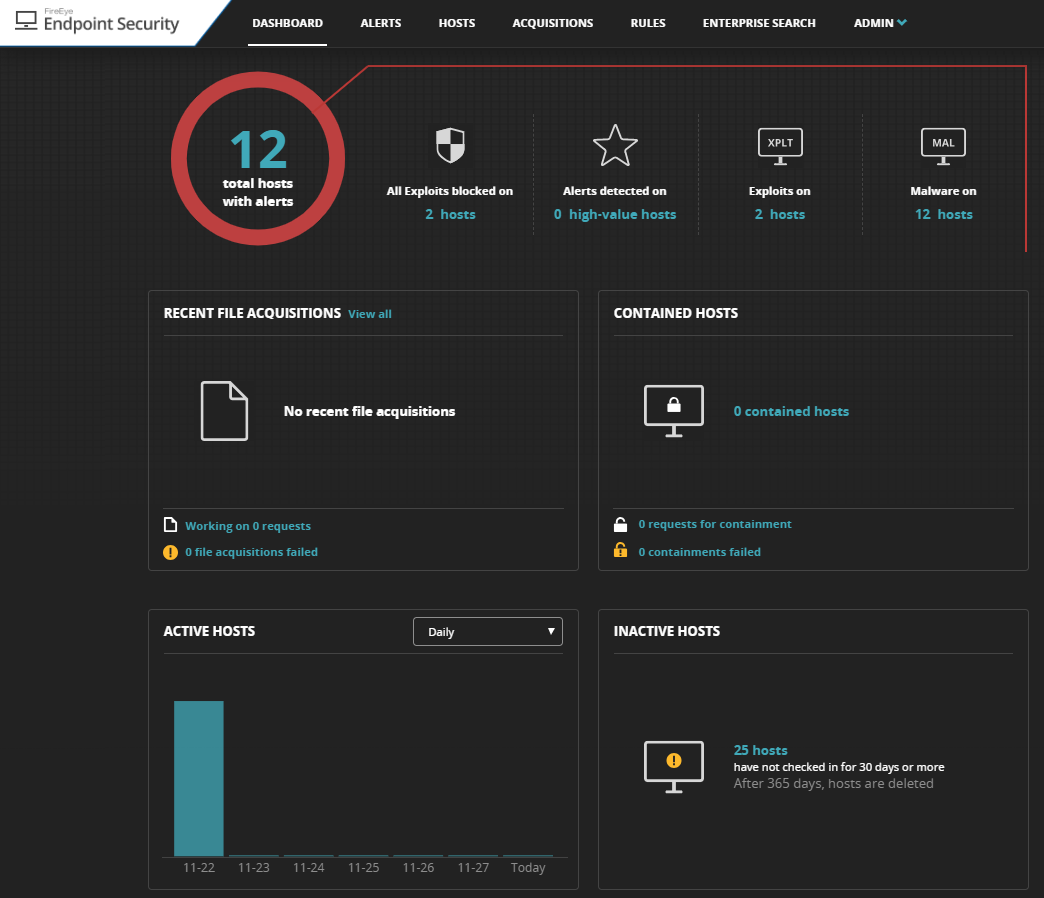

Fazit

FireEye Endpoint Security ist eine äußerst leistungsfähige Plattform. Sie umfasst signaturbasierte, verhaltensbasierte und Machine-Learning-Engines. Eine der Hauptstärken liegt in der Erfassung von Daten vom Agenten zur Analyse und anschließenden Entscheidungsfindung. Auf diese Weise kann der Administrator Bedrohungen aufspüren und untersuchen, die sich der ersten Erkennung entziehen könnten.

Dieser tiefe Einblick ermöglicht Analysen und Reaktionen in den größten Unternehmen. Der Einstieg ist jedoch mit erheblichen Kosten für die Schulung verbunden. Diese ist sowohl für die Erstkonfiguration als auch für den laufenden Betrieb erforderlich. Um den größtmöglichen Nutzen aus FireEye Endpoint Security zu ziehen, sollten die Sicherheitsteams einige Kenntnisse über Untersuchungen haben. Alternativ kann FireEye auch mit seiner Managed Defence-Praxis helfen. Die Lösung sollte jedoch ein hohes Maß an Einblicken und operativem Management bieten, das dem Stand der Technik entspricht.

Über das Produkt

FireEye Endpoint Security bietet Endpoint Protection mit Erkennung und Reaktion. Es gibt eine cloudbasierte Verwaltungskonsole. Das Produkt ist für die größten Unternehmen ausgelegt und unterstützt bis zu 100.000 Endpunkte pro Appliance. Es sind Agenten für Windows-Clients und -Server, macOS und verschiedene Linux-Distributionen verfügbar.

Start und Betrieb

Die Cloud-Konsole erfordert keine nennenswerte Installation. Client-Installationsprogramme können über das Menü Admin/Agent Versions heruntergeladen und auf den Client-Rechnern bereitgestellt werden.

Die Verwaltungskonsole unterscheidet sich deutlich von einem herkömmlichen zentralisierten AV-Produkt. Der Schwerpunkt liegt auf der Erkennung und Reaktion. Dazu gehört die Erfassung von Daten von Clients, die Analyse dieser Daten und die entsprechende Reaktion darauf.

Die Plattform verfügt über ein äußerst leistungsfähiges und umfangreiches Instrumentarium zur Informationsbeschaffung. Diese ermöglichen es Ihnen, umfassende Abfragen fast jeder Art zu erstellen. Diese werden dann an die Clients weitergeleitet. Die Analyse dieser Informationen ist der Kern des Serverprodukts.

Man könnte FireEye als ein einfaches AV-Paket betrachten, bei dem die Engines Malware verarbeiten, sobald sie gefunden wird. Die wahre Stärke liegt jedoch in den Analyse- und Eindämmungsfunktionen.

Sobald die Agenten bereitgestellt sind, ist nur noch wenig Arbeit zur Konfiguration der Plattform erforderlich. Natürlich können Sie eigene Richtlinien erstellen, wenn Sie dies wünschen. Es ist jedoch wahrscheinlich, dass die globalen Standardeinstellungen die Grundlage für die Bereitstellung bilden werden.

Für kleinere Organisationen gibt es bei der Ersteinrichtung nicht viel Hilfestellung. Das Produkt ist eindeutig auf die professionellere, größere Organisation ausgerichtet. Außerdem wird davon ausgegangen, dass für den Einsatz Schulungen und Beratung erforderlich sind.

Die Verwaltungskonsole ist kein Werkzeug, in das man gelegentlich hineinschnuppert. Um ihre enorme Leistungsfähigkeit zu erschließen, muss man genau wissen, was die Plattform bietet und wie man es erreicht. Hier gibt es wenig Hilfestellung. Das Produkt richtet sich vor allem an große Unternehmen, für die Schulungen und Beratung angeboten werden. Unter diesem Gesichtspunkt ist es kein Produkt für KMU.

Zunächst einmal müssen Sie verstehen, was FireEye zu erreichen versucht. Es stützt sich auf die Erkennung von Threats sowie die Sammlung und Analyse von Daten. Der Schwerpunkt liegt dabei auf der Erfassung von Informationen, der Analyse und der Berichterstellung. Dies ermöglicht dem Administrator, Informationen von einer Vielzahl von Client-Rechnern zu sammeln. Die Informationen können dann verarbeitet werden, so dass Sie auf dieser Grundlage Maßnahmen ergreifen können.

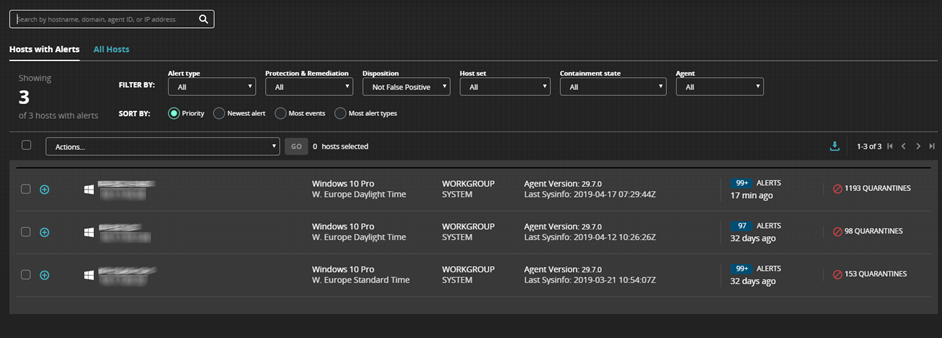

Auf der ersten Seite finden Sie eine grundlegende Übersicht über den Status der eingesetzten Agenten. Hier können Sie weitere Details abrufen. Für eine laufende Ansicht ist dies wahrscheinlich ausreichend. Richtig interessant wird es, wenn Sie die Abschnitte Hosts, Enterprise Search, Acquisitions und Rules genauer betrachten. Die wesentliche Komponente ist hier der Aufbau von Suchroutinen, um das Gesuchte zu finden. Sie können den Einschluss des Geräts anfordern. Dies sperrt den Benutzer aus und informiert ihn über die zentralisierte Verwaltungskontrolle. Sie können dann herausfinden, was vor sich geht. Die Möglichkeit, ein Gerät zu sperren, ist eine Schlüsselkomponente für den Umgang mit einem weit verbreiteten Malware-Ereignis.

Es sollte nicht unterschätzt werden, wie viel technisches und Systemwissen erforderlich ist, um das Beste daraus zu machen. Dies ist keine Kritik. In der Tat ist es für einen hartgesottenen IT-Administrator eine große Stärke, Zugang zu dieser Ebene der Abfrage und Analyse des Netzwerks zu haben.

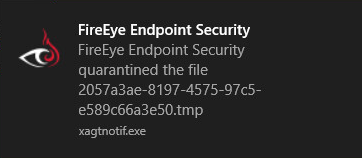

Software zum Schutz von Windows-Endgeräten

Die Schutzsoftware für Windows-Desktops und -Server verfügt über keine Benutzeroberfläche. Malware wird beim Kopieren von Dateien erkannt und unter Quarantäne gestellt. Ein Beispiel für eine Warnung ist unten abgebildet. Der Benutzer kann keine Maßnahmen ergreifen, und die Warnung wird nach einigen Sekunden geschlossen.

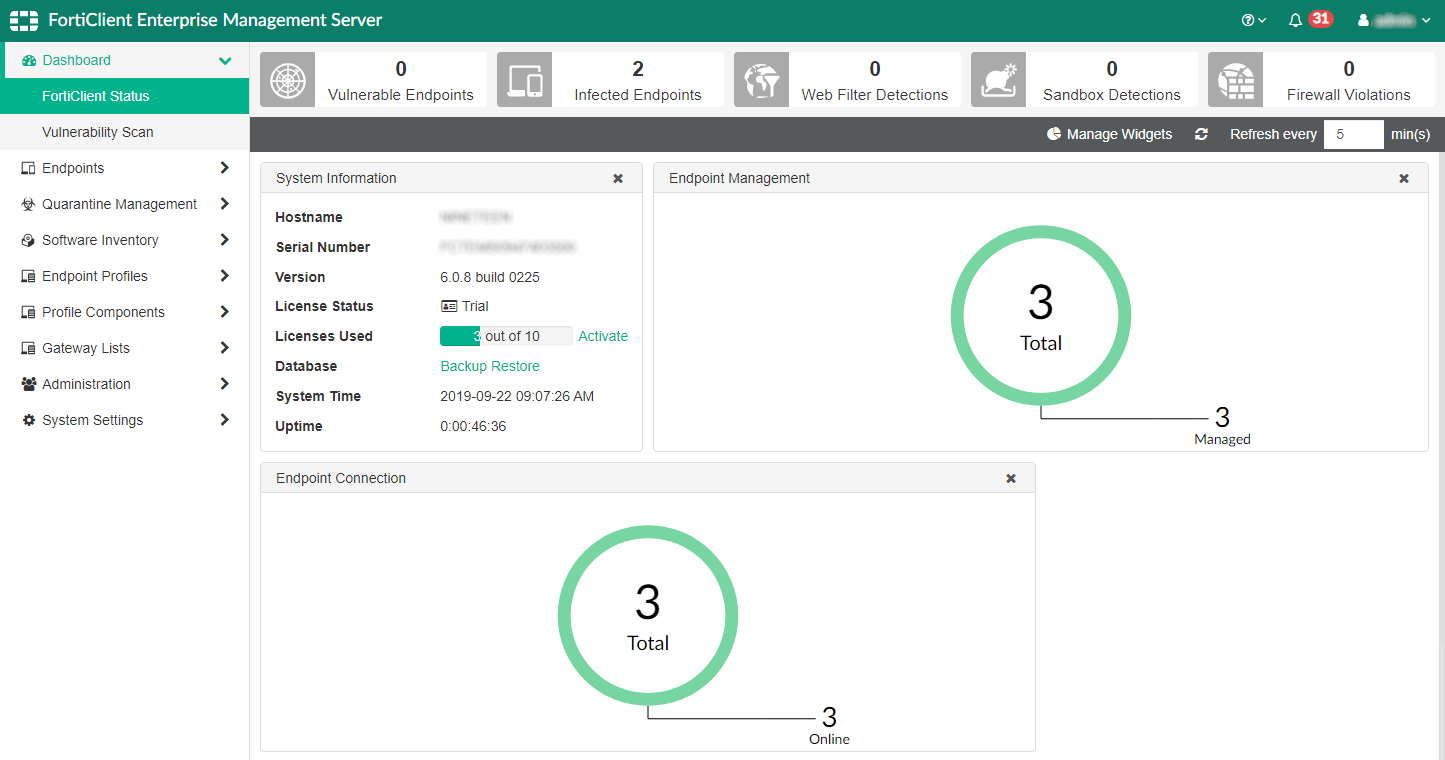

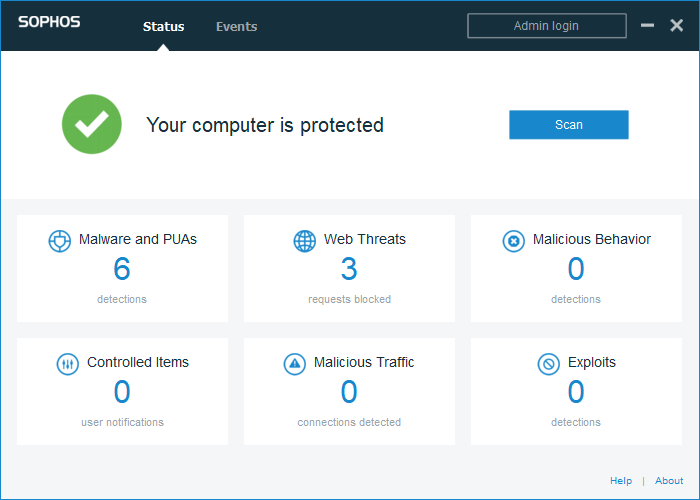

Fazit

Das Fortinet Enterprise Management Server-Paket ist ein starkes Produkt. Es richtet sich wahrscheinlich an größere Organisationen. Es ist einfach einzusetzten, könnte aber für kleinere Unternehmen bessere Hilfestellung bieten. Es gibt einige willkommene grafische Berichte, aber es könnte mehr Hilfe bei der Analyse des Netzwerkstatus geben. Für den täglichen Betrieb wäre eine Einarbeitungszeit sinnvoll, um das Produkt optimal nutzen zu können.

Über das Produkt

Die serverbasierte Konsole heißt FortiClient Enterprise Management Server (EMS) und der Client heißt FortiClient. Für die Konsole ist ein Windows Server-Betriebssystem (2008 R2) oder höher erforderlich. Es gibt Endpunktschutz-Software für Windows-Clients und -Server, Mac OS X und Linux.

Start und Betrieb

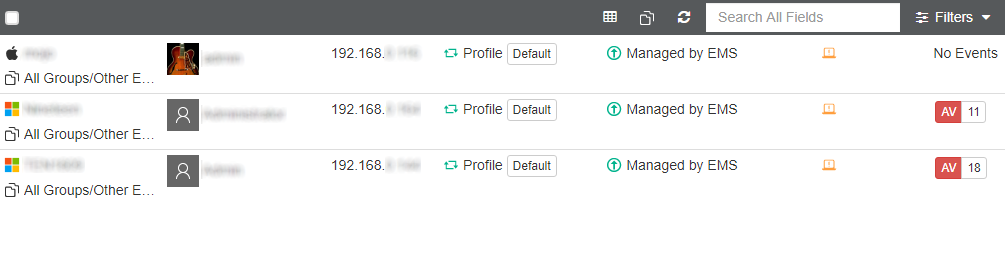

EMS ist ein lokales, serverbasiertes Produkt. Die Installation der Verwaltungskonsole ist sehr einfach und erfordert fast keine Benutzerinteraktion. Der Zugriff auf die Konsolenfunktionen kann über eine Desktop-Verknüpfung (spezielles Fenster) oder einen Webbrowser erfolgen. Sobald die Konsole eingerichtet ist, müssen Sie einige Aufgaben ausführen, bevor der Client bereitgestellt werden kann. Die Echtzeitschutzfunktion der Endpunktschutzsoftware ist in der Standardrichtlinie deaktiviert. Es ist jedoch sehr einfach, sie unter Endpoint Profiles/Default einzuschalten.

Anschließend können Sie den Client auf dem Desktop installieren. Das Installationsprogramm kann durch Aufrufen der URL des Servers oder www.forticlient.com heruntergeladen werden. Wenn Sie die Setup-Datei vom Server erhalten, wird sie automatisch mit EMS verbunden. Andernfalls müssen Sie den Endpunkt-Client auf jedem Rechner mit dem Server verbinden. Dazu geben Sie einfach die IP-Adresse des Servers ein und klicken auf Connect. Auf der Serverseite gibt es gute Berichte über entdeckte Geräte, die nicht Teil der Verwaltungsstruktur sind, und es ist einfach, dies zu beheben. Die Ansicht Dashboard/FortiClient Status bietet einen klaren und übersichtlichen Überblick über den Status des Netzwerks.

Das Anlegen von Benutzern für die Verwaltungskonsole ist relativ einfach. Einem Benutzer können granulare Berechtigungen zugewiesen werden. Dazu gehören das Erstellen, Aktualisieren und Löschen verschiedener Einstellungen sowie die Möglichkeit, Endpunkte zu verwalten. Schließlich können Sie hier auch Berechtigungen für die Richtlinienverwaltung zuweisen. Sie können hier also einen relativ fein abgestuften Satz von Berechtigungen für verschiedene Verwaltungsebenen erstellen.