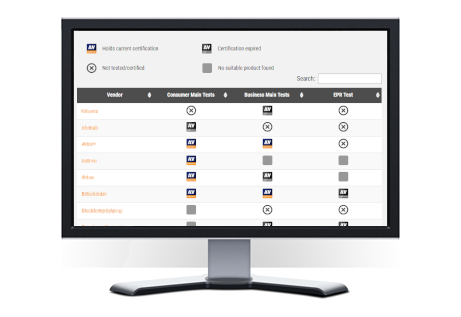

Als Reaktion auf die sich ständig weiterentwickelnde digitale Landschaft freuen wir uns, die "Übersicht über IT-Sicherheitsprodukte" vorstellen zu können. Diese Zusammenstellung umfasst 50 angesehene Anbieter und bietet einen praktischen Leitfaden für diejenigen, die fundierte Entscheidungen im Bereich der Cybersicherheit treffen möchten. https://www.av-comparatives.org/security-products-overview/

Tag: Spotlight on security

Der Unterschied zwischen dem EPR-Test von AV-Comparatives und MITRE ATT&CK Engenuity

Sowohl der EPR-Test von AV-Comparatives als auch MITRE Engenuity haben ihre Vorzüge und bieten jeweils nützliche Einblicke in Endpunktsicherheitslösungen. Die Unterschiede zwischen diesen beiden Tests zu verstehen, ist für IT-Manager, CISOs und andere technisch versierte Fachleute, die Endpunktsicherheitslösungen auswählen möchten, die ihre Umgebungen effektiv schützen, von entscheidender Bedeutung.

Ursprung und Entwicklung: Eine eingehende Untersuchung von Advanced Persistent Threat (APT) Groups

Dieser Blogbeitrag befasst sich mit der Identifizierung von APT (Advanced Persistent Threat)-Groups und ihrer Zuordnung zu Cyberangriffen. Darüber hinaus wird auf die verblüffende Seltenheit von Gruppen mit Ursprung in westlichen Ländern eingegangen.

Die Bedeutung der NIS-2 Konformität und die Rolle von AV-Comparatives

Das Gleichgewicht zwischen Performanz (geringe Auswirkung auf die Geschwindigkeit) und Echtzeit-Erkennung - Unternehmensprodukte

In unserem aktuellen Bericht setzen wir unsere Untersuchung der Auswirkungen leistungssteigernder Maßnahmen auf die Malware-Erkennungsfunktionen von Antivirus-Produkten fort. Aufbauend auf Erkenntnisse aus dem letzten Jahrwidmen wir uns in diesem Blogpost nun den Produkten für Unternehmen. Da wir dieselbe Methodik anwenden, bleibt unser Ziel gleich - die Bewertung der konsistenten Malware-Erkennung von Sicherheitslösungen für Unternehmen in bestimmten Szenarien. Um die Einheitlichkeit zu wahren, verwenden wir die gleichen Einstellungen wie in unseren Business Main-Test Series.

Umgang mit False Positives: Meldung von Problemen an Antivirus-Anbieter

Falschmeldungen können eine frustrierende Erfahrung für Benutzer von Antiviren-Software sein. Stellen Sie sich vor, Sie arbeiten an einem wichtigen Projekt oder laden eine harmlose Datei herunter und Ihr Antivirenprogramm stuft sie als potenzielle Gefahr ein. Antiviren-Software spielt zwar eine wichtige Rolle beim Schutz unserer Systeme, False-Positives können manchmal aus verschiedenen Gründen auftreten. Die gute Nachricht ist jedoch, dass viele Hersteller von Antivirenprogrammen Benutzer aktiv dazu ermutigen, Fehlalarme zu melden, um die Genauigkeit ihrer Erkennungssysteme zu verbessern. In diesem Blog-Beitrag stellen wir Ihnen eine Liste beliebter Antiviren-Hersteller und ihrer Websites zur Verfügung, auf denen Sie Fehlalarme zur Untersuchung einreichen können.

Vorsicht vor gefälschten Online-Shops und gefälschten Webseiten

In den letzten Jahren ist das Internet zu einem unverzichtbaren Bestandteil unseres täglichen Lebens geworden. Wir nutzen es zur Kommunikation, zum Einkaufen, zur Unterhaltung und für vieles mehr. Leider bringt die Bequemlichkeit des Internets auch die Möglichkeit mit sich, dass böswillige Akteure es ausnutzen. Zwei der vielen Formen der Täuschung, die von Cyberkriminellen genutzt werden, sind gefälschte Online-Shops und gefälschte Webseiten (letztere sind auch als Phishing-Websites bekannt). Auch wenn dies ähnlich klingt, handelt es sich in Wirklichkeit um ganz unterschiedliche Formen der Täuschung, so dass unterschiedliche Maßnahmen erforderlich sind, um zu vermeiden, dass man ihnen zum Opfer fällt.

Die Balance zwischen Performance (geringe Auswirkung auf die Geschwindigkeit) und Echtzeit-Ermittlung

In der Vergangenheit wurde häufig über Antivirus-Programme geklagt, dass sie die Systemperformance stark beeinträchtigen, d.h. den PC im täglichen Gebrauch langsamer laufen lassen. Heutzutage verwenden Antivirus-Produkte verschiedene Optimierungstechniken, um die Auswirkungen auf das System und die Unterbrechung alltäglicher Aufgaben zu verringern.

In diesem Blog-Beitrag wollen wir die Frage beantworten, ob die leistungssteigernden Maßnahmen der Anti-Virus-Hersteller die Fähigkeit der Produkte, Malware zu erkennen, unter bestimmten Umständen beeinträchtigen könnten. Zu diesem Zweck haben wir überprüft, ob Antivirus-Produkte in bestimmten Szenarien konsistent Malware erkennen.

Deinstallation von Antivirus-Programmen: Herausforderungen und Lösungen

Haben Sie schon einmal versucht, ein Programm von Ihrem Computer zu entfernen, und festgestellt, dass Teile davon zurückgeblieben sind? Wenn ja, werden Sie feststellen, dass nicht alle Deinstallationsprogramme ihre Programme vollständig entfernen und dass die Überbleibsel Probleme wie Fehlermeldungen und verschwendeten Speicherplatz verursachen können. Im Falle von Antivirus-Programmen, die tief in das Windows-Betriebssystem integriert sind, kann eine unvollständige Deinstallation besonders problematisch sein. Es könnte auch unmöglich sein, ein neues AV-Programm zu installieren, wenn dessen Installationsprogramm Spuren des vorherigen Produkts findet. Wenn Sie also ein AV-Produkt entfernen müssen, um ein anderes zu installieren, wird die Frage der AV-Deinstallation wichtig.

In einer vom deutschen PC Magazin (Ausgabe 06/2022) in Auftrag gegebenen Test, führte AV-Comparatives Deinstallationstests von 16 gängigen Antivirus-Programmen für Privatanwender durch (PDF -Version des Berichts).

AV-Comparatives testet den Schutz von Anti-Virus-Software gegen die Malware Hermetic Wiper

Das österreichische IT-Security Testlabor AV-Comparatives hat den Schutz vor der kürzlich aufgetauchten Malware Hermetic Wiper getestet.

Die datenlöschende Malware wurde bei internationalen gezielten Angriffen eingesetzt. Ihr Ziel ist es nicht, Geld oder Daten zu stehlen, sondern einfach nur, die Computer der Opfer unbrauchbar zu machen. Zu diesem Zweck missbraucht sie die Dienste eines legitimen Unternehmens, das Software zur Partitionierung von Festplatten herstellt. Diese Art von Dienstprogramm kann die Datenspeicherplätze (Partitionen) auf der Systemfestplatte eines Computers erstellen, ändern und löschen. Hermetic Wiper nutzt (unbefugt) dieses nützliche Dienstprogramm, um die Boot-Informationen der Systemfestplatte zu beschädigen, so dass der Computer nicht mehr gestartet werden kann. Die Malware überschreibt dann die Partitionen auf der Festplatte, so dass die darauf befindlichen Daten nicht mehr lesbar sind, selbst wenn die Festplatte auf einen nicht infizierten Computer übertragen wird.